кардинг vcc что это

Как мы не даём кардерам получать посылки, купленные на чужие кредитки

Вокруг любой сферы услуг крутятся недобросовестные товарищи, которые хотят нажиться на честных людях. Возможно, в комедиях про аферистов (вроде «Поймай меня, если сможешь» или недавнего «Фокуса» с Уиллом Смитом) это выглядит забавно и романтично.

Но в реальной жизни вряд ли кому-то понравится, если его карточкой оплатят три летающих дрона за 3500 долларов, несколько дорогих сумок и 8 штук iPhone 6 Plus по 128 гигабайт.

В этом посте мы расскажем, как ловим таких мошенников, какие забавные глупости они периодически делают, и зачем к нам в гости приходили агенты из Секретной Службы США.

Как всё происходит

В последнее время отдельно хитрые личности стали покупать товары с помощью «белых» подарочных карт (Gift Cards), приобретенных на ворованные кредитки. Магазину важно, что платеж с подарочной карты — «белый», а каким путем были куплены подарочные карты — немногие будут разбираться. Поэтому Shopfans бывает последним рубежом обороны для онлайн-магазинов, которым пришло уведомление об отмене транзакции.

Порой встречаются более профессиональные схемы, когда мошенники работают с так называемыми «дропами». Обычно «дроп» — это ничего не подозревающий человек, которого наняли на простую работу: получить по почте посылки и отправить по другому адресу. Необходимость такой переадресации объясняют какими-то вполне нормальными причинами. (Мы даже встречали такие объявления будто бы от лица Shopfans.)

Пересылок может быть несколько — в зависимости от того, как сильно отправитель хочет замести следы. Эту цепочку распутать сложнее, хотя такие посылки мы тоже ловим и возвращаем.

Как попадаются кардеры

Все рассказывать не будем, чтобы не облегчать им работу.

1. С нами на связь может выйти продавец. Иногда они очень быстро получают уведомления о черджбеках. Владелец карты получил смску, связался со своим банком и сказал, что он не совершал эти покупки.

Банк-эмитент карты инициирует «алерт» через «Визу» или «Мастер Кард». Сигнал поступает уже в банк, обслуживающий платёжный терминал онлайн-магазина. Тот, в свою очередь, в течение нескольких минут сообщает магазину о disputable transaction. Магазин, если заказ не отправлен, тормозит доставку или связывается с нами, если посылка уже в пути к нам.

Если посылка находится на нашем складе — они предоставляют нам треки и номер сьюта клиента, мы всё сразу возвращаем. Если посылка ушла — как писали выше, ищем способ вернуть.

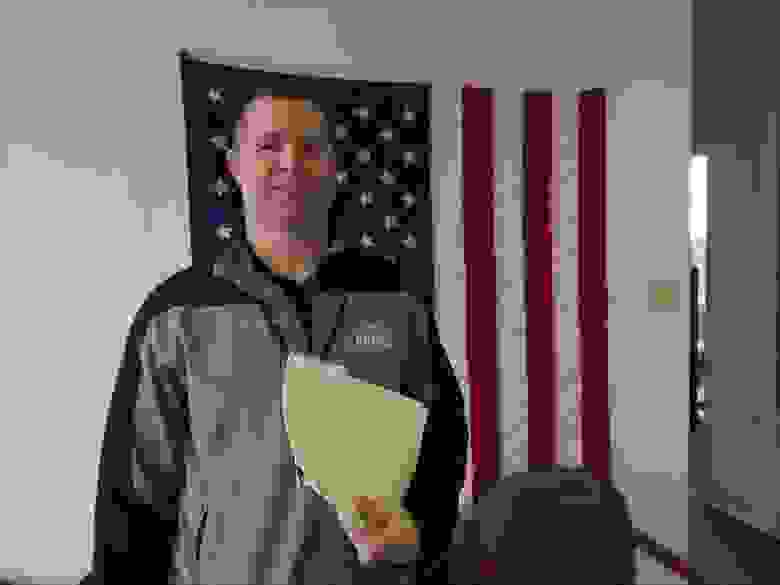

2. Бывает вариант, когда продавец выходит на связь не с нами, а с полицией. С полицейским участком мы давно дружим, мы показывали нашего куратора Билла Бэйра (на фото) из Folcroft Police Department.

Если звонят в полицию, нам в тот же день присылают уведомление, в котором написано: мне поступил такой-то запрос. Иногда запрос может поступить от полицейского участка в другом штате.

3. Кардеры пытаются оплатить с помощью аккаунта в PayPal и назваться Джоном Смитом. Хотя аккаунт зарегистрирован на Васю Пупкина. Кстати, мы заметили, что система «антифрода» в PayPal более слабая, чем, например, в Амазоне. При должных усилиях кардеры привязывают ворованные карты к левым аккаунтам и платят пейпалом в магазинах

4. Часто пишут с ошибками, как на скриншоте. Или могут выдавать себя за девочку, а по стилю письма видно, что это мальчик.

5. Нервничают и часто пишут «Где моя посылка?». Они тоже, может, заплатили какие-то деньги, чтобы им предоставили данные этой кредитной карточки. И долго настраивали систему на своей стороне, чтобы их сложно было поймать.

И еще пришлось поработать с «вбивом»: вбивали-вбивали данные карточки и какой-то магазин вдруг пропустил платеж. Тогда надо успеть заказать и получить товар, пока хозяин карты не обнаружил пропажу и не заблокировал карту.

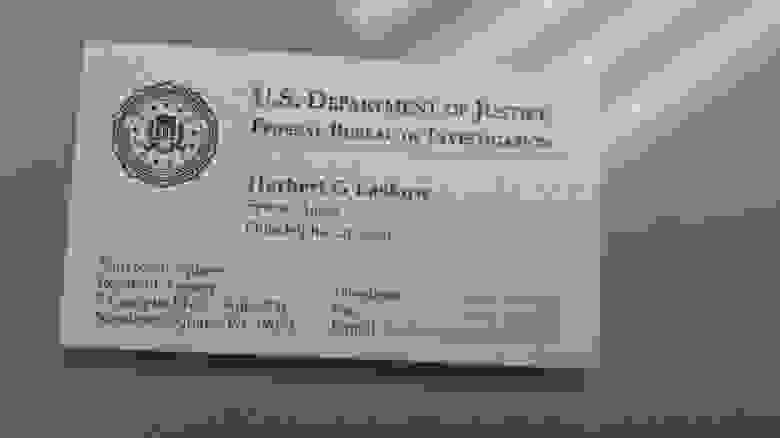

Кстати, сотрудники ФБР однажды заходили к нам в гости, познакомиться. Просили сообщить, если кто-нибудь закажет доставку ядерной ракеты:

6. Можно поймать обманщика с помощью социальных сетей. Был один товарищ, который «спалился» через социальные сети. Он рассказывал что-то одно, а на его страничке в Вконтакте мы нашли пост «Продаю айфоны оптом с 50% скидкой». У человека было чувство юмора, он признался, что мы его раскрыли.

Забавные случаи с документами: почти идеальные подделки и фотографии Маргарет Тэтчер

Если есть подозрение — мы просим больше данных. Многие оправдываются:

— Это мне партнер по бизнесу купил…

— Это моя компенсация в качестве зарплаты…

После этого мы говорим: ок, пусть человек, который оплатил этот заказ, свяжется с нами. Или предоставьте его ID.

Однажды прислали скан документов с фотографией Маргарет Тэтчер. Однажды — фотографии известного футболиста и учительницы из Усть-Каменогорска (которая, естественно, ничего не заказывала).

Был один случай с некой «Вероникой Питт». Она прислала два вроде бы качественных документа.

К счастью, у нас есть сотрудники, которые отлично разбираются в Фотошопе. Подделка была раскрыта — подпись владельца на паспортах оказалась 100% идентичной, чего, конечно же, не может быть в реальной жизни.

На втором документе подпись просто скопировали и немного развернули.

В последнее время кардеры набили руку. Если используют «левые» фотографии, то стараются, чтобы под рукой был человек с похожей внешностью.

Некий Тоор Люк

Но если мы видим, что присланы поддельные документы, то говорим — извините, ваш аккаунт разблокирован не будет, заказы возвращаются в магазин.

Хотя иногда мы все-таки ошибаемся, блокируя кому-то доступ

Однажды мы заблокировали аккаунт Ванесы Алехандро Акосто Малеро, живущей в Белоруссии. Причиной, как можно было догадаться, стало имя. Мы начали переписываться.

Она выслала нам свои фотографии, мы нашли ее в соц. сетях — Фейсбуке и Линкедине. Написали ей там сообщения и попросили ответить, она без проблем ответила. Оказалось, что девушка вышла замуж за белоруса и переехала из Венесуэлы. Мы извинились.

По общению обычно сразу видно, нормальный ли клиент. Он присылает даже то, что мы не просим — фотографии с ребенком, с машиной.

Как кардеры на нас обижаются

Ребята очень обижаются на нас, что мы не даем им «зарабатывать», и пишут в интернете гневные отзывы, притворяясь недовольными клиентами.

Хотя на своих форумах (основная часть форумов «кардеров» и «фродеров» в теневой части интернета, но есть и доступные из поиска) они общаются гораздо более прямо.

Аж слезы на глаза наворачиваются

Некоторые кардеры идут дальше. Типичный случай, когда нам пришлось заблокировать аккаунт пользователя, который не смог предоставить нужные документы:

Вызвал в буквальном смысле бурю эмоций:

К сожалению, иногда им все-таки удается поживиться. Расскажем один громкий случай.

Был у нас один клиент. Он предоставил все документы. Придраться было особо не к чему, хотя у Галины (главная по складу) были какие-то внутренние подозрения.

Когда его посылки ушли, нам позвонил другой продавец, который искал другие следы этого «клиента». Оказалось, что парень купил в другом магазине золотой айфон, но через некоторое время магазин получил отмену платежа.

Мы обратились в Почту России и запросили эту посылку назад. Тогда парень начал звонить в Почту России, представляясь нашим руководителем Петром Шараповым (!), и убеждать, что все в порядке и посылку следует выдать. Даже прислал письмо и расписался будто бы от имени Петра.

Почта России в недоумении — выдавать или нет. Мы тоже прозреваем от такой наглости. В общем, пока мы разбирались, у Почты России проскользнуло какое-то колесико и посылку выдали.

Вот такой талантливый мистер Рипли.

После он же начал писать на специальном сайте отзывы — какая мы плохая компания, мы воруем посылки. С ним в диалог вступил продавец, который продал ему золотой айфон и спрашивает — ты вообще нормальный? Ты же вор!

Почему полиция не расследует эти дела и кардеры продолжают попытки из года в год?

Например, мы поймали человека и вернули его заказы в магазин. Магазин не понес убытки. Мы знаем, что мошенник будет пробовать еще, и готовы его сдать.

Но пока не будет запроса в полицейский участок от тех, чьи карточки украли или от магазина, который получил возврат, никто не будет переживать. А люди часто склонны не поднимать дальнейший шум: вернули деньги, и хорошо.

Американские правоохранительные органы будут начинать расследование только из-за очень большой суммы. Иначе неудобно: кража случилась в одном штате, «дроп» находится в другом…

А если посылка уже в другой стране, то тем более. Однажды к нам приходили агенты из Секретной Службы США. Насколько мы поняли, была задействована карта дочери какого-то банкира, российский кардер скупился на 15 тысяч долларов. Мы предоставили им все данные человека, который заказал посылку. Но нам ответили, что это не та сумма, из-за которой будут делать запрос в органы РФ. Так что у нас с того случая только визитка осталась:

В общем, война с фродерами продолжается. Следите за своими карточками и удачных вам покупок!

10 лучших провайдеров виртуальных кредитных карт (VCC) 2021 Обновление

Виртуальная кредитная карта: Если вы ищете список поставщиков виртуальных кредитных карт (VCC), вот список популярных поставщиков VCC, которые могут помочь вам безопасно переводить свои деньги.

Вы можете найти множество поставщиков VCC в Интернете, но все они не заслуживают доверия, но эти поставщики VCC очень популярны и используются тысячами пользователей Интернета каждый день.

Виртуальные кредитные карты приобрели популярность в последние годы. Многие люди заменили свои обычные кредитные карты на VCC. Эти VCC лучше, чем кредитные карты для интернет-магазины.

Но эти VCC нельзя использовать для покупок в офлайн-режиме. Тем не менее, их любят многие пользователи.

В настоящее время получить кредитную карту очень сложно. Большинство банков проводят тщательную проверку биографических данных перед выдачей обычных кредитных карт. Таким образом, многим людям трудно получить кредитные карты.

С VCC таких проблем нет. Вы можете получить себе VCC, не выполняя особых формальностей.

Что такое виртуальная кредитная карта (VCC)?

Виртуальная кредитная карта помогает вам переводить средства с вашего банковского счета на ваш аккаунт VCC для безопасных онлайн-транзакций.

Это может быть очень полезно для тех, кто нет кредитных карт. Для большинства онлайн-транзакций требуется кредитная карта, и если у вас нет кредитной карты, вы не можете покупать что-либо на международных сайтах онлайн-покупок или на сайтах электронной коммерции.

Как работают виртуальные кредитные карты

Хотя каждый эмитент номеров виртуальных кредитных карт, вероятно, будет иметь свой собственный метод, общая идея остается той же: номер действующей кредитной карты генерируется случайным образом с помощью компьютерного алгоритма, подобно тому, как это делается в современных условиях. Чип-карты EMV действуют для покупок с использованием карты.

После создания номера виртуальных кредитных карт можно использовать для совершения покупок в Интернете так же, как обычный номер кредитной карты будет использоваться при оформлении заказа.

Разница в том, что у большинства номеров виртуальных кредитных карт есть ограничения на то, где и когда они могут быть использованы, что помогает предотвратить их использование похитителями данных.

Другими словами, вместо того, чтобы указывать фактический номер своей кредитной карты в поле для оплаты при совершении покупок в Интернете, вы можете имитировать технологию EMV на своей чип-карте, используя случайное число, специфичное для этого продавца или транзакции, которое нельзя использовать для совершения покупок. несанкционированные покупки где-нибудь еще.

Преимущества использования этих лучших виртуальных кредитных карт

Гибкость ядра VCC

Каждая кредитная карта имеет установленный лимит. Лимит кредитной карты зависит от вашей кредитной истории. Иногда это также зависит от вашего банковского баланса. Но в СКК нет кредитной истории. Кроме того, они не проверяют ваш банковский баланс.

Таким образом, VCC во многом зависит от вашего провайдера. Вы можете легко увеличить или уменьшить этот предел в соответствии с вашими потребностями.

Вы можете установить ограничения VCC в соответствии с вашими предпочтениями. Кроме того, вы можете выбрать лимиты платежей и время в соответствии с вашими потребностями.

VCC очень безопасны по сравнению с обычными кредитными картами. Вам не нужно связывать свой VCC с вашим банковским счетом. Таким образом, никто не сможет украсть ваши банковские реквизиты. Кроме того, вам не нужно вводить свои личные данные во время онлайн-транзакции.

VCC также имеют систему защиты от мошенничества. Если вас обманули, вы можете вернуть свои деньги. Следовательно, он идеально подходит для покупок в Интернете. Вам не нужно беспокоиться о мошенничестве в Интернете или о ваших личных данных.

Популярность этих VCC

VCC не новинка на рынке. Они существуют довольно давно. Таким образом, почти каждый крупный магазин электронной коммерции начал принимать эти VCC. Кроме того, другие продавцы начали принимать VCC. Популярность VCC растет с каждым днем.

Это основная причина, по которой большинство людей предпочитают VCC. Они могут использовать эти VCC для покупок в Интернете. Использование VCC увеличивается с каждым днем. Таким образом, вы должны начать использовать их сейчас.

Трансграничные международные транзакции и конвертация валюты на кончиках пальцев с такими бесплатными поставщиками VCC

Большинству людей нужны кредитные карты для совершения международных транзакций в Интернете. Таким образом, вам нужно получить хорошие курсы обмена. К счастью, VCC будет предлагать вам хорошие курсы обмена валют для каждой транзакции.

Кроме того, вы можете легко изменить валюту в соответствии с вашими потребностями. Если вы делаете покупки на европейском веб-сайте, вы можете установить валюту на EUD.

Точно так же, если вы делаете покупки на американском веб-сайте, вы можете установить валюту в долларах США. Эта функция обязательно поможет вам при совершении покупок на международных сайтах.

Лучшие провайдеры виртуальных кредитных карт

1. Нетспенд

Их виртуальная кредитная карта обладает всеми функциями идеального VCC. Их система предоставления VCC бесплатна, но они взимают комиссию с каждой вашей покупки.

Это означает, что они берут небольшой процент с ваших покупок для финансирования своих услуг. Но их обслуживание отличное и позволяет совершать онлайн-транзакции.

2. Entropay

Компания принимает ваши данные и разрабатывает виртуальную кредитную карту с этими данными. Энтропей Виртуальная карта Visa это обычная утилита. Многие люди выдают VCC для покупок в Интернете.

Вы можете получить предоплаченный VCC или связать VCC с кредитом на свой банковский счет. Оба варианта представляют собой надежные VCC, способные выполнять безопасные онлайн-транзакции.

3. Payoneer

Payoneer это глобальный сервис для оплаты и получения денег. Они предоставляют больше возможностей, чем кредитные карты и VCC. У них есть свои Дебетовые карты MasterCards а также другие методы транзакций. Вы можете привязать несколько учетных записей к своей учетной записи Payoneer.

Их услуга виртуальной кредитной карты включает в себя привязку MasterCard к VCC. Виртуальная кредитная карта предоставляется бесплатно, но за транзакции взимается комиссия в процентах. Их VCC приемлем во всем мире.

Большинство поставщиков электронной коммерции принимают платежи через свои MasterCard и VCC. Это отличный инструмент для ведения бизнеса в Интернете. Лишь несколько других сервисов конкурируют с их всемирными сетями.

4. Американская экспресс

American Express является одним из ведущих поставщиков кредитных карт в мире. Это еще один финансовый бизнес, позволяющий получать и получать деньги.

Организация предоставляет бесплатные VCC помимо обслуживания кредитных карт. Они предоставляют определенные льготы, которые дают им преимущество перед другими подобными предприятиями. American Express имеет отметку «система вознаграждения»Для использования кредитной карты.

Компания также имеет уникальную структуру комиссионных. Они значительно сокращают финансовые возможности своих счетов в год. Но их дополнительные запасы более чем компенсируют это.

5. Netseller

Neteller имеет ссылки на PayPal и Skrill, что является его самым большим преимуществом. Это также подчеркивает надежность сервиса. Вам нужно только зарегистрироваться в Neteller, указав свои данные.

После этого сгенерируйте VCC в соответствии с вашими требованиями и сделайте столько покупок, сколько захотите. Их способность к транзакциям делает их одним из лучших провайдеров VCC в 2020 году.

Читайте также:

6. Свобода банка

Банк Свобода имеет универсальную систему предоставления кредитных карт. Банковская система надежна своими услугами. У него есть преимущества, которые ставят его выше других подобных систем.

Bank Freedom custom создает виртуальные кредитные карты для своих пользователей. Информация о вашем VCC зависит от ваших требований. У сервиса удобная политика. У них нет «годовых затрат и затрат на закрытие», и они помогут вам в проведении транзакций.

Их процесс регистрации прост, без каких-либо вредоносных политик. Благодаря разнообразию пакетов они входят в число ведущих поставщиков VCC в мире.

7. CARD.com

CARD.COM предназначен только для граждан США, но их сервис работает на глобальном уровне. Они предоставляют как предоплаченную карту Visa, так и MasterCard.

Их кредитные карты связаны с банковскими счетами. Вы можете создать виртуальную кредитную карту для того же банковского счета. У них есть разные услуги для пользователей в соответствии с их потребностями.

У каждого положения есть определенные финансовые льготы. Это делает их конкурентоспособным поставщиком VCC в 2020 году.

8. Денежная карта Walmart.

Но их предоплаченные виртуальные кредитные карты бесплатны, без каких-либо скидок на транзакции. VCC не требует банковского счета и работает с предоплаченным кредитом.

По сравнению с ними, у них меньше ограничений на использование своих услуг. Вы можете оплачивать счета и делать покупки в Интернете с помощью карты Walmart Money Card.

Все эти лучшие поставщики бесплатных виртуальных кредитных карт 2021 года имеют определенные льготы и ограничения. При создании собственного VCC вы должны иметь четкое представление о ваших требованиях.

Выбирайте поставщика VCC только в том случае, если вы знаете, что он соответствует вашим потребностям. Вот здесь и пригодится понимание этих провайдеров.

9. Кошелек Oxigen

Одно из самых быстрорастущих платежных решений для индийских пользователей, которое помогает им создавать предоплаты виртуальный кредитные карты.

Этот платеж решение поможет вам зарядить ваш мобильный телефон или dth сервис, переводите деньги кому угодно и оплачивайте счет за стационарный телефон и электричество.

10. Котак [электронная почта защищена]

Думайте об этой карте как о прожигающей карточке, как о прожигающем телефоне. Используйте его один раз, и как только транзакция будет завершена, вы не сможете использовать его снова. Это означает, что никто другой не сможет украсть информацию о вашей карте!

Мы надеемся это статью был вам полезен. Пожалуйста, поделитесь ею со всеми, кто, по вашему мнению, оценит эту информацию!

Близкие контакты. Как работают атаки на чиповые карты

Содержание статьи

Чиповое легаси

Один из видов информации, содержащейся на чиповой карте, — это так называемый Track2 Equivalent. Он практически один в один повторяет содержимое магнитной полосы и, скорее всего, служит в качестве параметра идентификации карты в системах HSM и других подсистемах карточного процессинга. Один из видов атак, которые время от времени проводятся злоумышленниками, подразумевает запись данных Track2 Equivalent на магнитную полосу, после чего мошеннические операции проводятся либо как обычные транзакции по магнитной полосе, либо в режиме technical fallback. Для хищения таких данных из банкоматов используются так называемые шиммеры.

В одной из статей о шимминге упоминается, что в 2006 году, в самом начале выпуска чиповых карт, в Великобритании поле Track2 Equivalent содержало в себе оригинальный CVV2/CVC2. Из‑за этой ошибки было легко создавать клоны магнитных полос карт, по которым оплата происходила с помощью чипа. Тогда платежные системы решили использовать разные seed при генерации полей CVV2/CVC2 на магнитной полосе и в поле Track2 Equivalent. Казалось бы, задача решена — значение секретного поля CVV2/CVC2 на магнитной полосе не совпадает с тем, что записано на чипе. Но шимминг жив и по‑прежнему процветает. Почему?

Многие банки до сих пор одобряют транзакции со считанными с чипа значениями CVV2/CVC2! Об этом часто упоминает Visa и почти не пишет MasterCard. Одна из причин, по моему мнению, — практически во всех картах MasterCard CVC2 в Track2 Equivalent равен 000. Для русских карт это также неактуально: среди протестированных мной за два года десятков банков я не нашел ни одной карты, где эта атака была бы возможна. Тем не менее стоит отметить, что подобные атаки популярны в Америке.

Одна из немногих карт MasterCard, с которой мне удалось воспроизвести эту атаку, принадлежала банку, вообще не проверявшему значение поля CVC2. Я мог подставить туда что угодно — 000, 999 или любые другие варианты между этими числами. Скорее всего, в этом банке не был отключен режим отладки, одобряющий любые транзакции.

По моей статистике, 4 из 11 карт были подвержены подобным атакам.

Бразильский хак

Под этим термином понимают несколько видов атак, в том числе атаку на офлайн‑терминалы, описанную «Лабораторией Касперского». О самой массовой атаке c таким названием рассказывал Брайан Кребс. В чем суть нашумевшей атаки?

В начале 2010-х чиповые карты наконец‑то получили широкое распространение в США. Несколько банков начали выпускать такие карты. Стоит заметить, что до сих пор самая распространенная чиповая схема в США — это не Chip & PIN, а Chip & Signature. Владельцу подобной карты не надо вводить ПИН‑код, а нужно только вставить карту в считыватель и подтвердить транзакцию подписью на чеке. Почему эта схема так прижилась — расскажу дальше.

Как мне кажется, где‑то в этом процессе произошла инсайдерская утечка информации, и хакеры узнали, что чиповая транзакция вроде и проходит, но не проверяется на стороне банка‑эмитента. Банк просто брал поле Track2 Equivalent и проводил идентификацию, как если бы это была обычная транзакция по магнитной полосе. С несколькими нюансами: ответственность за мошенничество такого рода по новым правилам EMV Liability Shift теперь лежала на банке‑эмитенте. А банки‑эмитенты, не до конца понимая, как работали такие карты, не вводили сильных ограничений на «чиповые» транзакции и не использовали системы антифрода.

Быстро сообразив, что из этого можно извлечь выгоду, кардеры стали открывать мерчант‑аккаунты и, используя купленные на черном рынке данные магнитных полос Track2, совершали сотни транзакций «чипом». Расследование заняло годы, и к моменту его окончания мошенники уже скрылись. Суммы потерь не разглашаются, однако очевидно, что они были существенными. Самое печальное, что с тех пор жители стран Латинской Америки рыщут по всему свету в поисках «белых китов» и активно тестируют банки, пытаясь найти другой такой же неотключенный отладочный интерфейс.

Cryptogram Replay и Cryptogram Preplay

«В дикой природе» подобная атака наблюдалась лишь единожды. Она была задокументирована и описана (PDF) в исследовании известных специалистов из Кембриджского университета.

Суть атаки заключается в обходе механизмов, обеспечивающих уникальность каждой транзакции и криптограммы. Атака позволяет «клонировать транзакции» для дальнейшего использования уже без доступа к оригинальной карте. В первой части уже рассказывалось, что на входе карта получает определенный набор данных: сумму, дату транзакции, а также два поля, обеспечивающих энтропию, даже если сумма и дата одинаковые. Со стороны терминала энтропию 2 32 обеспечивают 4 байта поля UN — случайного числа. Со стороны карты — ATC-счетчик операций, увеличивающийся каждый раз на единицу. Псевдофункция выглядит примерно так:

Если одно из полей меняется, изменяется и выходное значение криптограммы. Однако что произойдет, если все поля останутся прежними? Значит, и прежняя криптограмма останется валидной. Из этого следуют две возможности атак на чиповые транзакции.

Эта атака интересна с исторической точки зрения развития протокола EMV. Когда протокол создавался, поле ATC было создано специально для защиты от подобных атак.

Банк‑эмитент должен был проверять значение поля ATC, и, если эти значения приходили не по порядку, с заметными скачками, подозрительные транзакции отклонялись.

Рассмотрим пример: клиент банка садится в самолет, расплачивается в самолете картой с использованием офлайн‑терминала. Далее самолет приземляется, и клиент расплачивается картой в отеле. И только после этого используемый в самолете терминал подключается к сети и передает данные о транзакциях. В таком случае будет зафиксирован скачок ATC, и, следуя правилам платежных систем, банк мог бы отклонить абсолютно легитимную транзакцию. После нескольких подобных эпизодов платежные системы внесли коррективы в их требования по «скачкам ATC»:

При этом за бортом изменений остался первый сценарий — cryptogram replay. Если карточный процессинг спроектирован корректно, нет ни одного разумного объяснения ситуации, когда один и тот же набор данных (Cryptogram, UN, ATC) поступает на вход много раз и успешно одобряется банком. За последний год я отправил информацию об этой атаке более чем в 30 разных банков и получил достаточно широкий спектр ответов.

В некоторых случаях неправильное проектирование сервисов процессинга приводит к тому, что банк не может просто заблокировать операции с одинаковыми значениями. Также стоит отметить, что в «дикой природе» я не встречал терминалы, которые возвращали бы одинаковое значение поля UN. То есть злоумышленникам приходится использовать их собственные терминалы, что делает отмывание денег более сложным.

Кроме того, даже офлайн‑аутентификация не всегда помогает: ее можно обойти либо предположить, что источник UN скомпрометирован и в ней. В этом случае можно заранее высчитать результирующие значения схем аутентификации DDA/CDA для предсказуемого поля UN.

Статистика показывает, что 18 из 31 банковской карты подвержены атакам replay/preplay в отношении контактного или бесконтактного чипа. При этом в России я не смог найти ни одного уязвимого для этого типа атак банка, что крайне любопытно.

PIN OK

Пожалуй, это самая известная атака на чипы. Первые теоретические предпосылки к этой атаке команда из Кембриджа описала в 2005 году в исследовании Chip and Spin, за год до того, как стандарт EMV получил распространение в Великобритании. Но повышенное внимание к этой атаке возникло гораздо позднее.

В 2010 году выходит полноценное исследование кембриджской четверки, посвященное атаке PIN OK. Для этой атаки они использовали устройство, реализующее технику «человек посередине» между чипом карты и ридером терминала.

В 2011 году на конференциях Black Hat и DEFCON группа исследователей из Inverse Path и Aperture Labs представила больше информации об этой атаке. Тогда же, в 2011 году, организованная преступная группировка использовала 40 украденных банковских карт для совершения 7000 мошеннических транзакций, в результате которых было украдено 680 тысяч евро. Вместо применявшегося исследователями громоздкого устройства преступники воспользовались маленьким незаметным «вторым чипом», установленным поверх оригинального, что позволяло эмулировать атаку в реальных условиях.

В декабре 2014 года исследователи из Inverse Path снова подняли тему атак на транзакции EMV и представили немного статистики, собранной ими за три года (PDF). В 2015 году было выпущено детальное техническое исследование атаки (PDF), совершенной неизвестными злоумышленниками в 2011 году.

Давай рассмотрим технические детали этой атаки. Для ее реализации, напомним, нужно использовать технику man in the middle. Карта передает терминалу поле CVM List (Сard Verification Method) — приоритетный список методов верификации владельца карты, поддерживаемых картой. Если первое правило на карте «офлайн‑ПИН шифрованный/нешифрованный», на этом этапе ничего не происходит. Если первое правило другое, то во время атаки первое правило подменяется на «офлайн‑ПИН».

Затем терминал запрашивает у владельца карты ПИН‑код. Правило «офлайн‑ПИН» означает, что ПИН‑код будет передан карте для сверки в открытом или шифрованном виде. В ответ карта либо ответит 63C2 «Неверный ПИН, осталось две попытки», либо 9000 «ПИН ОК». Именно на этом этапе злоумышленник, внедрившийся в процесс авторизации, заменит первый ответ вторым.

На данном этапе терминал считает, что ПИН введен корректно, и запрашивает у карты криптограмму (запрос Generate AC), передавая ей все запрашиваемые поля. Карта знает, что ПИН либо не введен совсем, либо введен некорректно. Но при этом карта не знает, какое решение дальше принял терминал. Например, есть терминалы, которые при вводе некорректного ПИН‑кода просят держателя карты поставить подпись на тачскрине — делается это для его же комфорта. Поэтому, когда терминал запрашивает криптограмму, карта отдает ее. В ответе содержится поле CVR — Card Verification Results, которое указывает, был ли проверен ПИН‑код картой или нет. Более того, это поле является частью платежной криптограммы, и подменить его значение злоумышленникам не удастся: попытка приведет к ошибке сверки криптограммы на HSM.

Терминал отсылает все данные в пакете ISO 8583 Authorization Request банку‑эквайеру, затем они поступают банку‑эмитенту. Банк видит два поля: CVMResults, которое указывает, что в качестве метода верификации был выбран офлайн‑ПИН и что терминал поддерживает этот метод верификации. Но еще банк видит, что карта НЕ приняла ПИН‑код либо что он был введен некорректно. И несмотря ни на что, одобряет транзакцию.

Если карта использует схему аутентификации CDA и злоумышленникам необходимо подменить первое правило CVM list, офлайн‑аутентификация будет завершена с ошибкой. Однако это всегда обходится подменой полей Issuer Action Code. Подробности данного случая описаны в последней версии презентации от 2014 года экспертами из Inverse Path.

Также в первом исследовании от 2011 года специалисты показали, что стандарт EMV позволяет не отклонять транзакции на платежном устройстве, даже если безопасные методы аутентификации и верификации не сработали, а идти дальше, каждый раз выбирая менее безопасные методы (так называемый fallback). Это открывает перед злоумышленниками другие возможности, включая атаки на похищение ПИН‑кода во время операций на скомпрометированных POS-терминалах.

Заключение

Интересная статистика за последний год: несмотря на то что еще в 2010-м «настоящие безопасники» из банков умилялись тому, как кто‑то не следит за очевидными проблемами карточного процессинга, в 2020 году все примерно так же плохо. Статистика проверок за прошлый год показала, что 31 из 33 карт банков с разных уголков Земли, включая российские, уязвима к этой атаке.

В следующей статье я рассмотрю схемы атак на бесконтактные карты и связанные с ними приложения — мобильные кошельки.