ключ aes что это

Что такое шифрование AES и как оно работает?

Поскольку уровень киберпреступности достиг рекордно высокого уровня, для защиты требуется предварительное шифрование данных. От личных данных, продаваемых в темной сети, до уязвимостей в приложениях, наши данные находятся под постоянным контролем, что делает шифрование первостепенной важности.

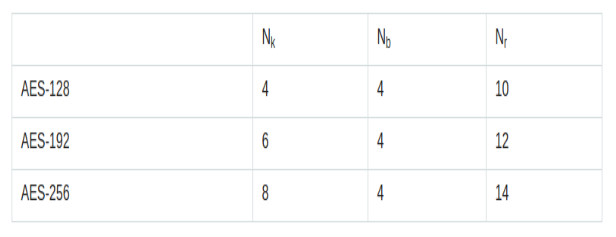

Когда дело доходит до шифрования, AES (Advanced Encryption Standard) является золотым стандартом безопасности. Это подмножество блочного шифра Rijndael, в котором используется блок данных 128 бит и размер ключа 128 бит, 192 бит и 256 бит, что дает три различных версии AES, а именно, AES128, AES192 и AES256. Это симметричный алгоритм шифрования, который использует один и тот же ключ для шифрования и дешифрования. В связи с этим обеспечение безопасности ключей имеет первостепенное значение. Если злоумышленник завладеет ключами шифрования, он может расшифровать данные.

Существует множество алгоритмов шифрования, но то, что делает AES уникальным, это его скорость, безопасность и простота реализации. Этот алгоритм настолько легок, что может зашифровать блок из 128 бит за 0,5 миллисекунды с помощью 8-битного процессора. Благодаря этому смарт-карты могут использовать этот алгоритм для совершения безопасных платежей с молниеносной скоростью. Это также очень эффективно, когда дело доходит до шифрования больших объемов данных. По этой причине диск Google использует AES 128 для шифрования данных на своих серверах.

AES шифрование

Расширение ключа

Большинство методов шифрования используют секретный ключ для шифрования данных, который создает зашифрованный текст. В случае шифрования AES (128) размер ключа составляет 128 бит, но алгоритм не использует один ключ для шифрования данных. Чтобы сделать шифрование нерушимым, он использует главный ключ и генерирует несколько ключей, используя алгоритмы расширения ключей. В случае AES 128 этот алгоритм создает в общей сложности 10 ключей, по одному на каждый цикл шифрования.

В случае AES 192 и 256 количество ключей увеличивается до 12 и 14 соответственно из-за большего количества раундов.

Манипуляция данными

В случае AES 128 и 256 из-за увеличения размера ключа количество раундов увеличивается до 12 и 14 соответственно. Это увеличение количества раундов делает эти версии AES еще сильнее и их сложнее сломать.

Описание основ криптопреобразования AES

Доброго времени суток, Хабр! Примерно 3 месяца назад проходил собеседование frontend разработчиком и самый первый вопрос, который мне задали: “Что такое AES?” Ну как бы аморфное представление я все же имел о симметрично блочном шифровании AES, было дело даже использовал в одном из проектов для шифрования персональных данных. Но чтобы знать алгоритм rijndael и еще уметь его реализовать на javascript, для меня на тот момент казалось задачей трудновыполнимой. Но! Мне был брошен вызов и я его принял.

Go в подкат!

За основу я взял спецификацию FIPS197 AES от 26 ноября 2011г.

В IT сфере одни из самых известных алгоритмов шифрования являются:

В свою очередь симметричные алгоритмы делятся на два типа:

Потоковые шифруют посимвольно.

Преимуществами для асимметричных алгоритмов является его безопасное хранение ключей. Асимметричные — те алгоритмы, которые имеют два ключа:

Недостатками асимметричных алгоритмов, является его относительно медленное выполнение шифрования.

Rijndael — симметричный алгоритм блочного шифрования с возможностью изменять размеры блоков и секретных ключей от 128 до 256 бит с разностью в 32 бита. Использует линейно-подстановочные преобразования и состоит из 10, 12 или 14 раундов в зависимости от длины ключа.

AES — rijndael с ключом в 128 бит и блоком данных в 16 байт.

Предположительно вы знакомы с теорией следующих терминов:

Математические понятия в rijndael:

a(x)=a₇x⁷ +a₆x⁶ +a₅x⁵ +a₄x⁴ +a₃x³ +a₂x² +a₁x +a₀x;

Байт А, состоящий из битов a₇, a₆, a₅, a₄, a₃, a₂, a₁, a₀;

Байт B, состоящий из битов b₇, b₆, b₅, b₄, b₃, b₂, b₁, b₀;

Произведение 87 x 131 будет выглядеть следующим образом:

(x⁶ + x⁴ + x² + x + 1)(x⁷ + x + 1) = x¹³ + x¹¹ + x⁹ + x⁸ + x⁷ + x⁷ + x⁵ + x³ + x² + x + x⁶ + x⁴ + x² + x + 1.

Раскрытие скобок происходит на основе элементарных математических правил. Далее сложение происходит по правилам суммирования указанных выше (п.4):

x⁷ + x⁷ = x⁷(1 + 1) = x⁷(1 ^ 1) = x⁷0 = 0;

(x⁶ + x⁴ + x² + x + 1)(x⁷ + x + 1) = x¹³ + x¹¹ + x⁹ + x⁸ + x⁶ + x⁵ + x⁴ + x³ + 1.

После производится деление на конкретно заданную функцию m(x) = x⁸ + x⁴ + x³ + x + 1 (неприводимый полином), которая по правилам rijndael гарантирует корректный результат, то есть на выходе мы получим двоичный полином степени меньше 8, а значит сможем представить его байтом для дальнейшего шифрования. Деление производится по модулю. Деление можно производить, как деление многочленов столбиком. Остаток от деления является результатом:

(x⁶ + x⁴ + x² + x + 1)(x⁷ + x + 1)/(x⁸ + x⁴ + x³ + x + 1) =

(x¹³ + x¹¹ + x⁹ + x⁸ + x⁶ + x⁵ + x⁴ + x³ + 1)/(x⁸ + x⁴ + x³ + x + 1) = |Result| = x⁷ + x⁶ + 1

Все вычислительные операции алгоритма проводятся с использованием вышеописанных правил

Функции алгоритма:

Шифрование в AES происходит в несколько этапов:

Rcon — постоянный массив для генерации ключей путем XOR. Иначе говоря функция keyExpansion() циклично XOR’ится с ключами фиксированного массива Rcon и возвращает массив ключей. Количество ключей составляет — 11. 10 из которых принадлежат раундам алгоритма.

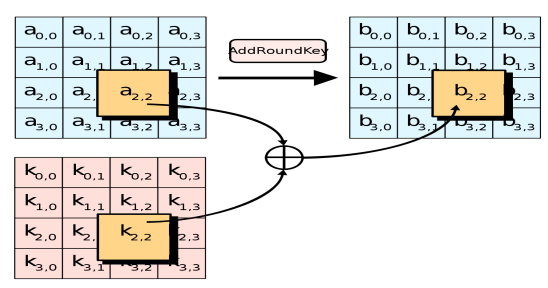

Первый этап шифрования начинается с применения данной функции к state путем правила суммирования, указанного выше. Иначе говоря addRoundKey XOR’ится со state, точнее с каждым его байтом. Об’XOR’енный state попадает на следующий этап, а именно в систему раундов алгоритма:

В алгоритме есть 10 раундов, то есть 10 шагов криптопреобразования. Первые 9 раундов циклично выполняют 4 функции:

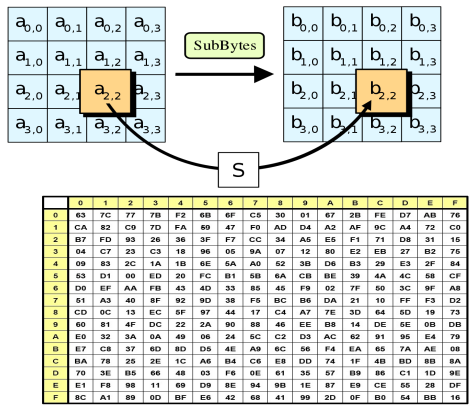

Данная функция трансформирует state путем замены своих байтов на другие способом подставления в готовую фиксированную таблицу S-box:

53h будет равен edh

Данная функция производит циклическое смещение 3-х последних строк влево следующим образом:

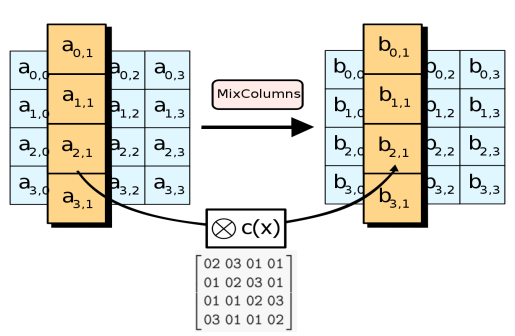

Вычислительно самое сложное из функций. Тут происходит умножение на постоянную функцию a(x) = <03>x³ + <01>x² + <01>x + <02>. То есть произведение по указанному выше правилу конкретного столбца из state на функцию a(x). За исключением правила умножения алгоритма данный способ эквивалентен матричному умножению:

Дешифрование в AES также происходит в несколько этапов:

В алгоритме есть 10 раундов, то есть шаг криптопреобразования.

Первые 9 раундов циклично выполняют 4 функции, порядок обратный порядку шифрования, то есть:

Функция invMixColumns выполняет мультипликативно обратную операцию умножения по правилам умножения алгоритма на постоянную функцию a⁻¹(x) конкретного столбца state:

Обратная трансформация shiftRows() — циклическое смещение вправо:

Инверсия subBytes() — обратная замена байт state заведомо представленную в hex в соответствии фиксированной таблицы inverse S-box:

Список литературы:

AES — американский стандарт шифрования. Часть III

Мотивом к публикации столь подробных текстов об AES стандарте-предоставление возможности ознакомления с ним в деталях, достаточных не только для разработки самостоятельной программной реализации алгоритма зашифрования, но и для создания алгоритмов возможных криптоаналитических атак на шифр, т. е. для дешифрования шифрграмм без знания ключа.

Те публикации, которые имеются в сети, названным целям не отвечают, не могут быть мною использованы в процессе обучения специалистов.

Одно из основных старых (или даже старинных) требований к шифрам — это создавать открытый (доступный для изучения) алгоритм шифрования и накрутки вокруг него (режимы, протоколы и т. п.) всё, кроме ключа шифра. Ключ — это то, что должно сохраняться в строжайшей тайне от всех. При этом ключ не обязательно имеет гриф «Секретно». Предел такого условия — ключом владеет только получатель шифрграммы, он сам в принципе и должен его устанавливать.

Для симметричных систем шифрования это условие невыполнимо. И в этом принципиальное отличие асимметричных (двухключевых) систем от симметричных, в которых источник утечки информации о ключе может быть не единственным. Ранее отмечалось, что АЕS — упрощенная версия шифра RIJNDAEL, а здесь местами будем использовать полную версию.

Алгоритм формирование ключей шифра AES (Key Schedule). Общие положения и принцип

Выбор ключа при зашифровании сообщения ответственная задача. Общий подход состоит в том, что для ключа выбирают и используют случайный двоичный вектор в многомерном векторном пространстве.Часто ряд алгоритмов шифрования и шифров характеризуется наличием слабых или недопустимых ключей, которые выявляются либо в процессе разработки шифров, либо в процессе их эксплуатации при проведении дополнительных исследований алгоритмов авторами или криптографами аналитиками и соответственно публикациями об этом.

В свою очередь это накладывает ограничения на процедуру генерирования ключей, что нежелательно, так как усложняет её. Математические основы, касающиеся зашифрования, весьма сходны с математическими основами порождения ключей и о них подробно можно почитать здесь.

Выбранный двоичный вектор называют ключом шифра и его преобразуют в «квадрат» из 4×4=16 байтов. Далее из него формируют с применением двух спецпроцедур раундовые ключи, которые используются в процессах зашифрования/расшифрования, о которых подробно рассказывается здесь.

Одна процедура названа расширение ключа (Key Expansion), другая — выбор раундового ключа (Round Key Selection). Расширению подвергается выбранный случайный двоичный вектор с фиксированной длиной. Важно также внимательно отнестись к выбору датчика случайных чисел, провести его тестирование и апробацию.

Расширение ключа

Смысл расширения исходного (выбранного) ключа состоит в его разбиении не блоки (по 32 бита) и далее порождении из них множества новых блоков такой же длины для каждого раунда.

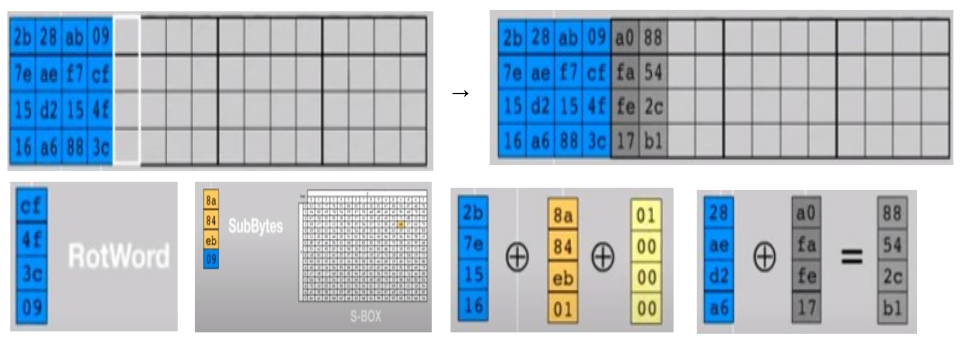

Итак, пусть выбран (128 бит) ключ шифра AES = 2b 7e 15 16 28 ae d2 a6 ab f7 15 88 09 cf 4f 3c, для Nk = 4, который представлен блоками по 4 байта и его начальное раундовое расширение имеет вид w[0] = 2b7e1516; w[1] = 28aed2a6; w[2] = abf71588; w[3] = 09cf4f3c. Символом w[i] в таблице КК, i = 0(1)43, обозначен столбец из 4 байтов раундового ключа.

Сеанс шифрования представляет собой подготовку и алгоритмическое преобразование сообщения, например, письма. Текст письма в битовом представлении разбивается на блоки фиксированной длины Nb = 128, 192 или 256 бит. В стандарте AES длина блока только 128 бит.

Затем каждый блок представляется квадратом или (прямоугольником с 4-мя строками) и шифруется отдельно за фиксированное число раундов Nr = Nr (Nb, Nk), которое является, функцией двух переменных: длины блока Nb и длины ключа Nk, которые независимо могут принимать значения 128, 192, 256 бит.

Выбор ключа шифрования никаких ограничений не накладывает на саму последовательность бит. В каждом из Nr раундов используется свой заблаговременно сформированный, либо непосредственно вычисляемый, раундовый ключ

Раундовые ключи формируются из ключа шифрования по специальному алгоритму, который включает в себя процедуру расширения ключа (Key Expansion) и процедуру выбора раундового ключа (Round Key Selection). Задание раундовых ключей непосредственно, минуя эти процедуры, недопустимо.

Сущность и цель первой процедуры — преобразовать заданный исходный ключ шифрования в более длинный, расширенный ключ (Expanded Key). Полное число бит расширенного ключа, из которого выбираются раундовые ключи, определяется произведением K = Nk (Nr + 1) – число бит блока ключа умножается на число раундов, увеличенное на единицу.

Пример 1. Пусть Nb = Nk = 4, заданы блоки длиной по 4×32 = 128 бит, тогда Nr = 10.

Длина К в битах для расширенного ключа K = 128∙11 = 1408 бит.

Вторая процедура (RoundKey Selection) представляет собой последовательную выборку 32Nk, т. е. 4-х 32-разрядных слов из расширенного ключа, т. е. первый раундовый ключ представлен начальными вновь сформированными Nk словами, второй раундовый ключ – следующими Nk словами и так до последнего раунда.

Пример 2. При тех же исходных данных (смотри предыдущий пример) полная длина расширенного ключа в байтах содержит Nk (Nr + 1) = 4∙11 = 44 четырехбайтовых слова W( i ),

i=0(1)Nk(Nr + 1) – 1. Строки таблицы КК нумеруются натуральными числами. Первая строка имеет номер 4, так как 4 строки (с номерами 0,1,2,3) с ключом шифра в таблицу КК не включаются.

Таблица Ключ шифра АЕS для всех 10 раундов (см. таблицу КК ниже).

Строки таблицы разбиты на группы (по 4 строки). В каждой группе только в одной верхней строке заполняются все поля. В трех последующих строках заполняются только крайние (левое и правое) поля. В левое поле (temp) очередной и двух последующих строк вписываются значения, взятые из правого поля строки над ней.

Приведем пример заполнения первой с номером i = 4 строки таблицы КК. Левая колонка — текущие номера строк начинаются значением (4) так как первые 0,1,2,3 значения в таблицу не включены. Вообще индекс (номер строки) i пробегает значения i=0(1)Nk(Nr+1)-1 или i=0(1)43 всего 44 слова из 32 разрядов.

В колонку temp помещается значение w[i-1] = 09cf4f3c и вращением (циклическим сдвигом одного байта) RotWord() получим значение CF4F3C09, которое помещается в 3-ю колонку.В 4-ой колонке помещен результат 8А84ЕВ01 замены байтов SubBytes значений из 3-й колонки, т. е. СF→ 8А; 4F → 84; 3C →ЕВ; 09 → 01=>8А84ЕВ01.

Каждая 4-я строка таблицы в 5-й колонке заполняется значением Rcon[i/Nk], константой, вычисляемой по формуле Rcon(J)=01000000, j= [i/Nk] = 2 j-1 = 2 0 = 1) записывается значение 01 00 00 00 из 4-х байтовых слов, первый байт которого равен 2 0 = 1, т.е. 0000 00012, остальные байты этого 32-разрядного слова – нулевые.

Поле колонки 6 содержит сумму (XOR) полей 4-го и 5-го 8А84EB01+ 01000000 =8B84EB01;

Поле колонки 7 содержит W[i — Nk] =W[4 — 4] = W[0] =2B7E1516;

Поле колонки 8 содержит сумму полей колонок 6 и 7 W[i=4] =8А84EB01+2B7E1516 =A0FAFE17;

А теперь подробно и с деталями рассмотрим названные процедуры.

Процедура расширения ключа (Key Expansion)

Последующие i-е слова образуются рекурсивно из предыдущих слов в соответствии с выражением, в котором суммирование есть XOR.

Для слов W[i] ключа, индекс которых кратен Nk, значения W[i-1] подвергаются перед выполнением операции XOR дополнительному преобразованию. Это преобразование описывается следующим образом.

Описание преобразования содержит функции:

RotWord() – побайтовый циклический сдвиг 32-разрядного слова a(0)a(1)a(2)a(3) по правилу

Выделены позиции кратные Nb, значения в которых формируются с использованием функции SubWord( ), RotWord( ), Rcon( ). Позиции W[0] –W[3] заполняются по заданным исходным данным, все последующие – рассчитываются по соотношению для W[i].

Выбор раундового ключа (Round Key Selection)

Выбор раундового ключа (RoundKeySelection). Для текущего раунда с номером r. Раундовый ключ выбирается как

r = 1(1)Nr.

Здесь отметим, что общий алгоритм шифрования предусматривает разные варианты наборов переменных Nb, Nk, Nr. Для конкретной реализации фиксированного варианта она может быть существенно упрощена. Вычисление раундового ключа можно выполнять «на лету», что не требует большой памяти для хранения всей последовательности W. Можно ограничиться буфером из Nk слов.

Пример 3. Поясним приведенные теоретические положения числовым примером. Пусть, как и ранее, Nb = Nk = 4, Nr = 10. Ключ шифра задан в виде 16-ричной последовательности K = 2b7e1516 282ed2a6 abf71588 09cf4f3c

Архитектура «квадрат» и байт ориентированные вычисления определяют форму их представления следующей таблицей.

В таблице добавлена левая колонка — номер ( r) раунда

В первой строке r = 1, i = 4 в третью графу записывается предшествующий байт W[i-1] = W[3], т.е. последний байт из K ключа шифра. Так как индекс i = 4 кратен Nk= 4, то в графу 6 пишем (Rcon(J)=01000000, j= [i/Nk] = 2 j-1 = 2 0 = 1) записывается значение 01 00 00 00 4-х байтового слова, первый байт которого равен 2 0 = 1, т.е. 0000 0001, остальные байты этого 32-разрядного слова – нулевые.

В четвертую графу таблицы вписываем значения из предыдущей графы, но циклически сдвинутые на 1 байт влево (ротацию слова – RotWord). В пятую графу вписывается результат побайтной замены значений предыдущей графы на значения байтов из S – блока (функция SubWord – замены байтов). После этого выполняется сложение по mod2 (XOR) содержимого графы 5 и 6, 8a84eb01+ 0100 0000 = 8b84eb01, а результат суммирования заносится в графу 7.

В двоичном представлении байта 0000 00012 = 0116 младшие разряды располагаются справа.

В графу 8 вписано значение слова W[i-Nk ] = W[0] (для первой строки это значение первого (левого байта) 4-х байтового слова ключа W[0] шифрования), которое операцией XOR суммируется 8b 84 eb 01+2b 7e 15 16 = a0 fa fe 17 с содержимым 7 графы. Результат суммирования (графа 9) как раз и является первым из четырех, 4-х байтовым словом раундового ключа первого раунда.

Другие три слова раундового ключа первого раунда формируются без использования функции циклического сдвига, замены и Rcon[j], так как их номера не кратны Nk. Содержимое графы 9 переносится в третью графу следующей строки таблицы.

Определение Rcon[j]. Эта процедура выполняется по специальному алгоритму, действия которого будем иллюстрировать примерами. Аргумент j функции Rcon[j] – целочисленный и определяется по текущему значению переменной i – номеру слова ключа. Очевидно

j = 1, 2, 3, … при i = Nk, 2Nk, 3Nk,….

Поскольку Nk в нашем примере равно 4, то целочисленные значения j имеем при i = 4, 8, 12. Далее для каждого целочисленного j Rcon[j] = 2 j-1 = 1, 2, 4, 8, 16, ….

Удвоение значений допустимо до тех пор, пока Rcon[j] является элементом поля GF(2 8 ).

При i > 32 получаем j > 8. Значения, выходящие за пределы поля, необходимо возвращать в поле. Это достигается приведением многочленного представления элементов поля Rcon [j](modφ(x)).

Пример 4. Пусть i = 32, 36, 40. Тогда j = 8, 9, 10. Эти значения выходят за пределы поля. Возвращаем их в поле путем редукции по модулю φ(x) и вычисляем требуемые значения.

Определим соответствующие значения Rcon [j]. Результаты вычислений сведем в таблицу.

Симметричный алгоритм блочного шифрования Advanced Encryption Standart

О чем эта статья

Вступление

В 80-х годах основным симметричным криптоалгоритмом для внутреннего применения в США являлся DES (Data Encryption Standard). Однако уже в 90-х годах стали проявляться его основные недостатки. Главным из которых являлась длина ключа, составляющая 56 бит. Такой размер становился недостаточно большим ввиду постоянного роста производительности ЭВМ, так как ключ мог быть вскрыт методом обычного перебора всех возможных вариантов шифрования.

По этим причинами в 1997 году NIST (National Institute of Standards and Technology,) объявил конкурс на новый стандарт симметричного криптоалгоритма. Были установлены следующие обязательные требования к кандидатам:

128-битный размер блока шифруемых данных;

Не менее 3 размеров ключей (128, 192, 256 бит), которые должны поддерживаться алгоритмом;

Использование операций, легко реализуемых и аппаратно, и программно;

Простота структуры шифра, чтобы заинтересованные стороны могли самостоятельно проводить криптоанализ;

Победителем этого конкурса, названного AES – Advanced Encryption Standard, стал алгоритм Rijndael (далее алгоритм AES). Он продемонстрировал устойчивость к атакам, относительно низкий уровень энергопотребления и относительно небольшое время работы. Кроме того, алгоритму присущ внутренний параллелизм, за счет этого эффективно используются процессорные ресурсы, и дополнительно уменьшается время работы алгоритма.

Основные понятия

Давайте рассмотрим основные понятия, необходимые для лучшего понимания работы алгоритма.

Прежде всего отметим, что алгоритм AES оперирует байтами, которые интерпретируются как элементы конечного поля F(2 8 ). В этом поле определены операции сложения и умножения двух элементов, результатом которых, в свою очередь, также является элемент этого поля. Рассмотрим каждую из операций:

Описания алгоритма шифрования

Давайте теперь перейдем от математики к описанию самого алгоритма шифрования AES c размером ключа 128 бит.

Предварительно входные данные разбиваются на блоки по 16 байт, если полный размер не кратен 16 байтам, то данные дополняется до размера, кратного 16 байтам. Блоки представляются в виде матрицы 4×4 — state. Далее происходит процедура расширения ключа и к каждому блоку state применяются операции 2-4. Итак, алгоритм состоит из следующих шагов:

9 раундов шифрования, каждый из которых состоит из преобразований:

Финальный раунд, состоящий из преобразований:

Рассмотрим подробнее каждое из представленных выше преобразований:

ShiftRows — циклический сдвиг строк state. Нулевая строка остается на месте, первая смещается влево на 1 байт, вторая на 2 байта и третья на 3 соответственно.

MixColumns — умножения каждого столбца state на фиксированную матрицу. Таким образом осуществляется линейное преобразование над столбцами state. Причем умножение и сложение производится по правилам, описанным выше.

AddRoundKey — раундовый ключ поэлементно добавляется к state с помощью поразрядного XOR.

KeyExpansion — процедура расширения основного ключа для создания раундовых ключей, которые затем используются в раундах шифрования. Расширенный ключ состоит из 44 четырехбайтовых слов (wi): 4 слова на основной ключ и по 4 слова на 10 раундовых ключей. Таким образом, полная длина расширенного ключа составляет 1408 бит.

Операция расширения ключа использует массив Rcon и состоит из следующих действий:

Четыре слова основного ключа переносятся в первые четыре слова расширенного ключа.

Ниже показан пример, демонстрирующий генерацию 2 первых слов первого раундового ключа.

Описание алгоритма дешифрования

Так как все преобразования шифрования выполняются однозначно, то существует обратное преобразование, с помощью которого шифротекст переводится в открытый текст. Обратное преобразование представляет собой последовательность инвертированных операций шифрования, выполняемых в обратном порядке:

9 раундов дешифрования, каждый из которых состоит из преобразований:

· AddRoundKey — суммирование state с раундовым ключом;

· InverseMixColumns — обратная перестановка столбцов state;

· InverseShiftRows — обратный циклический сдвиг столбцов state;

· SubBytes — замена байтов state по обратной таблице замен InverseS- box;

Другие версии AES

Стандарт допускает только одно значение длины блока state— 128 бит для 3 версий алгоритма AES. В то время как размер ключа в разных версиях отличается: AES-192 использует 192 — битный размер основного ключа и производит 12 раундов шифрования, а AES-256 — 256 битный размер основного ключа и 14 раундов шифрования.

Большее количество раундов делает шифрование сложнее. Таким образом, AES-256 обладает наиболее безопасной реализацией. Однако следует заметить, что чем длиннее ключ и больше раундов, тем выше требование к производительности.

Примеры атак на AES

Существует несколько моделей атак на данный алгоритм. Я бы хотел остановиться на классе атак по сторонним каналам и кратко рассмотреть 2 соответствующих примера из данного класса.

Данная атака основывается на предположении, что операции в устройствах выполняются за разное время в зависимости от входных данных.Таким образом, имея набор точных измерений времени для разных операций, криптоаналитик может восстановить исходные данные.

Рассматриваемая атака невозможна на алгоритмы, операции которых выполняются за одинаковое число тактов на всех платформах ( битовые операции над фиксированным числом бит ), но так как алгоритм AES используют операции сложения и умножения, не удовлетворяющие этому требованию, он подвержен атаке по времени.

Возможные методы противодействия такому виду атаки:

· Сделать время выполнения всех операций одинаковым, после чего атака по времени становится невозможной. Следует отметить, что данный метод реализовать достаточно сложно, так как оптимизации компилятора, обращение к кэшу и другие факторы могут вносить различные временные отклонения.

· Добавлять ко времени выполнения операции задержки случайной длительности, это значительно затруднит проведение атаки таким способом.

Атака по энергопотреблению.

Данная атака основывается на измерении энергопотребления устройства с высокой точностью в процессе работы шифратора. Таким образом криптоаналитик может получить информацию об операциях, выполняемых в устройстве и у него появляется возможность извлечь криптографические ключи или другую секретную информацию из устройства, не оказывая на него непосредственного влияния.

Возможными методами противодействия такому виду атаки являются:

· Балансировка энергопотребления — при проведении операции задействовать все аппаратные части устройства.

· Обеспечение независимости флуктуаций энергопотребления и происходящих в системе процессов.

Можно ли восстановить расширенный ключ, зная какой-либо из раундовых?

Достаточно интересный вопрос, возникший у меня при написании этой статьи.

Преимущества AES

К основным преимуществам данного алгоритма относят:

Рассеивание — изменение любого знака ключа или открытого текста влияет на большое количество знаков шифротекста.

Перемешивание — используемые преобразования затрудняют получение статистических зависимостей между открытым и закрытым текстом.

Не подвержен многим видам криптоаналитических атак, таких как: дифференциальный криптоанализ, линейный криптоанализ, square — атака.

Байт-ориентированная структура, что дает хорошие перспективы для реализации алгоритма в будущих процессорах.

Высокое быстродействие на различных платформах.

Заключение

В данной статье я постарался подробно описать принцип работы алгоритма AES. Хочется еще раз отметить, что алгоритм действительно заслуженно победил в конкурсе на новый стандарт ввиду большого количества своих преимуществ. Спасибо за уделенное внимание.