криптопро ngate что это

Криптопро ngate что это

КриптоПро NGate – это универсальное высокопроизводительное средство криптографической защиты сетевого трафика, объединяющее в себе функционал:

Кроме этого NGate обеспечивает снятие нагрузки по обработке TLS-соединений с веб-серверов, позволяя им сосредоточиться на выполнении своих основных задач, а также исключает необходимость установки на каждом веб-сервере отдельного СКЗИ и проведения исследований по оценке влияния программного обеспечения веб-серверов на СКЗИ.

NGate может быть особенно полезен следующим типам организаций для обеспечения защиты передаваемой информации и удаленного доступа в соответствии с требованиями законодательства:

Примеры объектов, доступ к которым можно

защитить с помощью КриптоПро NGate

Публичные веб-сайты, в том числе государственные порталы, электронные

торговые площадки, веб-сайты организаций, дистанционного банковского

Внутренние ресурсы и информационные системы организаций

Средства объектов (в том числе значимых) КИИ

Единая биометрическая система

Облачные ресурсы и информационные системы

NGate может использоваться для защиты удаленного доступа как

самостоятельно, так и в составе комплексных решений.

TLS-сервер доступа к веб-сайтам

В режиме TLS-сервера обеспечивается прозрачный защищённый доступ пользователей к защищаемым публичным веб-сайтам организации с использованием браузера и обеспечением уровня защищённости до класса КС3 включительно.

Таким образом, обеспечивается высокий уровень криптографической защиты сайта, функции шифрования выносятся на отдельный высокозащищённый шлюз, тем самым разгружая сайт, обеспечивая ему возможность использовать освободившиеся ресурсы на его основные функции. Кроме того, обеспечивается более высокий уровень защищённости сайта в целом.

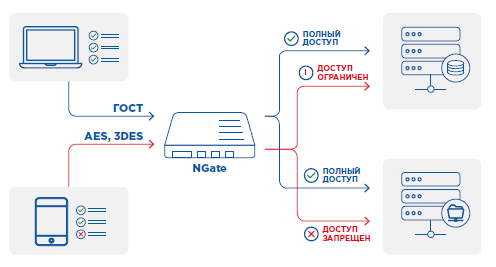

При этом одновременно поддерживаются как отечественные, так и зарубежные криптографические алгоритмы, за счёт чего возможно обеспечение постепенного и бесшовного перевода пользователей на использование отечественных криптографических алгоритмов (TLS с ГОСТ) при доступе к веб-сайтам организации.

Так, например, в настоящее время, реализован доступ пользователей к официальному сайту КриптоПро, при котором, в случае поддержки браузером пользователя отечественных криптографических алгоритмов доступ к сайту автоматически осуществляется по TLS с ГОСТ, в иных же случаях — с использованием зарубежных алгоритмов.

В данном режиме решение также может использоваться для обеспечения криптографической защиты конфиденциальной информации в системах видеоконференцсвязи, телемедицины и других информационных системах, предоставляющих доступ пользователей через браузер.

При этом, помимо HTTP-трафика, данный режим предоставляет возможность криптографической защиты HTTP/2, REST, gRPC, WebSockets, а также произвольных протоколов на базе TCP.

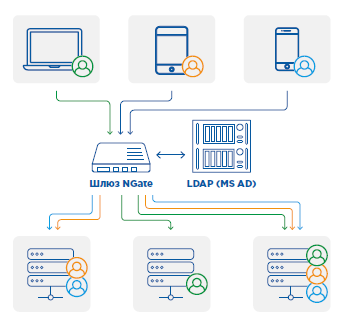

Сервер портального доступа

В дополнение к традиционным методам доступа, которые требуют установки VPN-клиента на удаленном устройстве, NGate обеспечивает возможность подключаться к внутренним ресурсам организации в том числе с использованием веб-браузеров, поддерживающих протокол TLS с ГОСТ. Это может быть особенно полезно в том случае, когда пользователям необходимо предоставить доступ к строго ограниченным ресурсам. Таким образом, значительно расширяются возможности и варианты управления доступом к ресурсам организации, а также появляются возможности наиболее гибко обеспечивать удалённый доступ различным категориям пользователей с разными уровнями доверия как к самим пользователям, так и к устройствам, с которых осуществляется удаленный доступ.

В отличие от доступа по протоколу IPsec и другим протоколам уровня сети, которые обеспечивают доступ к ресурсам на уровне IP (подсеть или отдельный компьютер), с использованием портального доступа можно обеспечить более гибкое и безопасное разграничение доступа по протоколу TLS (SSL), ограничивая доступ пользователя в корпоративную сеть только определенными веб-приложениями.

Таким образом, режим сервера портального доступа может использоваться для организации персонального аутентифицированного доступа пользователей с использованием браузера к опубликованным на портале NGate ресурсам.

В процессе предоставления доступа проводится процедура аутентификации, после прохождения которой пользователь попадает на веб-портал, персонализированный в соответствии с ролью пользователя. При этом, на портале отображается список веб-ресурсов, доступ к которым разрешен пользователю в соответствии с корпоративными политиками безопасности. Список опубликованных ресурсов может быть произвольным, включая внутренние веб-сайты, порталы, консоли управления информационными системами и различные клиент-серверные приложения, доступ к которым может быть осуществлен через браузер.

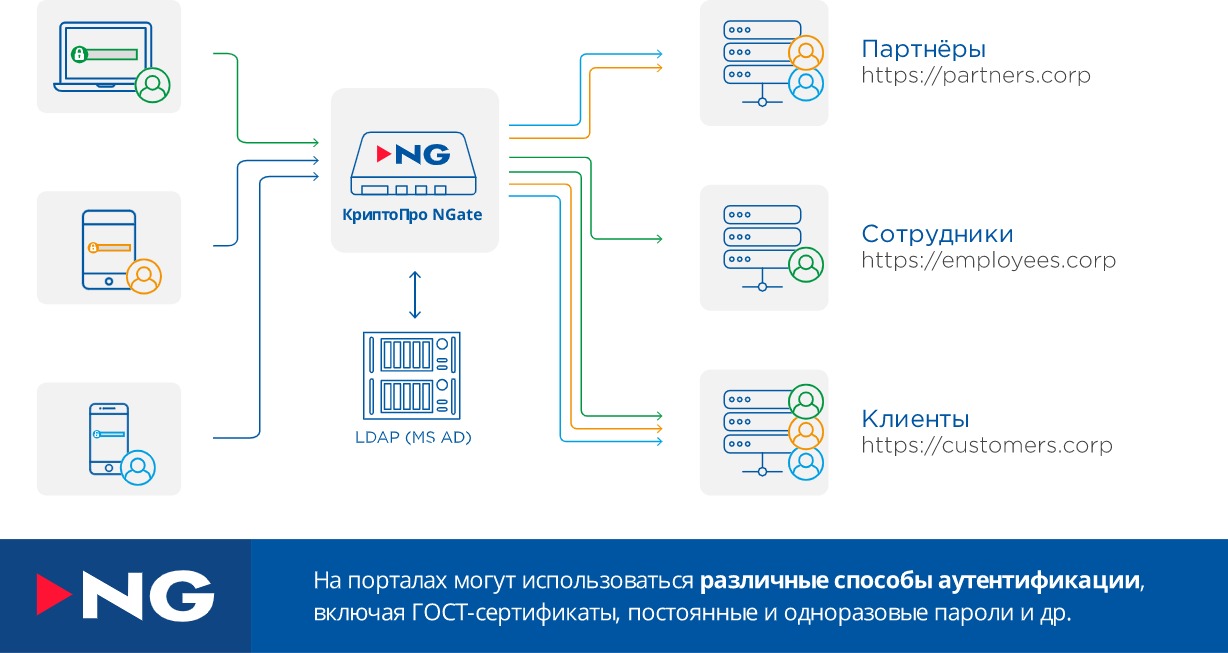

Для доступа к целевому ресурсу пользователю достаточно знать имя портала (например, employees.corp.ru), к которому ему необходимо подключиться. При этом администратор может создавать любое количество порталов доступа с разными политиками безопасности для различных групп пользователей (сотрудников, подрядчиков, заказчиков и т.д.).

VPN-сервер

Как правило, в решениях, используемых для удаленного доступа с использованием протокола TLS (SSL), отсутствует возможность обеспечивать доступ сотрудникам компании так же, как и при использовании протокола IPsec, когда можно подключать конкретного сотрудника к сети организации.

С использованием динамического VPN-туннеля шлюза NGate обеспечивается динамическое туннелирование – доступ клиентской машины к удаленной сети по любым протоколам и портам внутри туннеля без ограничения количества одновременно подключаемых приложений.

Таким образом, режим VPN-сервера используется для предоставления пользователям доступа к произвольным ресурсам корпоративной сети с помощью VPN-клиента, поддерживающего все популярные платформы. При этом разграничение доступа возможно на уровне подсетей, в том числе виртуальных (VLAN). При реализации VPN-доступа, также, как и в других режимах, возможно использование любых поддерживаемых методов аутентификации.

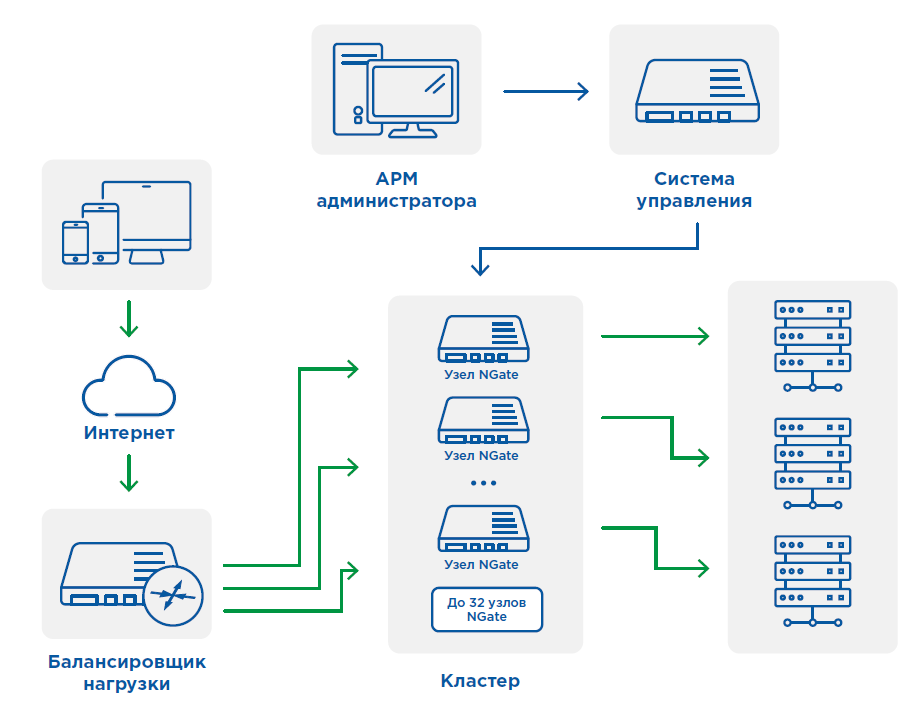

Архитектура системы

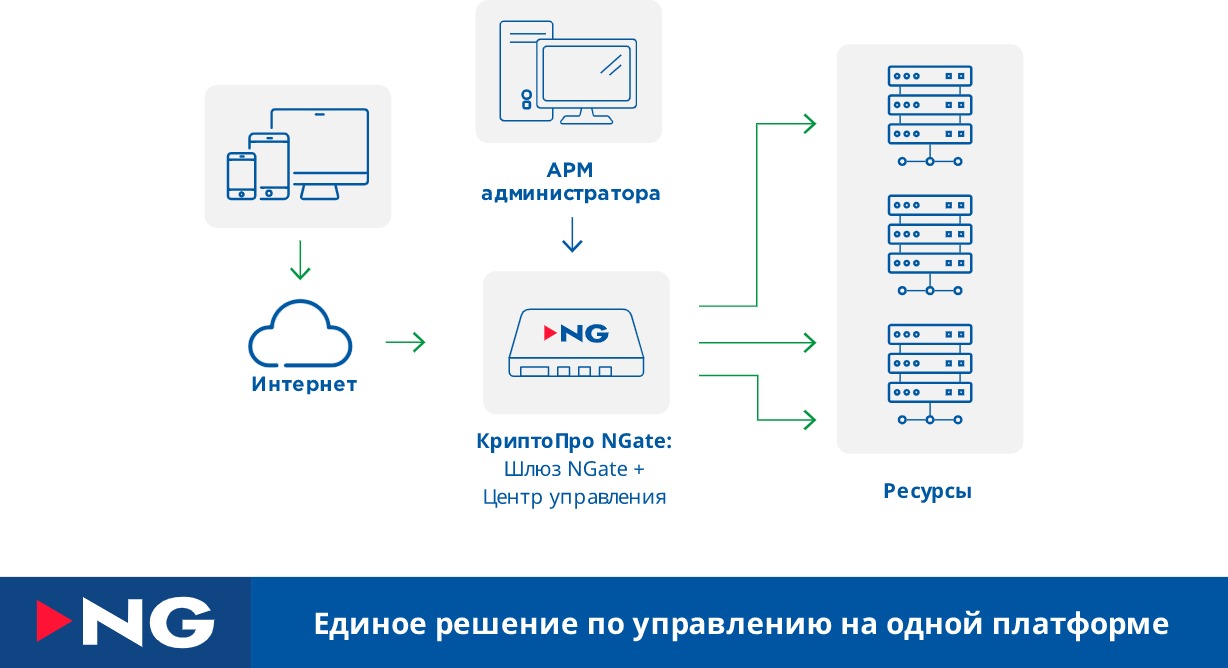

Решение состоит из серверной (шлюз) и клиентской частей (VPN-клиент или браузер). Кроме этого, в состав решения входит центр управления сетью (ЦУС). Для небольших организаций без удалённых филиалов или без инфраструктуры, разнесённой на разные ЦОД, а также при отсутствии повышенных требований к отказоустойчивости и производительности, шлюз NGate вместе с ЦУС могут устанавливаться как единое решение на одну аппаратную или виртуальную платформу.

ЦУС необходимо устанавливать отдельно в тех случаях, когда необходимо управлять шлюзами, распределенными по инфраструктуре организации или при объединении нескольких шлюзов в кластер.

ЦУС позволяет производить настройку, мониторинг и управление всеми шлюзами доступа в организации с возможностью удалённой автоматизированной загрузки конфигураций на все узлы кластеров, а также получения в режиме онлайн параметров работы всех кластеров из единого центра управления.

Основные преимущества NGate

Унификация доступа к ресурсам, в том числе с мобильных устройств. Поддержка широкого функционала с возможностью подключения как с использованием браузера, так и с использованием VPN-клиента, а также поддержка большинства клиентских операционных систем, в том числе мобильных (в отличие от других решений на рынке), позволяет унифицировать доступ пользователей с разнородных типов устройств и исключает необходимость приобретения и сопровождения нескольких отдельных продуктов.

VPN-клиентом поддерживаются следующие операционные системы:

Наряду с использованием мобильного VPN-клиента NGate, возможно также использовать собственное мобильное приложение, посредством встраивания в него КриптоПро CSP, реализующего поддержку TLS с ГОСТ для операционных систем iOS, Android и Аврора.

Гибкое разграничение прав доступа. NGate обеспечивает возможность предоставления гранулированного доступа конкретным пользователям или группам пользователей к необходимым ресурсам с учетом применяемой политики безопасности. Шлюз интегрируется с Active Directory, LDAP и другими службами каталогов, содержащими списки пользователей, что избавляет от необходимости создания отдельной базы пользователей. Администратор может задать уровень доступа для конкретного пользователя или группы, а также ограничить доступ к определенному перечню приложений организации.

Широкий набор поддерживаемых способов и средств аутентификации. NGate поддерживает следующие способы аутентификации пользователя с возможностью их комбинирования и обеспечения многофакторной аутентификации:

NGate может одновременно интегрироваться с большим количеством различных центров сертификации для обеспечения доступа различных групп пользователей по доверенным сертификатам. В качестве ключевых носителей поддерживаются различные токены и смарт-карты Aladdin, Рутокен, Esmart и др., в том числе с использованием российской криптографии и сертификатов, созданных в соответствии с современными ГОСТ Р 34.11-2012, ГОСТ Р 34.10-2012.

Низкие требования к аппаратной платформе. Программные компоненты NGate существенно оптимизированы на этапе разработки, предоставляя максимальную на рынке производительность и предъявляя относительно невысокие требования к аппаратной платформе как для шлюза, так и для удаленного пользователя.

Масштабируемость. NGate гибко масштабируется и может применяться в различных сценариях. Шлюз обеспечивает возможность увеличения пропускной способности за счет объединения аппаратных мощностей в кластерную конфигурацию. Решение поддерживает работу в схеме высокопроизводительного кластера (до 32 узлов) с балансировкой нагрузки с полной синхронизацией сессий. При этом выход из строя какого-либо узла кластера не приводит к разрыву соединений, поскольку данные о сессии синхронизируются между устройствами балансировщиком и соединение перераспределяется на свободные узлы кластера.

Совместимость. Со стороны решения обеспечивается совместимость с различными продуктами, реализующими протокол TLS (SSL) на российском рынке в соответствии с методическими рекомендациями технического комитета по стандартизации ТК 26 (Криптографическая защита информации).

Высокая производительность, поддержка аппаратной и виртуальной платформ. NGate поставляется в виде программного обеспечения для использования в различных виртуальных средах, с обеспечением уровня защищённости класса КС1, а также в виде программно-аппаратного исполнения, представляющего собой специализированную IBM PC-совместимую платформу из имеющейся линейки аппаратных платформ с оптимальной производительностью с предустановленным ПО NGate и обеспечением уровня защищённости до класса КС3 включительно. При этом обеспечивается следующая максимальная производительность (средствами аппаратной платформы NGate 3000):

Интеграционные решения

Для обеспечения безопасности сети организации и размещенных в ней ресурсов NGate может использоваться в составе комплексных решений. Далее приведены примеры таких интеграционных решений.

Защита Единой биометрической системы (ЕБС). NGate входит в состав типовых решений Ростелекома, ЦФТ и IDSystems по обеспечению безопасности ЕБС, предоставляя возможность обеспечения криптографической защиты передаваемой информации на этапах сбора биометрических данных и удаленной идентификации пользователей при получении ими удаленных услуг.

Защита локальной и удаленной работы на произвольном ПК. Решение позволяет обеспечить защищенную работу на произвольном, в том числе на недоверенном ПК, а также защищенный удаленный доступ к ресурсам организации с такого ПК. Для этой цели NGate используется совместно с Рутокен ЭЦП 2.0 Flash, во Flash память которого устанавливается операционная система и VPN-клиент NGate. При работе данного решения пользователь подключает Рутокен ЭЦП 2.0 Flash к произвольному ПК и выбирает загрузку с USB-токена. В результате загружается ОС, которая гарантированно свободна от вирусов и не взаимодействует с файловой системой ПК. Для повышения уровня защищенности при этом применяется многофакторная аутентификация. При этом сотрудник может работать со своими документами локально, используя входящее в состав офисное ПО и сохраняя их в защищенном разделе флеш-памяти, а также может обращаться к корпоративным ресурсам, используя защищенное VPN-соединение между VPN-клиентом и VPN-шлюзом NGate.

Защита VDI. Интеграция NGate с VDI-системами позволяет обеспечить защиту передаваемой конфиденциальной информации, в том числе персональных данных, в соответствии с требованиями законодательства РФ по информационной безопасности.

Защита удаленного доступа со специализированных устройств. NGate предоставляет возможность реализовать защищенный удаленный доступ не только с классических стационарных и мобильных устройств, но и с различных специализированных аппаратных платформ, таких как:

Защита Видеоконференцсвязи. Совместное использование NGate c российской системой ВКС TrueConf Server и другими подобными системами позволяет ИТ-специалистам, в том числе компаний-интеграторов, строить защищенные корпоративные сети ВКС для удаленного взаимодействия сотрудников с соблюдением требований законодательства Российской Федерации по информационной безопасности.

Защита Телемедицины. Совместное использование NGate с различными платформами Телемедицины позволяет обеспечить надежную защиту персональных данных, передаваемых в процессе удаленного взаимодействия врачей и пациентов, с соблюдением требований законодательства Российской Федерации по информационной безопасности.

Комплексная защита сети. Для этой цели NGate может использоваться совместно с решением FortiGate в составе шлюза безопасности «Граница». Где NGate обеспечивает криптографическую защиту передаваемой информации, а FortiGate – межсетевое экранирование и обнаружение вторжений.

Централизованная загрузка политик безопасности на VPN-клиенты NGate. Данный функционал реализуется за счет интеграции NGate с системами класса Mobile Device Management (MDM), позволяющей производить централизованную установку VPN-клиентов, а также централизованную загрузку на них политик безопасности. В настоящее время протестирована совместимость с решениями SafePhone MDM и Microsoft Intune.

Мониторинг и управление событиями информационной безопасности. Для этой цели NGate поддерживает стандартные протоколы SNMP и Syslog и может выступать в качестве подконтрольного объекта как для системы мониторинга КриптоПро Центр Мониторинга, так и для сторонних систем мониторинга, направляя в них соответствующие сообщения.

Тестирование

Для самостоятельно тестирования функционала NGate можно скачать дистрибутив (достаточно вариант Complete) и установить его в виртуальной среде (рекомендуется использовать VMWare). В состав дистрибутива входит полнофункциональная лицензия сроком на три месяца. Для функционирования шлюза NGate необходимо получить сертификат аутентификации сервера в нашем или ином Удостоверяющем центре. В тестовых целях сертификаты можно получить в нашем тестовом удостоверяющем центре бесплатно и удаленно на три месяца.

Обзор VPN-шлюза КриптоПро NGate

Криптографический сетевой программный комплекс КриптоПро NGate — TLS-шлюз производства компании КриптоПро, который позволяет обеспечить защиту от различных угроз со стороны внешнего нарушителя при организации удаленного доступа пользователей к веб-приложениям и другим корпоративным ресурсам. Продукт поддерживает различные способы аутентификации пользователя; разграничение доступа пользователей к ресурсам; зарубежные и отечественные криптографические алгоритмы; обеспечивает высокую производительность и масштабируемость.

Сертификат AM Test Lab

Номер сертификата: 260

Дата выдачи: 08.07.2019

Срок действия: 08.07.2024

Введение

Компания КриптоПро работает на рынке производителей отечественных средств криптографической защиты информации (СКЗИ) без малого 20 лет и успела завоевать в отрасли одно из лидирующих положений. Вплоть до последнего времени этот бренд вызывал устойчивые ассоциации с криптопровайдером, средствами электронной подписи (ЭП) и средствами удостоверяющих центров (УЦ). Более того, для многих людей он успел стать едва ли не собирательным образом для обозначения таких СКЗИ.

Относительно недавно в линейке продуктов компании произошло пополнение. Оказалось, что компания в течение нескольких последних лет проводила планомерную работу по созданию продукта иного типа, результатом которой стал NGate — высокопроизводительный TLS-шлюз, позволяющий построить полноценную VPN-сеть для обеспечения защищенного удаленного доступа пользователей к информационным ресурсам. Важнейшим конкурентным преимуществом продукта стала одновременная поддержка как TLS-ГОСТ, так и зарубежных криптонаборов TLS. Кроме того, обратить на него пристальное внимание заставляет возможность одновременной работы как с VPN-клиентами, так и в условиях веб-доступа, в режиме терминации TLS-соединений. Во многих существующих альтернативных решениях те же возможности зачастую предполагают использование разных продуктов.

Рисунок 1. Одновременная поддержка отечественных и зарубежных алгоритмов в КриптоПро NGate

Появление на рынке СКЗИ продукта с такой функциональностью следует признать крайне своевременным. Конечно, всегда были и будут востребованы средства, позволяющие решать проблему защиты удаленного доступа к сервисам электронной почты, веб-консолям управления различными ИТ-системами, системам обмена знаниями, корпоративным порталам, удаленным рабочим столам, файловым серверам, офисному программному обеспечению, системам электронного документооборота и т.п. Однако помимо перечисленных традиционных бизнес-применений в настоящее время наметился целый ряд дополнительных сфер повышенного спроса на подобные средства. Приведем только наиболее показательные примеры.

Архитектура КриптоПро NGate

В состав КриптоПро NGate входят следующие компоненты:

При внедрении в небольшие организации, которые не испытывают потребности в обеспечении отказоустойчивости при организации защищенного удаленного доступа, фактически достаточно установки единственного шлюза, контролирующего доступ к приложениям невысокого уровня критичности. В этом случае криптошлюз целесообразно объединить с системой управления в единой аппаратной или виртуальной платформе. Функции управления при этом могут выполняться с любого автоматизированного рабочего места (АРМ) администратора с помощью веб-браузера с поддержкой алгоритмов ГОСТ.

Рисунок 2. Схема внедрения КриптоПро NGate с установкой шлюза и системы управления на одну аппаратную платформу

Если требуется создать отказоустойчивую систему доступа к критичным информационным ресурсам организации, предпочтительно использовать схему кластерного внедрения.

Рисунок 3. Схема внедрения КриптоПро NGate с раздельной установкой криптошлюзов и системы управления

В этой схеме несколько криптошлюзов объединяются в кластер, который может объединять до 32 нод, а система управления устанавливается на отдельный сетевой узел. При этом кластер может быть распределен по нескольким центрам обработки данных (ЦОД).

Схема кластерного развертывания допускает возможность применения имеющегося в организации балансировщика нагрузки. Выход из строя какого-либо элемента кластера не приводит к разрыву соединений, поскольку данные о сессии синхронизируются балансировщиком между устройствами и соединение перераспределяется на свободные узлы.

Централизованная система управления позволяет производить настройку, мониторинг и управление всеми шлюзами доступа организации. Предусмотрена возможность удаленной автоматизированной загрузки конфигураций на все узлы кластера, а также получение параметров работы кластера из единого центра управления в режиме онлайн.

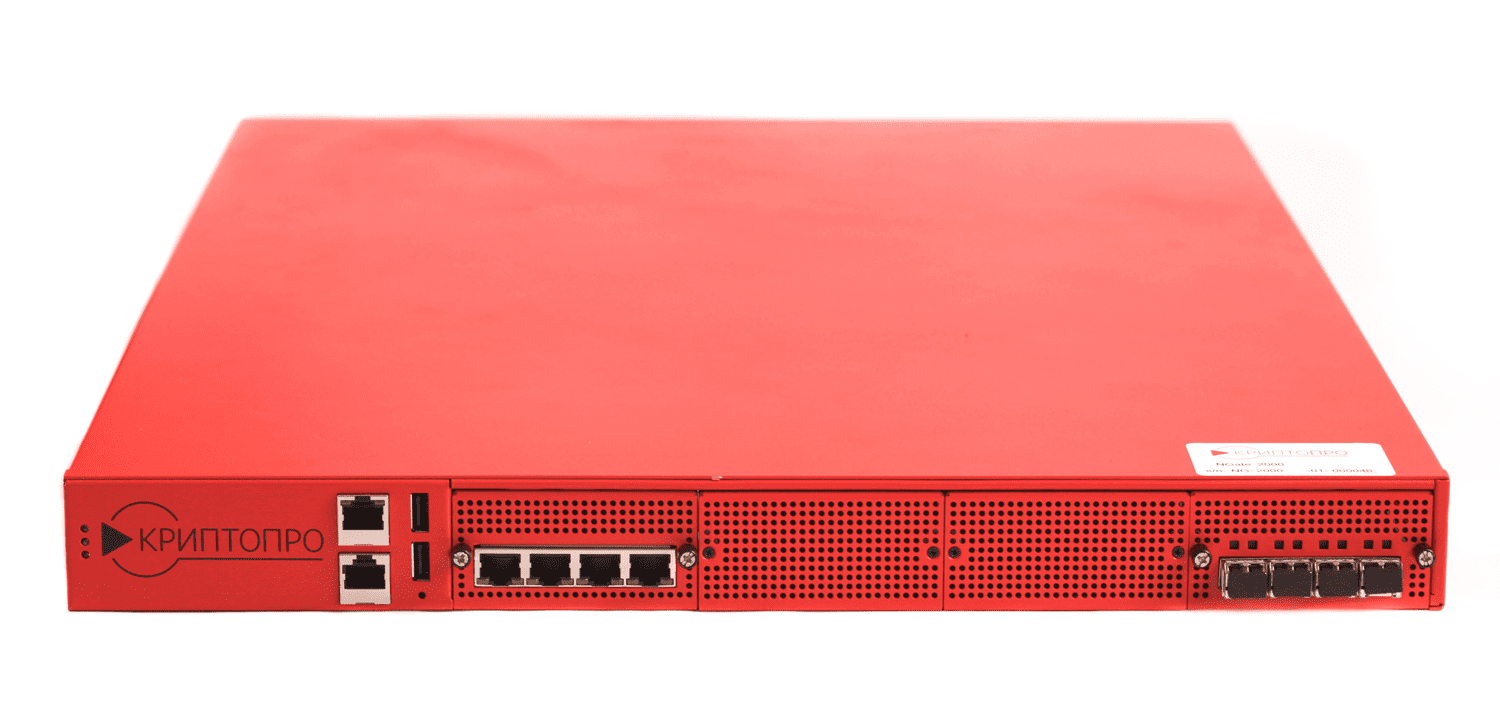

Системные требования КриптоПро NGate

Криптошлюз NGate поставляется в виде аппаратной или виртуальной платформы. В случае выбора первого варианта исполнения NGate поставляется предустановленным на оборудование КриптоПро, установка программного обеспечения NGate на собственные технические средства организации не допускается.

Рисунок 4. Внешний вид некоторых исполнений аппаратной платформы КриптоПро NGate

Поддерживается также работа криптошлюза NGate в виртуальной инфраструктуре, однако такое решение имеет некоторые ограничения, связанные с пониженным классом сертификации.

Клиентский компонент КриптоПро NGate может функционировать под управлением следующих ОС:

Широкий набор поддерживаемых операционных систем предоставляет для пользователя возможность защищенного доступа к корпоративным ресурсам при работе практически с любого клиентского устройства.

Сертификация по требованиям безопасности информации

КриптоПро NGate удовлетворяет следующим требованиям и рекомендациям регуляторов:

При использовании продукта в рамках виртуальной инфраструктуры выполняются требования к СКЗИ по классу КС1.

Функциональные возможности КриптоПро NGate

Режимы функционирования

КриптоПро NGate обладает развитыми средствами полномочного управления, в результате применения которых пользователи получают доступ только к заданным ресурсам в соответствии с применяемыми политиками безопасности. Использование такого подхода существенно упрощает процедуру администрирования большого количества разных групп пользователей с доступом к значительному числу различных ресурсов, уменьшает ошибки администрирования и снижает риск утечки конфиденциальных данных.

КриптоПро NGate предоставляет возможность работы в различных режимах, из числа которых можно выделить три основных.

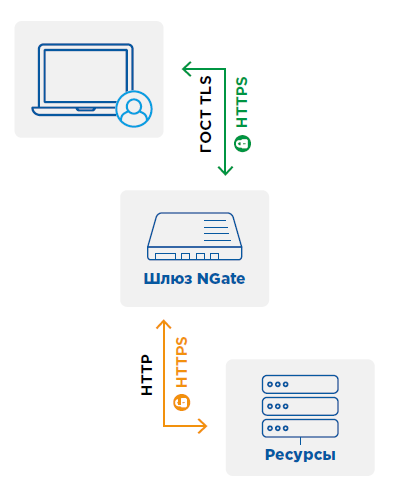

Режим TLS-терминатора

Классическое применение данного режима — системы дистанционного банковского обслуживания (ДБО). При этом криптошлюз устанавливается посередине между клиентским компьютером и целевыми информационными ресурсами, терминирует сетевой трафик и без прохождения аутентификации пользователя передает его далее на целевой ресурс.

Рисунок 5. Работа КриптоПро NGate в режиме TLS-терминатора

Режим портального доступа

В режиме портального доступа может дополнительно проводиться процедура аутентификации. При доступе через браузер пользователи попадают в свой личный портал, персонализированный в соответствии с ролью (см. рисунок 2). При этом на портале отображается список ресурсов, к которым пользователи имеют доступ в соответствии с корпоративными политиками безопасности. В список ресурсов могут входить различные веб-приложения.

Пользователю достаточно знать только имя веб-ресурса (например, portal.company.ru), к которому ему нужно подключиться, а администратор может создавать любое количество разных порталов доступа для различных групп пользователей.

В отличие от IPSec, который обеспечивает доступ к ресурсам доступным по IP (подсеть или отдельный компьютер), с использованием портального доступа можно обеспечить более гибкое разграничение доступа, предоставляя конкретному пользователю право использовать целевое веб-приложение на сервере.

Режим VPN-доступа.

Данный режим предназначен для получения защищенного доступа к произвольными ресурсам, доступным по IP. В отличие от IPSec, в данном режиме доступна возможность предоставления доступа на основе таблиц маршрутизации и VLAN.

Методы аутентификации

КриптоПро NGate предоставляет широкий набор различных способов аутентификации пользователя:

Если учесть возможность комбинирования предложенных способов, можно утверждать, что продукт позволяет реализовать и довольно сложные схемы аутентификации пользователей.

КриптоПро NGate поддерживает различные токены доступа, такие как «Аладдин», «Рутокен», Esmart и многие другие.

Возможности интеграции

КриптоПро NGate может быть интегрирован со следующими системами:

Производительность

КриптоПро NGate в лучшую сторону отличается от многих конкурентных решений с точки зрения обеспечения высоких показателей производительности:

Приведенные значения характеризуют вариант с использованием одного криптошлюза. В рамках кластерной схемы по мере увеличения числа узлов показатели производительности увеличиваются почти линейно.

Работа с КриптоПро NGate

Предварительные замечания

Работа с КриптоПро NGate подразумевает выполнение набора процедур в рамках администрирования и использования, что справедливо в отношении, пожалуй, любого программного или программно-аппаратного продукта.

Функции администрирования КриптоПро NGate можно условно разделить на две группы:

Даже самое поверхностное знакомство с продуктом позволяет понять, что задача администрирования требует выполнения значительного объема работ, что, впрочем, неудивительно для сложного технического изделия, реализующего большое количество функций. Однако, к счастью, львиная доля усилий требуется только на начальном этапе, а в процессе штатной эксплуатации потребность в постоянном участии администратора отсутствует.

Для успешной настройки программного обеспечения NGate администратор должен обладать необходимой компетенцией, предполагающей наличие высокой квалификации и знаний в области создания сетевой инфраструктуры, уверенное владение основными понятиями в области создания инфраструктуры открытых ключей (PKI), основам работы с операционной системой Debian.

В свою очередь, со стороны пользователя требуются лишь минимальные усилия для того, чтобы работать в системе, защищенной с помощью КриптоПро NGate, и специальных требований по квалификации к пользователю не предъявляется.

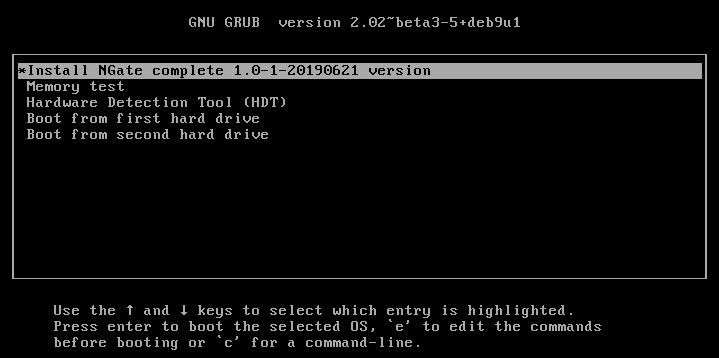

Как уже отмечалось выше, в минимальной конфигурации NGate представляет из себя единственный узел, который сочетает в себе роли криптошлюза и системы управления. Фактически в рамках минимальной конфигурации формируется кластер, состоящий из одного узла NGate. Именно такая схема эксплуатации изделия была использована в тестовых целях при подготовке данной статьи. При этом в качестве платформы для развертывания системы выступала виртуальная машина VMware Workstation. Необходимые установочные файлы были загружены в виде iso-образа с официального сайта cryptopro.ru после прохождения несложной процедуры регистрации.

Параметры виртуальной машины, достаточные для развертывания тестового стенда, оказались достаточно скромными:

В качестве АРМ администратора использовался персональный компьютер под управлением Windows с установленным программным обеспечением СКЗИ «КриптоПро CSP».

Подготовка к эксплуатации

Типовой процесс установки и первичной настройки NGate включает следующие этапы.

В рамках данного этапа нужно организовать подключение аппаратных платформ для узлов NGate и системы управления к сети организации.

При этом обязательно нужно учитывать, что аппаратные платформы, которые предполагается использовать в качестве узлов NGate, должны иметь одинаковые технические характеристики.

В нашем случае, т. е. для минимальной конфигурации системы, в рамках которой функциональность шлюза совмещена с функциональностью системы управления, используется исполнение Complete установочного образа. Для создания загрузочного носителя образа может использоваться любое стороннее программное обеспечение — например, программа Rufus.

Поскольку в процессе настройки изделия потребуется наличие консольного доступа к аппаратной платформе, следует либо подключить при помощи кабеля к консольному порту RJ-45 ноутбук, либо подключить монитор к порту RJ-45 и клавиатуру к USB-порту.

Рисунок 6. Начало процесса установки КриптоПро NGate

Дальнейший порядок установки для аппаратных и виртуальных платформ почти не имеет отличий.

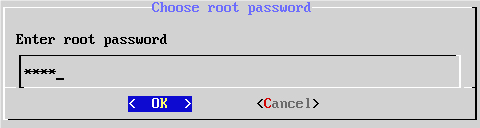

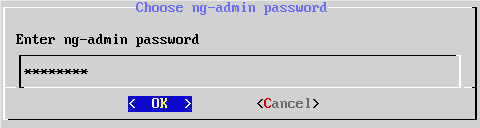

После выполнения процедуры проверки целостности дистрибутива в процессе установки программного обеспечения требуется в том числе задать два пароля: суперпользователя уровня ОС, под управлением которой работает ПО NGate, — root, а также администратора консоли управления — ng-admin.

Рисунок 7. Задание паролей администраторов в процессе установки КриптоПро NGate

В этой части несколько непривычно смотрится отсутствие встроенных механизмов контроля сложности задаваемого пароля. Хотя эксплуатационная документация на продукт содержит детальные рекомендации по выбору длины и алфавита надежного пароля, контроль за соблюдением приведенных рекомендаций со стороны администратора полностью отдается на откуп организации. Видимо, в настоящее время продукт переживает стадию бурного развития, когда разработчики стремятся наделить его в первую очередь множеством функций, реализация которых не терпит отлагательств, и до некоторых тривиальных механизмов попросту не дошли руки.

В мастере настройки автоматически запускается утилита ng-netcfg, и это означает, что нужно задать параметры двух статических сетевых интерфейсов, а также интерфейса управления для подключения АРМ администратора через веб-интерфейс. Далее потребуется задать часовой пояс и можно сгенерировать гамму при помощи биологического датчика случайных чисел (клавиатурный ввод), которая используется для создания ключей.

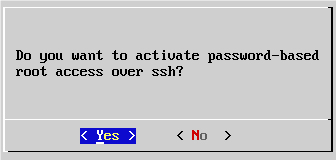

При первом запуске в программе настройки откроется окно с запросом на разрешение удаленного доступа по SSH.

Рисунок 8. Запрос на разрешение удаленного доступа по SSH при запуске КриптоПро NGate

Следует согласиться с этим предложением и войти в систему с правами суперпользователя.

Создание инфраструктуры PKI — один из наиболее ответственных и трудоемких шагов. Нет нужды в подробностях останавливаться на порядке выполнения операций для достижения этой цели — исчерпывающая инструкция приводится в эксплуатационной документации на продукт. Отметим только, что создаваемая инфраструктура открытых ключей призвана обеспечить достижение следующих целей:

Для создания инфраструктуры PKI в системе NGate может быть использован либо сторонний УЦ, либо внутренний сервис NGate.

Для наших целей использовался более простой с организационной точки зрения второй вариант, при котором сертификаты генерирует сервис, встроенный в систему управления NGate. Важно, что внутренний сервис обладает функциями, позволяющими выпускать сертификаты и ключи с поддержкой алгоритма шифрования по ГОСТ Р 34.10-2012.

Создаваемая NGate инфраструктура PKI предусматривает использование следующих сертификатов:

На данном шаге производится установка корневого сертификата УЦ в хранилище АРМ администратора, после чего становится возможным доступ к системе управления NGate по защищенному каналу https. Для этого достаточно запустить на АРМ администратора браузер с поддержкой TLS-ГОСТ (Internet Explorer, Яндекс.Браузер и др.), ввести адрес вида https:// :8000, логин ng-admin и пароль, заданный при установке.

Настройка доступа

После развертывания инфраструктуры ключей администратор получает доступ к веб-интерфейсу администрирования NGate, с помощью которого производится настройка криптошлюза, параметров мониторинга и управления.

Организация доступа пользователей не вызывает каких-либо затруднений, хотя и требует известной внимательности в ходе выполнения довольно значительного количества элементарных операций. Логика требуемых шагов применительно к небольшой организации и уж тем более, как в нашем случае, в тестовых целях может выглядеть несколько громоздкой и избыточной. Но если принять во внимание, что NGate — это универсальная платформа для защиты инфраструктуры организаций любого масштаба, все встает на свои места.

Итак, для настройки доступа пользователей к порталу потребуются следующие шаги:

Обслуживание в ходе эксплуатации

Выше мы уже обращали внимание, что объем действий, который может потребоваться от администратора в процессе эксплуатации изделия, сравнительно невелик. Из их числа можно выделить следующие типовые сценарии.

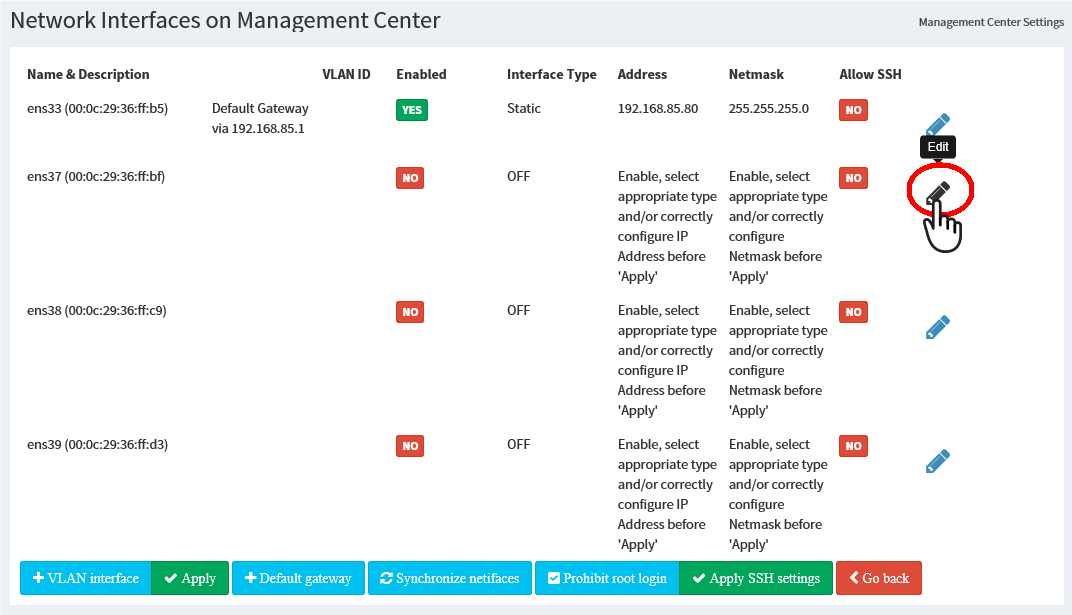

Настройка параметров сетевых интерфейсов и доступа по SSH. Требуется при внесении каких-либо изменений в конфигурацию сети организации и может быть выполнена из веб-интерфейса системы управления NGate. Разрешение сетевого доступа к изделию по протоколу SSH рекомендуется к применению исключительно для диагностики, устранения неполадок и просмотра текущих настроек.

Рисунок 9. Настройка параметров сетевых интерфейсов КриптоПро NGate

Мониторинг расходования ресурсов и проверка состояния криптошлюза NGate. Обратиться к соответствующим функциям администратору, возможно, потребуется при необходимости выявления нештатных ситуаций в работе изделия, связанных с некорректным функционированием или снижением производительности (например, вследствие утечек памяти или сетевых ресурсов). Для этого потребуется обеспечить локальный доступ к аппаратной платформе с помощью консольного терминала или монитора и клавиатуры, подключенных к коммуникационным портам COM и USB. В ходе мониторинга и проверки состояния администратор в консольном режиме получает возможность выполнять различные команды NGate, позволяющие производить диагностику неисправностей.

В штатном же режиме возможен мониторинг основных параметров устройства по протоколу SNMP.

Кроме того, с помощью различных консольных команд администратор может выполнять и другие рутинные операции (полный список доступных команд приведен в эксплуатационной документации на изделие):

Подключение пользователя к порталу

Предоставление пользователю возможности подключения к порталу реализуется на клиентской стороне исключительно простой последовательностью шагов.

Прежде всего, если на компьютере пользователя портала еще не установлено программное обеспечение криптопровайдера, необходимо загрузить с официального сайта и установить программное обеспечение «КриптоПро CSP 4.0», запустив установочный файл CSPSetup.exe с правами администратора. Настройки, заданные по умолчанию, можно оставить без изменений.

После успешной установки криптопровайдера можно приступить собственно к развертыванию клиентской части NGate, дистрибутив которой поставляется в виде файла NGClientSetup.exe. Установка этого программного обеспечения также не может вызвать каких-либо трудностей — можно оставить без изменений настройки, которые заданы по умолчанию.

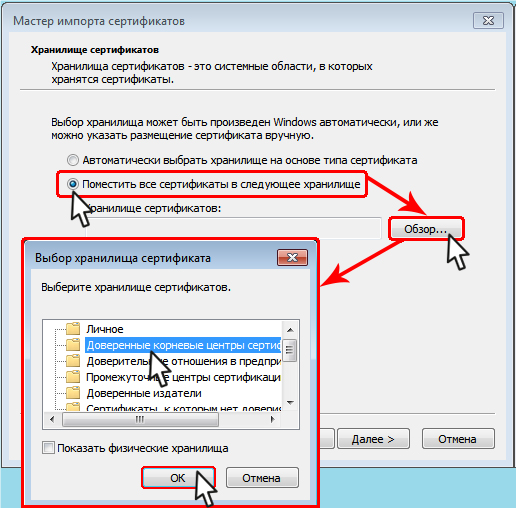

Далее требуется установить необходимые сертификаты.

Для организации безопасного соединения с порталом по https необходимо установить корневой сертификат УЦ в хранилище сертификатов на компьютере пользователя.

Рисунок 10. Установка корневого сертификата УЦ КриптоПро NGate на компьютере пользователя

Если доступ к порталу организован с использованием доверенного сертификата пользователя, необходимо установить его на компьютере пользователя. Для этих целей обычно применяется ключевой носитель информации с интерфейсом подключения USB, который необходимо подключить к компьютеру и затем выбрать нужный из списка сертификатов.

Если доступ к порталу организован с использованием логина и пароля, то эта операция не нужна.

Больше для установки и настройки ничего не требуется. Остается только запустить клиентское ПО NGate, ввести адрес портала, доступ к которому необходим пользователю, инициировать подключение и пройти процедуры идентификации и аутентификации (по сертификату или логину/паролю — в зависимости от способа организации доступа). После успешного выполнения перечисленных действий предоставляется доступ к сетевым ресурсам в соответствии с заданными политиками доступа.

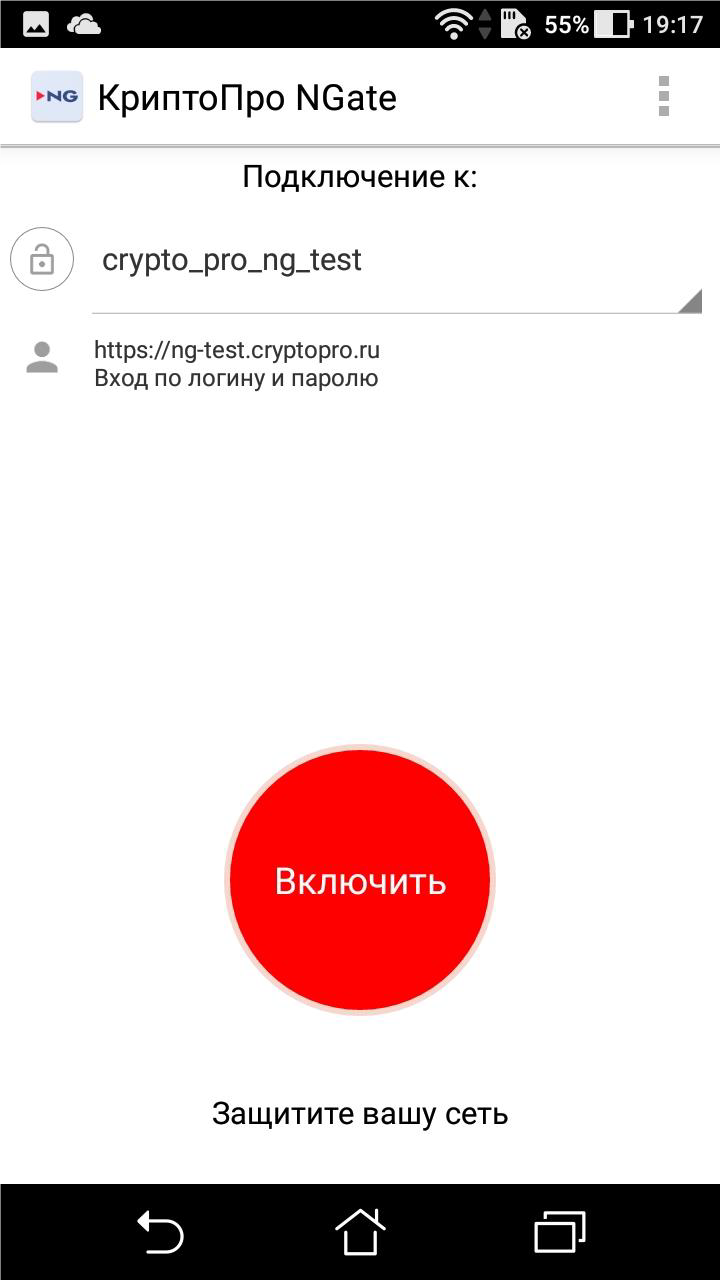

Следует отметить, что имеется возможность проверить работоспособность клиентской части сразу после установки NGate за счет подключения к тестовому шлюзу https://ng-test.cryptopro.ru с аутентификацией по логину/паролю. Профиль настроек данного шлюза включен в программное обеспечение по умолчанию, и для подключения достаточно только нажать кнопку «Включить». На рисунке ниже показано, как выглядит окно подключения, на примере клиентского ПО NGate для Android.

Рисунок 11. Подключение к тестовому шлюзу КриптоПро NGate

Выводы

Появление КриптоПро NGate на рынке средств криптографической защиты информации может расцениваться как естественная реакция на современные тенденции:

КриптоПро NGate позиционируется как продукт, полностью удовлетворяющий всем необходимым требованиям, предъявляемым к перспективным средствам защиты информации:

Преимущества

Недостатки

По сведениям, предоставленным представителями компании КриптоПро, планы реализации соответствующих доработок имеются, и в недалеком будущем потребители смогут воспользоваться усовершенствованной версией продукта, включающей эти возможности.