ландшафт угроза что это

Ландшафт угроз

Ландшафт угроз (threat landscape) — совокупность выявленных и потенциальных киберугроз для определенной отрасли, группы пользователей, конкретного периода времени и так далее.

Что входит в понятие ландшафт угроз

В целом в понятие ландшафта угроз входят уязвимости, вредоносное ПО, конкретные группы злоумышленников и их приемы, представляющие опасность в выбранном контексте.

Под контекстом выше подразумеваются особенности конкретной отрасли, организации или даже отдельного человека, в том числе следующие:

Ландшафт угроз меняется со временем и по мере того, как происходят какие-то события, значительно влияющие на организацию, группу людей или отрасль, для которой определяется ландшафт угроз. Например, с массовым переходом на работу из дома атаки на средства удаленного доступа стали частью ландшафта угроз для множества компаний, для которых ранее они были неактуальными. На изменение ландшафта угроз среди прочего влияют следующие факторы:

Почему важно понимать текущий ландшафт угроз

Анализ ландшафта угроз позволяет увидеть потенциальные проблемы в области информационной безопасности для конкретного субъекта — компании, частного лица или отрасли в целом — и принять превентивные меры, реализуя проактивный подход к защите информации.

Публикации на схожие темы

RSA 2017: пристальный взгляд на ландшафт киберугроз

Ландшафт угроз в эпоху таргетированных атак

«Ландшафт угроз 2014»: защита периметра

Обзор APT-угроз за 2021 год

Развитие информационных угроз в третьем квартале 2021 года

Развитие информационных угроз в третьем квартале 2021 года. Статистика по ПК

Ландшафт угроз в эпоху таргетированных атак

На прошлой неделе «Лаборатория Касперского» провела вебинар, целью которого было обсуждение ландшафта угроз в эпоху таргетированных атак. Вебинар и сессию вопросов и ответов вели британский ведущий и IT-журналист Дэвид Макклелланд, Роэл Шувенберг,

На прошлой неделе «Лаборатория Касперского» провела вебинар, целью которого было обсуждение ландшафта угроз в эпоху таргетированных атак. Вебинар и сессию вопросов и ответов вели британский ведущий и IT-журналист Дэвид Макклелланд, Роэл Шувенберг, ведущий эксперт Группы глобального анализа и исследований Лаборатории Касперского, и Эрик Дэвин, директор по информационной безопасности Медицинского центра Риверсайд, расположенного вблизи Чикаго.

У слушателей была возможность задавать вопросы на протяжении всего вебинара, так что получился весьма оживлённый разговор, касавшийся в основном уязвимости #heartbleed и последствий, которая она может иметь для бизнеса. «Я полагаю, Heartbleed — это только вершина айсберга», — отметил Роэл Шувенберг.

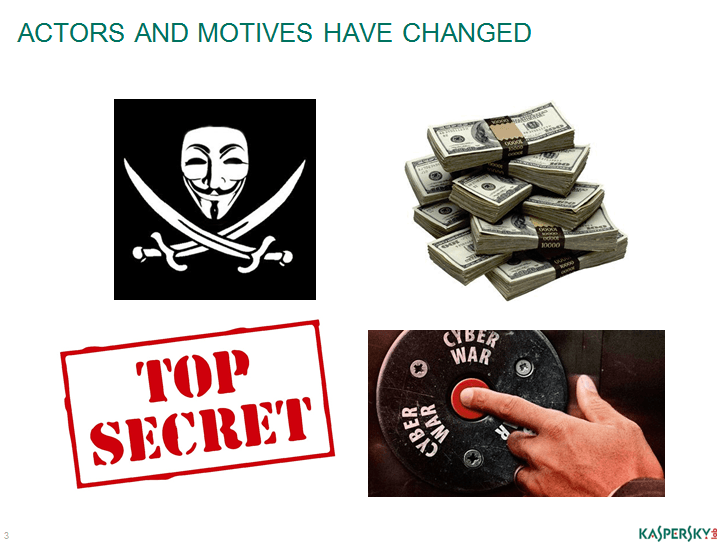

В ходе вебинара были затронуты многие темы, в том числе прекращение поддержки Windows XP и проблемы с безопасностью личной информации в сфере крупного и малого бизнеса. Однако Шувенберг сфокусировался именно на актуальном ландшафте угроз и крупнейших игроках киберпространства. Он отметил, что так называемые Хактивисты сегодня представляют, возможно, наибольшую угрозу, поскольку они до крайности непредсказуемы, способны вывести из строя целую электростанцию, и совершенно не считаются с возможными последствиями своей деятельности. Шувенберг также затронул актуальную тему Интернета Вещей и как в связи с ним меняется ландшафт угроз. Поскольку взаимосвязанным оказывается всё, мы наблюдаем всё большее количество атак на совершенно неожиданные, как раньше могло показаться, мишени — детские мониторы, цифровые видеомагнитофоны и т.д.

В ходе разговора также была затронута тема наиболее частно наблюдаемого вредоносного ПО (знаете ли вы, что ежедневно «Лаборатория Касперского» выявляет до 320 тысяч новых вредоносных программ?), и особо было упомянуто, что зловреды, атакующие Android по своему количеству напоминают ситуацию вокруг Windows в 2007-2008 годах. Сегодня большая часть атак на Android совершается за пределами США, что даёт нам время подготовиться к волнам подобных атак.

В ответ на вопрос о будущем Шувенберг заявил, что он ожидает роста количества атак на виртуальные среды. Он также отметил: «Новые технологии, большее количество подключённых к сетям устройств расширяют наши возможности, но это же касается и плохих парней. Так что вызовы тоже растут».

В ходе вебинара были затронуты многие темы, в том числе прекращение поддержки Windows XP и проблемы с безопасностью личной информации в сфере крупного и малого бизнеса, однако Шувенберг сфокусировался именно на актуальном ландшафте угроз и крупнейших игроках киберпространства. Он отметил, что так называемые Хактивисты сегодня представляют, возможно, наибольшую угрозу, поскольку они до крайности непредсказуемы, могут вывести из строя целую электростанцию, и совершенно не считаются с возможными последствиями.

Эрик Дэвин говорил о тех проблемах, с которыми ему приходится сталкиваться в Медицинском центре Риверсайд. Он начал с обсуждения семи угроз, которые представляют наибольшие трудности для него: работники, облачные сервисы, потеря данных, вредоносный софт и уязвимости, непосредственные коллеги по работе, мобильные устройства/работники и хакеры. Он упомянул, что в то время как каждая из этих категорий создаёт свои проблемы, важнее всего сосредоточиться на образовании работников. Он заявил, что всё начинается с образования и понимания работниками рисков, которые они создают своими действиями. В медицинском центре есть несколько BYOD-устройств и несколько передовых технологий, с которыми приходится обращаться как с источниками угроз для безопасности, и это создаёт массу дополнительных сложностей.

Эрик Дэвин говорил о тех проблемах, с которыми ему приходится сталкиваться в Медицинском центре Риверсайд. Он начал с обсуждения семи угроз, которые представляют наибольшие трудности для него: работники, облачные сервисы, потери данных, вредоносный софт и уязвимости, коллеги по работе, мобильные устройства и мобильные работники и хакеры.

Так или иначе, у Дэвина оформилась своя мантра: «Узнай свои данные, сеть, конечные устройства и пользователей, а затем установи правила!» Он пытается придерживаться простых политик в области безопасности и регулирования, и полагаться на лучшие на рынке технологии защиты данных.

Сам вебинар доступен здесь.

Вопросы и ответы вебинара:

Использует ли Риверсайд MDM-решение?

Эрик Девин: Риверсайд использует два типа MDM-решений. Наше подразделение Семейного здравоохранения использует технологии «Лаборатории Касперского» для Android, а Медицинский центр использует AirWatch, который предназначен для защиты iOS.

Как вы считаете, открыто ли биомедицинское сообщество для «безопасности» или рассматривает её как барьер на пути к открытым, общедоступным исследованиям?

Эрик Девин: Временами биомедицинское сообщество совершенно забывает о том, чтобы защищать свои устройства или софт. У меня в сети есть устройства, которые до сих пор используют WEP при подключении к беспроводным сетям, так что мы создали правила на файерволе и MAC-фильтры, чтобы обеспечить улучшенную безопасность сети. Я, однако, обнаружил, что всё большее количество компаний сегодня принимают на вооружение более высокие стандарты для защиты своих устройств и ПО. Думаю, что главная проблема — и это только моё мнение — заключается в том, что медицинские устройства и ПО, которое используется для его запуска, настолько дороги, что компании предпочитают воздерживаться от переписывания кода в целях усовершенствования защиты и вместо этого ждут выхода следующей версии, чтобы добавить нужные обновления. Иногда ждать приходится по пять лет.

Не получится ли так, что обновления под Win32 увеличат масштабы угрозы, исходящей от Heartbleed для конечных пользователей?

Роэль Шувенберг: Чтобы атаковать клиентскую систему с помощью Heartbleed, злоумышленник должен иметь возможность перенаправить на себя трафик. Обновления не скажутся на пользователях в негативном ключе.

Мои старые бизнес-файлы изготовлены под XP Professional; с какими проблемами я столкнусь при запуске этих XP-файлов под другой программой (системой), например, Vista или Windows 8?

Роэль Шувенберг: Всё зависит от программы. Большинство программ должны запускаться на новых версиях Windows без проблем. Затруднения начинаются, когда в дело вступают драйверы устройств, требующие обновления. Это неплохо бы проверить до того, как внедрять [новую систему].

Насколько вероятно, что компании начнут активно отказываться от аутсорсинга в том, что касается IT-безопасности, в свете миллионов хакерских атак и Heartbleed?

Роэль Шувенберг: Такая вероятность, безусловно, существует. Некоторые компании задумываются о том, что деньги, которые они экономят на облачных сервисах, следует перенаправить на обеспечение дополнительной безопасности. В результате многие приходят к выводу, что всё лучше делать внутри самой компании.

Как вы определяете, какие письма открывать, а какие нет, если они [злоумышленники] используют отраслевые логотипы и стараются придать письмам максимально легитимный облик?

Роэль Шувенберг: Если в сообщении предлагается перейти по ссылке на известный сайт, лучше всего открыть браузер и вручную вбить ссылку — либо использовать закладку. Можно навести курсор на линк в почтовым сообщении, и тогда скорее всего вам выведется истинный адрес, запрятанный в ссылке, а не тот, который демонстрируется в самом письме.

Неужели Heartbleed — это действительно настолько серьёзно? Ожидаете ли вы новые аналогичные инциденты?

Роэль Шувенберг: OpenSSL — часть критической инфраструктуры интернета. Любая уязвимость, которая позволяет раскрыть пароли, личную информацию, по которой можно идентифицировать человека, или какие-то другие важные сведения без взаимодействия, — это очень серьёзно. Исследователи решилли поплотнее заняться этими проблемаи, что подтверждается раскрытием информации об уязвимости в OpenSSH на этой неделе.

Информационная безопасность

Практика информационной безопасности

Страницы

среда, 2 ноября 2011 г.

Прежде чем мы сможем приступить к анализу любого сценария риска, мы должны понять компоненты, из которых состоит ландшафт риска. FAIR включает в себя четыре основных компонента – угрозы, активы, сама компания и внешняя среда. Все элементы сценария попадают в одну из этих категорий, все они имеют свои характеристики (или факторы), которые увеличивают или уменьшают риск.

В этом разделе мы посвятим большую часть времени компоненту «угроза», т.к.правильный результат даже самого простого анализа по методике FAIR зависит от четкого понимания аналитиком угроз.

Как было сказано ранее, угроза – это что-то (например, объект, вещество, человек и т.д.), что способно действовать против актива таким образом, который может нанести ему вред. Например, угрозой является торнадо, наводнение или хакер. Ключевым моментом здесь является то, что угроза применяет некоторую силу (вода, ветер, вредоносный код и т.д.) в отношении актива, что может привести к возникновению ущерба.

По мере изучения этого документа, мы увидим, что фактор «угроза» играет важную роль при оценке вероятности ущерба. Проблема состоит в том, что мы не можем знать, кто будет следующей жертвой злоумышленника, точно так же, как мы не знаем, выпадет ли «решка», когда мы в следующий раз бросим монету. Однако, понимая основные характеристики монеты и броска, мы можем разумно предположить, что при следующих 500 бросках в 50% случаев выпадет «решка» (но это только вероятность, мы не можем сказать точно). Таким же образом мы можем определить и охарактеризовать угрозу, а затем обоснованно оценить вероятность в отношении частоты и характера атак.

Вероятность того, что ваша компания станет объектом атаки со стороны террористического сообщества, во многом зависит от ее особенностей, имеющих отношение к мотивам, намерениям и возможностям террористов. Связана ли ваша компания с идеологией, конфликтующей с известными идеологиями активных террористических групп? Имеет ли ваша компания высокую значимость, высокое влияние? Является ли ваша компания уязвимой целью? Как ваша компания выглядит по сравнению с другими потенциальными объектами террористической угрозы? Если атака будет все-таки направлена против вашей компании, какие объекты вероятнее всего будут ее целью? Например, какова вероятность того, что террористическая атака будет направлена на информацию или информационные системы вашей компании?

Мы можем выделить любое количество разнообразных характеристик источника угрозы для составления профиля сообщества угроз. Однако в большинстве случаев, действительно существенных характеристик сравнительно немного. А слишком большое количество характеристик в нашем анализе значительно усложняет использование модели, давая при этом относительно небольшое улучшение результатов. Это говорит о том, что при моделировании рисков очень важно найти правильный баланс между точностьюи практичностью.

В рамках ландшафта информационных рисков, мы можем определить Актив (asset), как некие данные, устройство или другой компонент среды, обеспечивающий или поддерживающий зависящую от информации деятельность компании, и на который может быть оказано воздействие, приводящее в итоге к потерям. Активы имеют характеристики, представляющие собой факторы риска, связанные с ценностью актива, обязательствами в отношении него, а также силой защитных мер, реализованных для обеспечения его безопасности.

Актив подвержен потенциальной возможности потерь только в том случае, если он имеет одну или несколько характеристик, представляющих собой ценность или устанавливающих обязательства. Например, от определенного актива может зависеть работоспособность компании. Нанесение вреда этому активу может остановить работу компании. Кроме того, независимо от ценности актива, компания может иметь правовые (законодательные или договорные) обязательства по защите этого актива, и нанесение вреда этому активу потенциально может привести к юридической ответственности компании.

Сама природа любого бизнеса несет в себе риски. Нанесение вреда активам компании может воздействовать на все или только отдельные планы компании (подробнее об этом позже). Компания может потерять свои ресурсы и способность функционировать. Некоторые особенности компании могут служить дополнительным фактором, привлекающим внимание отдельных сообществ угроз, что может увеличить частоту инцидентов.

«Ландшафт угроз 2014»: защита периметра

По мере того, как меняется ландшафт угроз, меняются и методы защиты корпоративных ресурсов от них. Ключевые принципы, однако, остаются прежними: знание основных векторов угроз, минимизация возможного «человеческого фактора» и использование

По мере того, как меняется ландшафт угроз, меняются и методы защиты корпоративных ресурсов от них. Ключевые принципы, однако, остаются прежними: знание основных векторов угроз, минимизация возможного «человеческого фактора» и использование адекватных автоматических средств защиты.

Основные векторы угроз в последние годы поменялись довольно сильно. В первую очередь, это, безусловно, связано с повсеместным распространением мобильных устройств — сначала смартфонов, затем и планшетов, которые уже значительно потеснили традиционные ПК на рынке. Главная проблема с ними, однако, заключается в том, что наибольшей популярностью пользуются устройства под управлением ОС Android. Авторы вредоносного ПО злоупотребляют открытостью системы и тем фактом, что пользователи могут устанавливать ПО далеко не только из одного централизованного магазина приложений, как в случае с устройствами на Apple iOS. В результате, по данным на 2012 год порядка 94% «мобильных» вредоносных программ были написаны именно под Android.

Распространение концепции BYOD (Bring your own device), при которой работники компании подключаются к корпоративной сети со своих собственных устройств, а также тот факт, что смартфоны и планшеты активно используются для проведения платежей и банковских операций, так же ожидаемым образом привлёк внимание злоумышленников.

Мобильный банкинг ещё не стал, так сказать, мейнстримом, но это, вероятно, вопрос ближайшего будущего. Тем не менее, киберпреступники уже научились обходить пресловутую двухфакторную авторизацию с помощью мобильного вредоносного ПО, такого как ZeuS-in-the-Mobile (ZitMo), SpyEye-in-the-Mobile (SpitMo) и Carberb-in-the-mobile (CitMo). Эти программы, работая в связке с троянцами Zeus, SpyEye и Carberb, способны перехватывать сообщения с одноразовыми номерными паролями, с помощью которых осуществляется подтверждение проведённой операции. Как следствие, злоумышленники получают доступ к банковским счетам пользователя.

Ещё один новый вектор — это вездесущие социальные сети, которые злоумышленники уже облюбовали для распространения вредоносных приложений или ссылок на заражённые веб-страницы. Стоит отметить также, что заядлые пользователи социальных сетей склонны выкладывать о себе огромное количество информации, которую злоумышленники охотно собирают и используют в своих целях, каковые, понятно, далеки от благородства.

Никуда, впрочем, не делись и более традиционные угрозы — спам, с помощью которого рассылаются вредоносные программы, эксплойты и уже упомянутые заражённые веб-страницы. Фишинг также не является чем-то особо новым, однако в последние годы фишеры стали применять всё более изощрённые методы для проведения своих атак, и сегодня это столь же серьёзная угроза, как, например, троянцы или эксплойты нулевого дня.

Из вышесказанного видно, что арсенал технических средств, с помощью которых можно обеспечить себе надёжную защиту, сегодня должен быть куда шире, чем, например, лет десять назад. До самого недавнего времени, однако, весьма расхожим было мнение, точнее сказать заблуждение, что одного только антивируса хватит для защиты всей IT-инфраструктуры. Это давно уже не так: современные средства защиты должны включать множество инструментов, которые позволяют блокировать не только вредоносное ПО, но и все прочие угрозы, с применением всех современных технологий, позволяющих предотвращать проникновение зловредов в корпоративную инфраструктуру, равно как и пресекать попытки атак и эксплуатации уязвимостей в ПО. Подробно эти технологии разбираются в новом отчёте «Лаборатории Касперского» «Ландшафт угроз 2014».

Автоматизированные средства позволяют снизить и риски, и нагрузку на IT-отдел, сложность работы которого возрастает в геометрической прогрессии по мере того, как усложняется вверенная ему инфраструктура компании.

Не стоит при этом уделять повышенное внимание одним угрозам, например, вирусам и троянцам в ущерб остальным. Если в инфраструктуре компании установлены самые современные антивирусные и антифишинговые средства, но при этом месяцами не обновляется какое-либо заведомо уязвимое программное обеспечение вроде Adobe Flash или Oracle Java, то вероятность несанкционированного проникновения оказывается ненамного меньше, чем при отсутствии антивируса.

Все усилия IT-департамента могут также пойти прахом, если работники компании не умеют (либо не обучены) соблюдать минимальную технику безопасности работы в Сети. Если они не знают, что использовать один и тот же пароль на десяти ресурсах чревато неприятностями, и не в курсе, что вредоносный софт бывает не только на компьютерах, но и на мобильных устройствах. Персонал необходимо учить и этому тоже, причём ввиду постоянных изменений в ландшафте угроз, появления новых вредоносных инструментов и методов делать это необходимо на регулярной основе. В отчёте «Ландшафт угроз 2014» приводятся рекомендации, каким образом это лучше осуществлять. Ознакомиться с документом можно по этой ссылке.

RSA 2017: пристальный взгляд на ландшафт киберугроз

На конференции RSA мы поделились нашим видением современного ландшафта киберугроз.

В Сан-Франциско заканчивается RSA — ежегодная конференция по информационной безопасности. Разумеется, мы не могли пропустить это мероприятие: наши эксперты выступали в нескольких треках, рассказав, в частности, о современной экосистеме «русскоговорящих» шифровальщиков-вымогателей и о сложностях с атрибуцией целевых атак. Кроме того, на стенде «Лаборатории Касперского» мы поделились нашим видением современного переменчивого ландшафта киберугроз.

Главный тренд: киберпреступность постепенно становится более структурированной. Если раньше мы видели четкое разделение угроз на массовые (не слишком опасные, но портящие жизнь), профессионально-преступные и APT (advanced persistent threats — сложные долгосрочные целевые, обычно государственного уровня), то сейчас границы между ними размываются. Злоумышленники-профессионалы, которыми движет финансовая мотивация, во-первых, все чаще берут на вооружение методы массовых угроз, а во-вторых, нередко выступают теперь в качестве наемников, выполняя заказы заинтересованных сторон, среди которых могут быть и госструктуры. Как следствие, с одной стороны, серьезные инциденты становятся все более масштабными, с другой — сильно затрудняется атрибуция атак. В свою очередь, сложные и эксклюзивные APT уступают место «просто целевым атакам», не обязательно долговременным, нередко с применением старых, однако по-прежнему эффективных троянцев и даже легитимных программ.

Расскажем чуть подробнее о тех методах современных киберпреступников, которые наиболее часто используются в целевых атаках.

Эксплойты

Практически в каждой целевой атаке сегодня применяются эксплойты. Еще недавно внимание привлекали прежде всего эксплойты нулевого дня, которые задействовали еще не обнаруженные уязвимости. Сейчас они не менее опасны, однако неизвестная брешь все-таки явление единичное. Гораздо больше неприятностей в настоящее время причиняют уязвимости первого дня — те, которые только что были найдены и, что самое страшное, обнародованы. Да, разработчики программы, возможно, выпустят соответствующий патч без проволочек, однако за период между раскрытием уязвимости и установкой заплатки злоумышленники успевают атаковать тысячи систем. Не говоря уже о том, что существуют «уязвимости каждого дня»: на массе рабочих машин до сих пор используется крайне устаревшее ПО.

На рынке много средств для борьбы с этой напастью, но мы считаем, что истинной кибербезопасности можно добиться, только комбинируя несколько технологических уровней. В первую очередь необходимо полностью автоматизировать доставку и инсталляцию патчей: это трудоемкая и сложная задача, с которой администраторам далеко не всегда удается справиться своевременно. Однако установка заплаток не панацея. Следует убедиться, что эксплойты не причинят никакого вреда до выпуска патчей. К счастью, техник, которые применяют авторы эксплойтов, гораздо меньше, чем самих эксплойтов. Поэтому в наш арсенал входит несколько эффективных технологий, позволяющих надежно защитить критически важные процессы от злоупотреблений. Мы считаем, что решать эту задачу предпочтительно с помощью неинвазивных технологий поведенческого анализа, которые помогают выявлять действия, характерные для эксплойтов, без внедрения в сами процессы.

Бестелесные вредоносы

Еще одна проблема, которая становится все более актуальной, — бестелесные зловреды, которых нельзя засечь сканированием жесткого диска и которые после выполнения своих задач бесследно исчезают из системы, тем самым мешая расследовать атаку.

Однако мы знаем, как бороться с такими угрозами. Чтобы эффективно выявлять опасности, существующие только в энергозависимой памяти, также необходимо работать на нескольких уровнях. Прежде всего требуется тщательно следить за тем, что происходит в памяти, и убивать процессы, которые делают нечто нехарактерное для легитимных программ. Однако для полноты картины технология, которая следит за процессами, должна иметь доступ к дополнительным данным (например, о репутации URL-адресов, к которым обращается процесс, к списку выявленных контрольных центров и т.д.). Наконец, для обработки и систематизации этой информации обязательно нужны технологии машинного обучения, которые помогают своевременно перерабатывать новые сведения о поведении процессов. Таким образом механизм обнаружения угроз сохраняет высокую эффективность, несмотря на все уловки атакующих.

Легитимные инструменты

Как ни парадоксально, немалую угрозу представляют собой легитимные программы, имеющие собственные интерпретаторы кода. Если вредоносное ПО использует для запуска такие инструменты, его заметно сложнее выявить; в конце концов, сами процессы программ-трансляторов обычно являются доверенными, пусть они и исполняют вредоносные инструкции. Риск выше, потому что такие программы нередко бывают кросс-платформенными.

Один из наиболее опасных инструментов такого рода — PowerShell. Название хорошо отражает суть: у PowerShell-скриптов мощные возможности, например скачивание вредоносных программ, удаленное исполнение кода, запуск эксплойтов или даже бестелесных троянцев. Неудивительно, что в последнее время киберпреступники часто прибегают к ним.

Для того чтобы обезопасить себя от этой угрозы, стоит удалять из систем все не особо нужные интерпретаторы или блокировать их активность с помощью технологии контроля приложений. Также мы предлагаем использовать проверенные защитные решения, в которых применяется многослойный подход с методами поведенческого анализа, учитывающими не только подозрительное поведение интерпретаторов, но и, например, способы исполнения скриптов и их источники.

Разумеется, это далеко не все методы, применяемые злоумышленниками в целевых атаках. Наши эксперты уверены, что для истинной кибербезопасности корпоративной инфраструктуры следует внедрить адаптивную модель защиты. Она подразумевает наличие систем, которые постоянно адаптируются под меняющийся ландшафт угроз. В частности, мы рекомендуем:

Если эти процессы в вашей компании будут настроены и отлажены, вы будете способны защититься от любой кибератаки, причем не только целевой.