межсетевое экранирование что это

Межсетевой экран: что это такое и как он защищает корпоративные сети и сайты от злоумышленников

Внутрь корпоративной сети или на сервер с сайтом могут проникнуть злоумышленники — и украсть данные, удалить важную информацию или что-то сломать.

Чтобы этого не случилось, нужен специальный защитный инструмент. Он называется сетевым или межсетевым экраном, брандмауэром или файрволом. Расскажем, что такое межсетевой экран, как он работает, зачем нужен и каким может быть.

Что такое межсетевой экран и как он работает

Сначала разберемся с терминами. Межсетевой экран, МЭ, сетевой экран, файрвол, Firewall, брандмауэр — все это названия одного и того же инструмента. Главная задача файрвола — защита от несанкционированного доступа из внешней сети. Например, он может стоять между сетью компании и интернетом и следить, чтобы злоумышленники не попали в защищенную корпоративную сеть. Либо он может защищать от доступа из сети только отдельно взятый компьютер или устройство (в этой роли его чаще называют просто сетевым, а не межсетевым экраном).

Межсетевой экран может быть отдельной программой, а может входить в состав какого-либо приложения. Многие современные антивирусные программы включают в себя МЭ как компонент, защищающий компьютер. Иногда МЭ выполнен в виде ПАК (программно-аппаратного комплекса, то есть «железки»).

Для защиты брандмауэр следит за параметрами входящего и исходящего трафика. Классические брандмауэры, так называемые пакетные фильтры, оценивают трафик по параметрам сетевого уровня и принимают решение о том, пропускать или не пропускать каждый IP-пакет, по его свойствам, например:

Кроме того, МЭ умеют учитывать контекст передачи трафика. Например, часто МЭ настроен так, что трафик, который инициирован из внешней сети, блокируется, но если трафик из внешней сети является ответом на запрос из внутренней сети, то он будет пропущен.

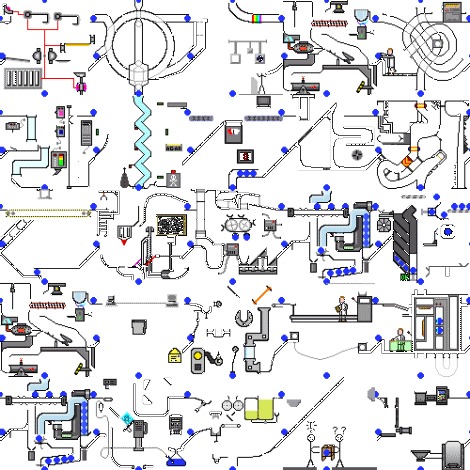

Упрощенная схема работы файрвола

Помимо пакетных фильтров, которые фильтруют трафик на основании свойств IP-пакетов, то есть на сетевом уровне модели OSI, к МЭ также относят:

На сегодняшний день МЭ как отдельно стоящий инструмент сетевой защиты не используется. С момента появления этой технологии появились дополнительные подходы по сканированию трафика, включая DPI, IPS/IDS, защиту anti-DDoS, антивирусы потокового сканирования и другие. Но фильтрация по параметрам трафика сетевого уровня была и остается важным базовым уровнем сетевой защиты, эдаким «домофоном» в мире корпоративных сетей.

Для чего нужен межсетевой экран

Главная задача межсетевого экрана — не пропускать трафик, которого быть не должно. Это базовая защита от сканирования сети организации, от доставки на компьютеры вредоносных программ, осуществления сетевых атак, а также от несанкционированного доступа к закрытой корпоративной информации.

Межсетевой экран может быть установлен внутри корпоративной сети, например перед сетевым сегментом с особо секретными данными, чтобы допускать к нему запросы с компьютеров только определенных сотрудников. Это еще больше повышает сетевую безопасность.

Типы межсетевых экранов

Межсетевые экраны делят на две группы — аппаратные и программные.

Аппаратный МЭ. Это оборудование, на который уже установлено ПО для экранирования. Этот прибор нужно купить, подключить к своей сети, настроить — и все будет работать. Считается, что такие МЭ удобнее и надежнее. Во-первых, их «железо» специально заточено под задачи фильтрации трафика. А во-вторых, на них уже никто не сможет поставить ничего лишнего, что могло бы создать конфликты, нехватку дискового пространства и другие проблемы. Это же позволяет именно аппаратным МЭ соответствовать более строгим требованиям по сертификации. Но стоят они дороже.

Программный МЭ. Это программное обеспечение, которое нужно установить на сервер. Это может быть железный или облачный сервер — главное, чтобы именно через него шел весь трафик внутрь вашей корпоративной сети.

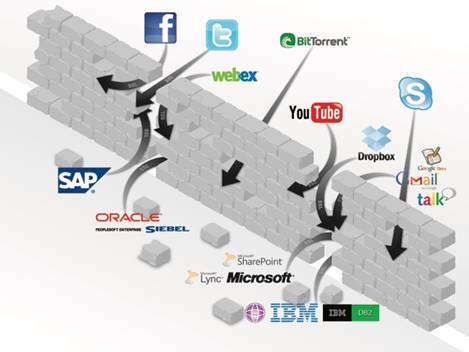

Преимущества анализа приложений 7 уровня в межсетевых экранах. Часть 1. Основы

Почему появилась эта статья?

Неоднократно приходил к коллегам-безопасникам, которые пользуются межсетевым экраном нового поколения и видел, что они продолжают писать правила по номерам портов. На мое предложение перейти писать по имени приложений, слышал «А вдруг так не заработает?». Если вам тоже «страшно» или непонятно зачем писать правила по приложениям, от эта статья для вас.

ЧАСТЬ 1. Основы межсетевого экранирования

СОДЕРЖАНИЕ

Введение

Администратору межсетевого экрана нужно не только разрешить соединение, а еще гарантировать, что внутри разрешенного соединения ходит то, что вы хотели, включая проверки передаваемых файлов. Это называется безопасное разрешение приложений.

Существует несколько важных отличий в работе с трафиком, которые понимаешь лишь когда переходишь на реальное использование правил, где критерием является приложение 7 уровня модели ISO OSI:

А) Сравните запись в журнале L4 firewall, который разбирает только заголовок транспортного (четвертого) уровня модели OSI ISO — в данном случае TCP:

Б) Сравните запись в журнале L7 firewall для того же самого TCP соединения, где разбирается еще и сам контент передаваемый в поле данных TCP/IP:

Здесь вы видите, что Иванов из отдела маркетинга выложил на Slideshare файл с пометкой «не для распространения». Это пример реального инцидента, где сотрудник выложил конфиденциальные планы развития компании на год в Интернет. Эта информация получена в L7 firewall на основе анализа того же самого соединения, что и выше у L4 firewall и сразу информации становится достаточно, чтобы понять, что был инцидент. И это совершенно другой подход к анализу трафика. Но, сразу предупрежу, что такой глубокий анализ накладывает серьезную нагрузку на процессор и оперативную память устройства.

Иногда ощущается, что уровень детализации журналов в NGFW похож на уровень детализации в системах SIEM, которые собирают информацию по крупицам из разных источников. Именно поэтому NGFW один из лучших источников информации для SIEM.

Определения

Нужно подсветить термины, которыми мы будем дальше оперировать. У меня нет цели в деталях дать все определения.

Семиуровневая модель OSI ISO – это модель взаимодействия между сетевыми устройствами, которая гласит, что существует 7 последовательных уровней абстракции взаимодействия: первый — физический, следующий канальный, сетевой, четвертый — транспортный, затем сессионный, представления и седьмой уровень – приложений (см. картинку выше).

Каждое сетевое устройство работает на своем уровне абстракции: веб сервер и браузер – на уровне приложений (уровень 7 или кратко L7), маршрутизаторы — общаются друг с другом на канальном (2) и сетевом уровне (3), когда передают друг другу фреймы и пакеты.

Межсетевые экраны тоже являются сетевыми устройствами и могут быть в зависимости от своего типа и свитчами и роутерами и даже быть «виртуальным кабелем» с точки зрения сетевой топологии, но на эти сетевые устройства ложится дополнительная нагрузка: они должны анализировать содержимое пакетов.

И вот глубина анализа сетевых пакетов может отличаться. Анализируют ли они 4 или 7 уровень — в этом есть важное отличие.

Firewall

Межсетевой экран (МСЭ), Network Firewall– это сетевое устройство, которое делит сеть на сегменты с разными политиками безопасности и контролирует эти политики. Например, сегмент Интернет – там можно все что угодно. И сегмент вашего ЦОД – там можно работать только выделенному списку сотрудников по разрешенным приложениям. Внутри одного хоста VMware может быть несколько виртуальных сетей с виртуальными машинами и разными политиками доступа к ним.

Политика безопасности firewall содержит правила, которые приводит в действие программный код устройства, анализируя каждый фрейм и пакет пришедший и исходящий с firewall. В правилах firewall задаются критерии проверки (квалификаторы), по которым принимается решение пропускать или блокировать трафик. Примерами квалификаторов в правилах являются: адрес, порт, приложение, пользователь, зона. Межсетевой экран последовательно, правило за правилом, сверху внизу по списку просматривает критерии и если входящий трафик соответствует всем критериям правила, (логическая операция «И» между критериями) то применяется указанное действие: заблокировать или пропустить. Действие выполняется как для первого пакета, так и для всех последующих пакетов одного TCP/IP соединения.

Существуют разные типы и реализации firewall. Мы рассмотрим классификацию по степени используемой глубины анализа трафика: L3, L4 и L7.

L3 Firewall

L3 firewall – это межсетевой экран, который пропускает через себя трафик и анализирует только заголовки IP протокола, то есть адрес откуда и куда идет трафик. Такие межсетевые экраны называют пакетный фильтр. Правила имеют название «список доступа» или access-list (ACL) и этот функционал на сегодня работает практически в любом маршрутизаторе и операционной системе. Такой анализ не требует серьезной нагрузки на процессоры и память firewall.

L4 Firewall

L4 firewall – это межсетевой экран, который пропускает через себя трафик и проверяет заголовки протоколов 4 уровня: TCP, UDP, ICMP, то есть основными критериями проверки для пропуска трафика является IP адреса и порты TCP/UDP или сервисы ICMP.

Также в L4 firewall появляется понятие stateful inspection, когда каждый проходящий запрос запоминается и хранится состояние запроса для того, чтобы разрешать необходимые ответные соединения. То есть появляется понятие инициатора соединения, что логично в сетях, построенных на клиент-серверной технологии. Такой межсетевой экран тратит память на хранение данных о каждом соединении, то есть появляется ограничение на максимальное количество хранимых одновременных сессий в памяти. В L4 firewall уже не нужно писать ответное правило для обратного соединения, как это требуется в L3 firewall, потому что на основе состояния соединения, межсетевой экран автоматически разрешает обратные соединения. То есть L4 firewall удобнее, чем пакетный фильтр.

Современные L4 firewall хранят состояние не только TCP, UDP и ICMP, но и отслеживают взаимодействие некоторых L7 приложений. Например, состояние FTP, HTTP, SIP, и другие приложения, что уже зависит от конкретной реализации firewall. Нужно задавать производителю L4 firewall вопрос: какие конкретно приложения поддерживает их движок stateful inspection firewall.

L7 Firewall

L7 firewall – это межсетевой экран, который пропускает через себя IP трафик сети и проверяет и заголовки 4 уровня и сегмент данных каждого IP пакета, то есть понимает L7 трафик уровня приложений, вплоть до того какие файлы передаются и в каком направлении. Поскольку анализируется больше данных, то и критериев проверки в правилах L7 firewall больше: имя пользователя, приложение, URL категория, состояние софта на компьютере пользователя.

Нагрузка на L7 firewall гораздо выше, поскольку его процессор должен постоянно анализировать мегабайты поля данных, которые передает приложение, в то время как L4 firewall проверяет только несколько байт заголовка IP пакета с адресами источника и получателя и портами. Размер буфера для хранения состояния каждого приложения L7 требуется гораздо больше, поскольку данных на L7 передается больше, чем просто в заголовке TCP/IP. Из-за выросшего размера буфера при использовании анализа приложений, количество одновременно хранимых в памяти сессий у L7 firewall меньше L4 firewall при том же объеме памяти. Поскольку L7 firewall видит по контенту что за приложение идет по сети, то номер порта не несет особенного смысла и правила можно писать по имени приложения L7. Кроме того современные приложения генерируют много соединений и все эти соединения являются частью одного приложения. Этот вид firewall позволяет вернуть контроль за современными динамическими приложениями, работающими по любому порту, например, teamviewer, bittorent, tor, о которых L4 firewall ничего не знает. То есть L7 firewall в современных реалиях нужен, если в сети нужна безопасность.

Если после прочтения данной статьи вы продолжите использовать L4 firewall то, это значит, что на безопасность вам наплевать.

UTM – это сетевое устройство, внутри которого установлено несколько различных компонентов защиты, которые последовательно анализируют проходящий через устройство трафик. Ядром UTM является L4 firewall, система предотвращения атак (IPS), антивирус, анализ категорий URL в HTTP и HTTPS. Часто UTM еще реализуют функции VPN шлюза. Управление всеми этими компонентами как правило осуществляется из нескольких разных систем управления. Трафик внутри UTM последовательно проходит через модули фильтрации и на выходе остается чистый трафик, который разрешен политиками безопасности каждого модуля. UTM может быть использован как платформа для других функций: защита от вирусов, IPS, DDoS, QoS, DLP, DNS фильтр, базы индикаторов компрометации Threat Intelligence, защита от фишинга и так далее (зависит от производителя).

Притча про человека, который заказал семь шапочек из одной шкуры, написана в том числе для покупателей UTM: чем больше функций вы захотите после покупки включить, тем большую нагрузку будут нести процессора UTM для анализа одного и того же объема трафика. Больше функций – меньше скорость устройства.

Идея UTM – нагрузить один процессор как можно большим количеством функций стала эволюционным тупиком, потому что число функций росло и выдерживать всю эту нагрузку процессоры не могли. Сегодня, несмотря на заявленные хорошие функции, никто не включает в UTM весь функционал, чтобы исключить задержки трафика.

Цель UTM: реализовать на одном сервере как можно больше функций, чтобы удешевить устройство для пользователя.

Сейчас производители UTM стали ставить движки анализа приложений 7 уровня, чтобы говорить, что они NGFW, чем сбивают с толку потребителя. Однако это легко распознать, если посмотреть в политику безопасности: правила по-прежнему базируются на критериях проверки полей L4. А для фильтрации L7 приложений используется отдельный раздел настроек, то есть приложение L7 не является квалификатором, как должно быть в L7 firewall. Распознавать приложение L7 и использовать приложение L7 как критерий политики безопасности – это «две большие разницы».

NGFW – это сетевое устройство, внутри которого реализован L7 firewall. Поскольку квалификатором основным становится имя приложения L7, то правила пишутся по новым критериям. В NGFW всегда работает динамическое сопоставление IP адресов пользователи сети, поэтому имя пользователя тоже становится квалификатором(критерием). NGFW включает в себя функции расшифрования SSL/TLS и SSH для распознавания приложений и атак внутри них, IPS, антивируса, URL фильтрации.

Термин NGFW сначала был придуман маркетингом компании Palo Alto Networks. Но постепенно прижился на рынке и все производители UTM сейчас тоже называют себя NGFW. И действительно, NGFW тоже выполняет несколько функций одновременно, почему же тогда NGFW не UTM? Отличие важно знать. Оно в том, что в NGFW функции безопасности приложений (IPS, антивирус, URL фильтрация) ускорены аппаратно. Существуют специализированные аппаратные чипы: IPS проверяет атаки на своем чипе, антивирус сигнутуры на своем, расшифрование SSL — на своем и так далее. Разделение функций по разным процессорам дает возможность запускать защитные функции параллельно и не ждать, когда закончит работать предыдущая функция, как в UTM. Для примера в аппаратных межсетевых экранах компании Palo Alto Networks установлено до 60

специализированных процессоров компании Cavium выполняющих ускорение функций безопасности, сетевых функций и управления. Важно, что NGFW содержат единый программный интерфейс управления всеми функциями одновременно.

Идея NGFW в отличие от UTM – реализовать каждую функцию на отдельном процессоре, который специализирован под требуемый функционал.

По такой же схеме когда-то пошли производители компьютеров, которые вынесли функции математики и графики в отдельные математические и графические сопроцессоры. Поэтому в NGFW стоят отдельные процессоры под распознавание приложений L7, под расшифрование SSL/SSH, под проверку сигнатур антивируса, проверку сигнатур IPS и так далее. Это позволяет включить все функции одновременно, без деградации и задержки трафика в устройстве на время проверки. Почему компьютеры без графических акселераторов никто уже не покупает, а межсетевые экраны без ускорения покупают? Потому что ускорение не нужно на небольших скоростях, но когда скорости анализа трафика выходят за 1-5 Гигабит — реализовать все функции безопасности уже невозможно без ускорения.

Цель устройства NGFW: дать возможность безопасно работать компании не замедляя трафик. Это позволяет постоянно проверять, что приложения передают нужный компании безопасный контент, и параллельная работа движков защиты с одним потоком трафика гарантирует заданную производительность при всех включенных функциях безопасности и также минимальную задержку трафика.

Примеры

Пример политики L7 в Palo Alto Networks NGFW

Пример политики Palo Alto Networks с использованием проверок Host Information Profile и URL категорий.

В этой политике также задействована проверка наличия хостовой защиты TRAPS в колонке HIP Profile, которая не даст зайти на сайт с вредоносным кодом и эксплойтами, без установленной защиты на компьютере. TRAPS это агент защиты от вредоносного кода и эксплойтов.

Блокировка скачивания файлов производится в настройках колонки Profile, где применен профиль блокировки передачи всех файлов по любому приложению. Вот так выглядит его настройка:

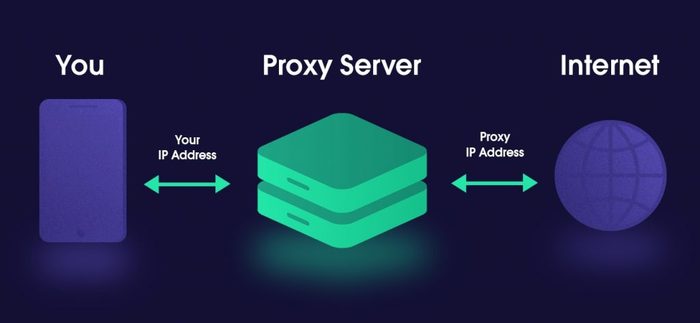

Прокси-сервер

Прокси-сервер– это устройство, которое терминирует на себе трафик какого-то приложения, проверяет это трафик различными методиками и отправляет этот трафик дальше. Чаще всего используются в сетях прокси-сервера для протоколов HTTP и HTTPS. Поскольку UTM и NGFW анализируют потоки HTTP и HTTPS прозрачно, не требуя явно указывать настройки прокси-сервера у клиентов, то HTTP прокси постепенно исчезают из компаний.

Что такое USER-ID

Заблуждения о Stateful Inspection

Отдельную главу я должен посвятить этому святому каждому сетевому инженеру и безопаснику понятию. Нужно подчеркнуть и дополнить важные вещи, которые часто упускают на курсах по межсетевым экранам. Если вы уже изучали основы stateful inspection, то скорее всего у вас есть несколько заблуждений.

Есть одно заблуждение, которое я иногда вижу у коллег. Внимание! Stateful inspection — это не только про состояние соединения TCP, UDP или ICMP! Это еще и про состояние других более сложных протоколов и приложений: FTP, SIP, RPC, SMTP, SMB и так далее!

Протокол FTP — это протокол уровня приложений. И в нем есть команда PORT, которая может назначать новое TCP подключение. Любой firewall, который позиционирует себя как stateful inspection firewall, должен контролировать команды FTP и видеть команду PORT и разрешать соединение на порт и адрес, который там запрошен. И это еще не все: firewall еще и должен подменять параметры команды PORT и вставлять правильный адрес, если FTP сервер работает за NAT.

Самый «любимый» одновременно у сетевиков и безопасников – это ALG для SIP, с которым многие, кто настраивает SIP ALG на L4 firewall наелись проблем, и часто заканчивается его отключением.

Получается, что L7 firewall — это тоже stateful inspection firewall, но который анализирует и хранит статус ВСЕХ приложений, а не только выборочно, как L4 firewall.

Второе заблуждение вносят сами производители firewall. Возьмите любой datasheet, где производитель пишет такой параметр, как «число одновременных сессий». Вопрос к производителю следующий: сессии каких именно протоколов и приложений измерялись и был ли включен хотя бы stateful для TCP, не говоря уже были ли проверки для L7 уровня?

И, кстати говоря, также будет и с общей производительностью устройства: с выключенными проверками контента приложений межсетевой экран работает в 10 раз быстрее, чем с включенными. Использовать только анализ заголовков 4 уровня для ускорения устройства можно, но безопасности уже никакой.

Третий важный момент – работа в кластере. Все межсетевые экраны должны работать в кластере, потому что если один межсетевой экран перестает работать, то его задача «лечь грудью» и заблокировать весь трафик — такова теория построения защиты на базе межсетевых экранов. Пока «сломанный» firewall блокирует трафик, задачу по пропуску легитимного трафика должен взять на себя соседний firewall. А что же будет с соединениями, которые шли через первый? Скорее всего первый firewall передавал состояние всех соединений второму, но вот передавал ли он соседу только состояние IP заголовков или полностью состояние всех приложений L7 уровня: а ведь там были какие-то SSL соединения которые были расшифрованы и над ними трудился IPS и антивирус – они собирали пакеты в буфера, чтобы проверять содержимое. И тут оказывается тоже L4 и L7 firewall отличаются: передать состояние L4 не то же самое, что передать состояние L7. Это тоже важно понимать.

Существует еще одно заблуждение, что L7 firewall могут работать в кластерах более двух устройств — это неверно, поскольку объем передаваемых данных L7 растет экспоненциально с каждым новым узлом в кластере и обработка данных даже двух соседок превышает затраты по обработке данных своего же устройства. Именно поэтому кластеры больше двух устройств работают только обмениваясь заголовками L4, и при переключении кластеров все функции анализа приложений и защиты перезапускаются.

Поэтому нужно грамотно сравнивать L4 и L7 firewall, также как когда вы сравниваете подходит ли вам легковой автомобиль и танк на войне. L7 firewall для повышения безопасности вашей сети проделывает более сложную работу, гораздо больше работы идет на его процессорах и ему нужно больше памяти для хранения состояния ваших приложений! Все это нужно делать для безопасности.

Я проводил сравнение технологии NTA c межсетевыми экранами.

В этой статье постараюсь расписать как работает технология межсетевого экранирования, и для чего она нужна.

По определению Межсетевой экран это программный или программно-аппаратный комплекс, который в классическом своем понимании выполняет контроль информационных потоков, поступающих в закрытую систему (внутренний периметр сети организации ) и/или выходящих из нее, и обеспечивающий защиту посредством фильтрации информации.

Современные межсетевые экраны могут быть настроены под широкие задачи. Разрешение или запрет доступа межсетевым экраном осуществляется на основе заданных администратором параметров.

Пример задач выполняемых межсетевым экраном:

— IP-адреса. При помощи межсетевого экрана можно предоставить или запретить получение пакетов с определенного адреса или задать перечень запрещенных и разрешенных IP-адресов.

— Доменные имена. Возможность установки запрета на пропуск трафика с определенных веб-сайтов.

— Порты. Задание перечня запрещенных и разрешенных портов позволяет регулировать доступ к определенным сервисам и приложениям. Например, заблокировав порт 80, можно запретить доступ пользователей к веб-сайтам.

— Протоколы. МСЭ может быть настроен таким образом, чтобы блокировать доступ трафика определенных протоколов.

Какие бывают межсетевые экраны?

Программный межсетевой экран — это специальный софт, который устанавливается на компьютер и обеспечивает защиту сети от внешних угроз. Это удобное и недорогое решение для частных ПК, а также для небольших локальных сетей — домашних или малого офиса. Они могут применяться на корпоративных компьютерах, используемых за пределами офиса.

Для защиты более крупных сетей используются программные комплексы, под которые приходится выделять сервер. При этом требования по техническим характеристикам к таким серверам являются довольно высокими. Использование серверов только под решение задач МСЭ нельзя назвать рациональным.

Поэтому в крупных компаниях и организациях обычно применяют аппаратно-программные комплексы (security appliance). Это специальные устройства, которые, как правило, поставляются с определенной операционной системой (в зависимости от задач)

Функционал таких устройств строго ограничивается задачами межсетевого экрана, что делает их применение экономически оправданным. Также security appliance могут быть реализованы в виде специального модуля в штатном сетевом оборудовании — коммутаторе, маршрутизаторе и т. д.

Реализация МСЭ в виде программно-аппаратных комплексов несет некоторые преимущества:

— Повышенная производительность за счет того, что операционная система работает целенаправленно на выполнение одной функции.

— Простота в управлении. Контролировать работу security appliance можно через любой протокол, в том числе стандартный (SNMP, Telnet) или защищенный (SSH, SSL).

— Повышенная надежность защиты за счет высокой отказоустойчивости программно-аппаратных комплексов.

Помимо этого, межсетевые экраны классифицируют в зависимости от применяемой технологии фильтрации трафика. По этому признаку выделяют следующие основные виды МСЭ:

— межсетевой экран с контролем состояния сеансов;

— межсетевой экран UTM;

— межсетевой экран нового поколения (NGFW);

— NGFW с активной защитой от угроз.

Рассмотрим более подробно эти виды файрволлов, их функции и возможности.

Прокси-сервер является одним из первых типов межсетевых экранов. Его основная функция — это функция шлюза. Через прокси выполняются косвенные запросы клиентов к другим сетевым службам. При отправке запроса на ресурс, расположенный на другом сервере, клиент вначале подключается к прокси-серверу. Прокси подключается к нужному серверу и получает от него ответ, который возвращает клиенту. Предусматривается возможность изменения прокси-сервером ответов сервера с определенными целями. Proxy обеспечивает анонимность клиента и защиту от некоторых сетевых угроз.

С помощью прокси-сервера можно создать МСЭ на уровне приложения. Главным плюсом технологии является обеспечение прокси полной информации о приложениях. Также они поддерживают частичную информацию о текущем соединении.

Необходимо отметить, что в современных условиях proxy нельзя называть эффективным вариантом реализации межсетевого экрана. Это связано со следующими минусами технологии:

— Технологические ограничения — шлюз ALG не позволяет обеспечивать proxy для протокола UDP.

— Необходимость использования отдельного прокси для каждого сервиса, что ограничивает количество доступных сервисов и возможность масштабирования.

— Недостаточная производительность межсетевого экрана.

Нужно учитывать и чувствительность прокси-серверов к сбоям в операционных системах и приложениях, а также к некорректным данным на нижних уровнях сетевых протоколов.

Межсетевой экран с контролем состояния сеансов

Этот тип МСЭ уже давно стал одним из самых популярных. Принцип его работы предусматривает анализ состояния порта и протокола. На основании этого анализа межсетевой экран принимает решение о пропуске или блокировании трафика. При принятии решения межсетевой экран учитывает не только правила, заданные администратором, но и контекст, что значительно повышает эффективность работы (контекстом называют сведения, которые были получены из предыдущих соединений).

Межсетевой экран UTM

Межсетевые экраны типа UTM (Unified threat management) стали дальнейшим развитием технологии, необходимость в котором возникла в связи с ростом изощренности и разнообразия сетевых атак. Впервые внедрение таких МСЭ началось в 2004 году.

Основным плюсом систем UTM является эффективное сочетание функций:

— службы IPS — защита от сетевых атак;

Это повышает эффективность и удобство управления сетевой защитой за счет необходимости администрирования только одного устройства вместо нескольких.

Экран UTM может быть реализован в виде программного или программно-аппаратного комплекса. Во втором случае предусматривается использование не только центрального процессора, но и дополнительных процессоров, выполняющих специальные функции. Так, процессор контента обеспечивает ускоренную обработку сетевых пакетов и архивированных файлов, вызывающих подозрение. Сетевой процессор обрабатывает сетевые потоки с высокой производительностью. Кроме того, он обрабатывает TCP-сегменты, выполняет шифрование и транслирует сетевые адреса. Процессор безопасности повышает производительность службы IPS, службы защиты от потери данных, службы антивируса.

Программные компоненты устройства обеспечивают создание многоуровневого межсетевого экрана, поддерживают фильтрацию URL, кластеризацию. Есть функции антиспама, повышения безопасности серфинга и другие возможности.

Межсетевой экран нового поколения (NGFW)

В связи с постоянным развитием и ростом технологического и профессионального уровня злоумышленников, возникла необходимость в создании новых типов межсетевых экранов, способных противостоять современным угрозам. Таким решением стал МСЭ нового поколения Next-Generation Firewall (NGFW).

Файрволлы этого типа выполняют все основные функции, характерные для обычных межсетевых экранов. В том числе они обеспечивают фильтрацию пакетов, поддерживают VPN, осуществляют инспектирование трафика, преобразование портов и сетевых адресов. Они способны выполнять фильтрацию уже не просто на уровне протоколов и портов, а на уровне протоколов приложений и их функций. Это дает возможность значительно эффективней блокировать атаки и вредоносную активность.

Экраны типа NGFW должны поддерживать следующие ключевые функции:

— защита сети от постоянных атак со стороны систем, зараженных вредоносным ПО;

— все функции, характерные для первого поколения МСЭ;

— распознавание типов приложений на основе IPS;

— функции инспекции трафика, в том числе приложений;

— настраиваемый точный контроль трафика на уровне приложений;

— инспекция трафика, шифрование которого выполняется посредством SSL;

— поддержка базы описаний приложений и угроз с постоянными обновлениями.

Такая функциональность позволяет поддерживать высокую степень защищенности сети от воздействия сложных современных угроз и вредоносного ПО.

NGFW с активной защитой от угроз

Дальнейшим развитием технологии стало появление NGFW с активной защитой от угроз. Этот тип файрволлов можно назвать модернизированным вариантом обычного межсетевого экрана нового поколения. Он предназначен для эффективной защиты от угроз высокой степени сложности.

Функциональность МСЭ этого типа, наряду со всем возможности обычных NGFW, поддерживает:

— учет контекста, обнаружение на его основе ресурсов, создающих повышенные риски;

В файрволлах типа NGFW с активной защитой от угроз значительно облегчено администрирование за счет внедрения унифицированных политик.

При использовании межсетевых экранов необходимо понимать, что их возможности по анализу трафика ограничены. Любой межсетевой экран способен анализировать только тот трафик, который он может четко идентифицировать и интерпретировать. Если МСЭ не распознает тип трафика, то он теряет свою эффективность, поскольку не может принять обоснованное решение по действиям в отношении такого трафика.

Возможности интерпретации данных ограничены в ряде случаев. Так, в протоколах IPsec, SSH, TLS, SRTP применяется криптография, что не позволяет интерпретировать трафик. Данные прикладного уровня шифруются протоколами S/MIME и OpenPGP. Это исключает возможность фильтрации трафика, на основании данных, которые содержатся на прикладном уровне.

Туннельный трафик также накладывает ограничения на возможности анализа МСЭ, поскольку файрволл может «не понимать» примененный механизм туннелирования данных.

В связи с этим при задании правил для межсетевого экрана важно четко задать ему порядок действий при приеме трафика, который он не может однозначно интерпретировать.

Информационная безопасность

1.3K постов 22.8K подписчиков

Правила сообщества

Обязательно к прочтению для авторов:

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.

Что то совсем спорная статья. А где технические сведения? Нигде так и не написано, как это работает.

что сказать то хотел?

Сырая публикация на мой скромный взгляд

По определению Межсетевой экран это программный или программно-аппаратный комплекс, который в классическом своем понимании выполняет контроль информационных потоков, поступающих в закрытую систему (внутренний периметр сети организации ) и/или выходящих из нее, и обеспечивающий защиту посредством фильтрации информации.

Нет. В реестре ФСТЭК зарегистрированы как МСЭ в том числе и коммутаторы.

шлюз ALG не позволяет обеспечивать proxy для протокола UDP

Дважды херня. Во-первых потому что ALG не относится к прокси, во-вторых обеспечивает, смотреть PPTP, SIP, H.323.

Экраны типа NGFW должны поддерживать следующие ключевые функции:

Не копипасте с tadviser, там ошибки

NGFW с активной защитой от угроз

А IPS это значит теперь не активная защита от угроз? Да и вообще вся эта секция кромешный бред.

Возможности интерпретации данных ограничены в ряде случаев. Так, в протоколах IPsec, SSH, TLS, SRTP применяется криптография, что не позволяет интерпретировать трафик.

инспекция трафика, шифрование которого выполняется посредством SSL;

Не видите неувязочек? Тем более что SSH, IPsec и TLS 1.0-1.1 инспектируются при желании.

Хакеры поднимают ставки. Опубликован прайс-лист на услуги известной группировки российских хакеров

Недавно специалисты компании-разработчика ПО для обеспечения интернет-безопасности Trend Micro опубликовали прайс-лист на услуги российской хакерской группировки Void Balaur. В нем были цены, актуальные на 2020 год. Самой дорогой услугой тогда было предоставление доступа к аккаунту Gmail – 30 тысяч рублей. Неудивительно, ведь это означает доступ и к другим сервисам Google. Самым дешевым в прошлом году был доступ в почту Mail.ru – всего 5 тысяч.

Позднее представители портала Bleeping Computer выяснили, что в начале этого года хакеры заметно подняли цены. Стоимость некоторых услуг выросла в 2-3 раза. Вот некоторые позиции из прайс-листа по состоянию на март 2021 года (в скобках даны цены 2020 года):

— взлом аккаунта Telegram – 150 000 рублей (в 2020-м не было);

— взлом почты Protonmail – 50 000 рублей (в 2020-м не было);

— взлом аккаунта Gmail – 40 000 рублей (30 000);

— взлом корпоративной почты – 30 000 рублей (15 000);

— взлом аккаунта Яндекс – 12000 рублей (8 000).

Это далеко не все услуги, которые предлагают хакеры. Эксперты отмечают, что с марта цены на работу Void Balaur могли еще вырасти.

Что известно про Void Balaur:

— группировка существует с 2015 года;

— реклама ее услуг впервые появилась на русскоязычных форумах Darkmoney, Probiv, Tenec и Dublikat в 2018 году;

— хакеры «патриотичны»: они оформили свои сайт и прайс-лист на русском языке, все цены указаны в рублях;

— за все время работы Void Balaur жертвами группировки стали более 3500 человек из разных стран мира (Россия, США, Канада, Австралия, Индия, ЮАР, почти вся Европа и т. д.), в т. ч. правозащитники, журналисты, министры, экс-глава разведслужбы, члены парламента одной из стран Восточной Европы и кандидаты в президенты;

— эксперты говорят о причастности группировки к атакам на ряд белорусских политиков в сентябре 2020 года;

в 2021 году жертвами хакеров стали члены совета директоров крупной российской корпорации и их родственники.

Кроме взлома аккаунтов (почта, соцсети, мессенджеры и т. д.) группировка занимается фишингом. Они создают сайты, имитирующие сайты бирж криптовалют, и крадут вводимые жертвами данные (логины и пароли) для доступа к их реальным счетам.

Еще одно направление деятельности хакеров – добыча и продажа персональных данных россиян. Начиная с 2019 года они предоставляют паспортные данные, сведения о судимости, кредитные истории, остатки на счетах и банковские выписки, сведения из баз ФНС и ГИБДД и другую официально закрытую от посторонних информацию, с помощью которой мошенники реализуют свои схемы.

И совсем новый пункт в их «ассортименте» – продажа данных, полученных от операторов связи (номера телефонов, записи разговоров и SMS с указанием координат вышки связи, передавшей сигнал с устройства жертвы в сеть). В зависимости от объема и типа информации ее стоимость колеблется от 1 500 до 9 000 рублей. В Trend Micro полагают, что данные получаются одним из следующих способов:

— подкуп сотрудников операторов связи;

— взлом служебных аккаунтов ключевых инженеров и топ-менеджмента телекоммуникационных компаний.

В компании заявляют, что у них имеются доказательства подобных действий со стороны хакеров.

Получается, хакеры не стоят на месте, они постоянно совершенствуются, придумывают новые технологии взлома, а добываемая ими информация помогает мошенникам реализовывать все более изощренные схемы. Но от представителей «темной стороны» не отстают и их противники – разработчики ПО в сфере интернет-безопасности, правоохранительные органы и другие структуры, в цели которых входит в том числе обеспечение безопасности и пресечение преступных действий в тех или иных сферах.

Наша безопасность и сохранность наших денег и имущества зависит в том числе и от нас самих, от того, насколько ответственно мы относимся к действиям, совершаемым в интернете и в «оффлайновой» жизни и насколько оберегаем важную информацию. Помните: за вас об этом никто не позаботится!

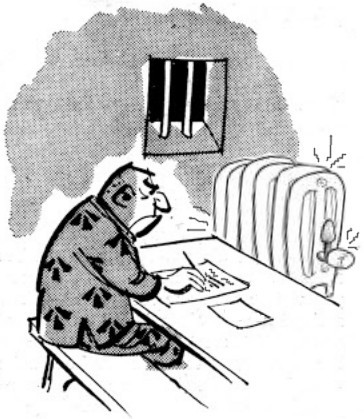

Прокуратура запросила реальные сроки для хакеров Lurk — от 6 до 18 лет лишения свободы

Прокуратура запросила для екатеринбургских IT-специалистов, обвиняемых в разработке вируса Lurk и хищении более 1,2 млрд рублей, реальные сроки заключения — от 6 до 18 лет. Дело на них было заведено ещё в 2018 году, но из-за большого количества фигурантов и высокой сложности следствие затянулось. Кроме того, летом этого года процесс пришлось приостановить на месяц, поскольку один из фигурантов начал слышать голоса в СИЗО.

Хакерская группировка Lurk получила широкую известность в 2016 году после того, как её рассекретили российские спецслужбы. Согласно материалам дела, она была создана в 2013 году. Все участники Lurk занимались разработкой и распространением одноимённой троянской программы, заражающей системы банки.

По информации издания «Октагон», благодаря зловреду хакеры украли у банков и крупных бизнес-компаний около 1,2 млрд рублей. Газета «Коммерсантъ» приводит другие данные — 1,7 млрд рублей. Кроме того, злоумышленников подозревают в попытке вывести ещё 2,2 млрд рублей. Они распространяли троян через эксплойт-паки и взломанные сайты, например — Ammyy, в клиентах которых значатся Министерство внутренних дел России, «Почта России» и система правовой информации «Гарант».

В общей сложности следствие задержало 50 подозреваемых, но уголовное дело завели только на 23 из них. Один участник группировки Игорь Маковкин пошёл на сделку со следствием и признал вину. В 2018 году его приговорили к пяти годам заключения. Остальные фигуранты дела не признают своего участия в группировке Lurk, но не отрицают, что занимались мошенничеством. Дела 22 подозреваемых были переданы в Кировский районный суд Екатеринбурга в декабре 2018 года.

5 октября этого года издание «Октагон» сообщило, что представители гособвинения рассмотрели представленные защитой доказательства и свидетельские показания. Основываясь на них следствие пришло к выводу, что версия обвинения обоснована и полностью доказана. Прокуроры запросили для оставшихся 22 фигурантов дела реальные сроки в виде 6—18 лет заключения на основании статьи о создании преступного сообщества.

Для предполагаемого лидера группировки Константина Козловского просят максимальный срок заключения. Второй предполагаемый лидер Владимир Грицан находится в розыске. Для единственной женщины в группировке Валентины Рякиной запросили отсрочку заключения до наступления совершеннолетия ребёнка. Расследованием дела занимался центральный аппарат МВД РФ.

Обыски в Group-IB, задержан гендиректор Илья Сачков

Задержан гендиректор одной из крупнейших российских компаний в сфере кибербезопасности, в самой компании производятся обыски.

В московском офисе Group-IB идут обыски, рассказал RTVI источник близкий к правоохранительным органам. Другой источник добавил, что в офисе идут следственные действия по уголовному делу, в рамках которого задержан основатель и гендиректор компании Group-IB Илья Сачков. Бизнесмена задержали утром во вторник, 28 сентября, отметил собеседник RTVI.

По словам источника RTVI в другой крупной IT-компании, совладельцы Group-IB Сачков и Дмитрий Волков «пропали» и были недоступны даже для своих сотрудников. Во вторник вечером корреспондент RTVI не смог дозвониться по телефонам Сачкова и Волкова. Сообщения с вопросами о возможном уголовном деле также остались без ответа. Не отреагировали на сообщения и представители Group-IB.

Корреспонденты RTVI отправились к офису Group IB на Шарикоподшипниковой улице в Москве в ночь на среду. У входа в здание стояли пассажирский автобус и минивен с тонированными стеклами и включенными габаритами. Человек в штатском перетаскивал вещи из офиса в автобус, а на проходной в самом здании корреспондентов встретили двое вооруженных мужчин в тактической одежде расцветки мультикам и масках на лице. Они сказали корреспондентам, что не пустят внутрь и не будут комментировать происходящее в офисе.

«Журналисты? Извините, но внутрь мы вас не пустим», — вежливо объяснил один из них. На вопрос, идут ли в здании обыски, мужчина в маске отшутился: «Кино снимают. Утром приходите».

Group-IB — одна из ведущих российскими и мировых компаний в сфере кибербезопасности. В 2018 году компания открыла штаб-квартиру в Сингапуре, хотя большинство ее продуктов по-прежнему разрабатывается в России. По словам собеседника RTVI, большую часть времени Сачков проводит в Сингапуре.

Сачков участвует в экспертных комитетах при Госдуме, МИДе, Совете Европы и ОБСЕ в области киберпреступности. В последние годы бизнесмен активно участвовал в обсуждении мер по поддержке отечественного экспорта. Сачков трижды встречался с президентом Владимиром Путиным и участвовал во встречах премьер-министра Михаила Мишустина с представителями IT.

Весной 2020 года власти США опубликовали обвинения в адрес сотрудника Group-IB Никиты Кислицина. Ему вменяли заговор с целью продажи данных, украденных его сообщником у соцсети Formspring в 2012 году. Уголовное дело в отношении Никиты Кислицина было возбуждено в марте 2014 года. В Group-IB назвали обвинения бездоказательными и добавили, что предполагаемые преступления Кислицина произошли до его работы в компании. В Group-IB также сообщили, что в 2013 году ее представители, в том числе и Кислицин, по своей инициативе встретились с сотрудниками Минюста, чтобы сообщить им об исследовательской работе, которую Кислицин проводил в 2012 году.

В дальнейшем правоохранительные органы США обнародовали новые документы, внимание на которые обратила журналист «Медузы» (издание признано иностранным агентом) Мария Коломыченко. В них утверждается, что в 2014 году Кислицин дал показания ФБР в посольстве США в Москве. Кислицин рассказал о своих связях с российскими хакерами и добавил, что «хочет уладить ситуацию», чтобы получить возможность без боязни ездить в Америку. Кислицын уточнил, что давал показания с согласия Сачкова.

Авторы: Максим Солопов, Владимир Дергачев

Столичные власти предложили хакерам протестировать систему онлайн-голосования. Если у кого-то из хакеров получится взломать систему или оказать существенное влияние на ее работу, то он получит денежную премию. За то, что смог выявить «дыру» в системе.

Безопасность системы и удобство ее использования проверяют в рамках подготовки к голосованию, которое пройдет в сентябре этого года. С 17 по 19 сентября по всей России состоятся выборы в Государственную Думу, а в некоторых районах — еще и в Московскую городскую Думу и советы муниципальных депутатов.

Взлом камер видеонаблюдения и защита от него. Гайд без воды

Сначала хочется уточнить, что лично для меня взлом камер это скорее возможность побывать в любом месте мира, насладиться красотой пейзажей, атмосферой или найти интересные аномалии в изображении. Школьные мечты о камерах с порнографией меня не очень интересуют, хотя такие тоже попадаются.

Немного теории, пропускайте если совсем свербит приступить к делу

Поиск камер можно разделить на две категории: ручной и автоматический. В первом случае логин и пароль к камере вы зачастую узнаёте сами, и поиск ваш идёт не по случайным ip-адресам, а лишь по тем, на которых точно имеется камера, во втором вы просто забиваете случайные диапазоны ip-адресов в программу и надеетесь найти там айпишники камер с логином и паролем по умолчанию.

Второй способ почти не требует от вас активного вмешательства и вы можете параллельно со «взломом»спокойно заниматься любимыми делами. Однако, многие ip-адреса из диапазона будут либо холостыми, либо с изменённым паролем. И даже за 2 часа поиска вы можете ничего не найти.

Первый способ более верный, но требует свободного времени. Вы сами будете искать камеры и в некоторых случаях вытаскивать из них пароли. Подробнее об этом будет уже в практике.

Что нужно для взлома?

программа для просмотра камер (SmartPSS)

просто читать дальше

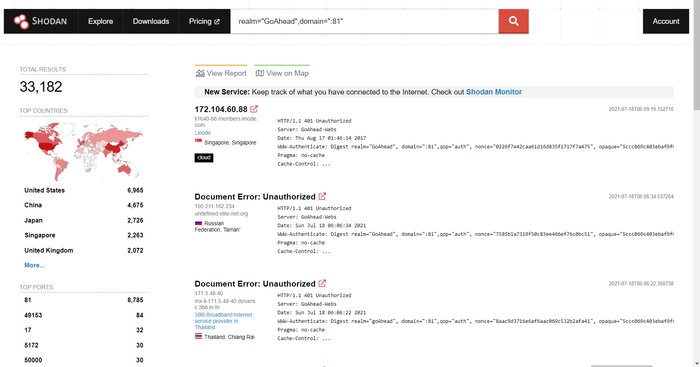

Для ручного взлома удобнее всего использовать Shodan.

У него есть платная подписка, но нам хватит и возможностей бесплатной.

Мы будем искать искать камеры с серьёзным изъяном: их логин и пароль может узнать любой желающий.

Для этого забиваем в поиск «realm=»GoAhead»,domain=»:81″»

Когда всё исследуете, число 81 советую заменять по порядку. (82,83,84. ) Лично я сразу начинаю с 82, так как на 80 и 81 зачастую попадается много мусора.

Что же делать с выдачей?

Находим строчку WWW-Authenticate: Digest realm=»GoAhead»

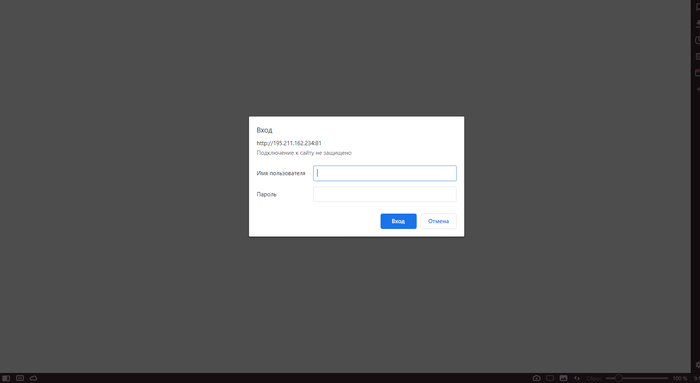

Вежливо отказываемся и дописываем в адресную строку следующее:

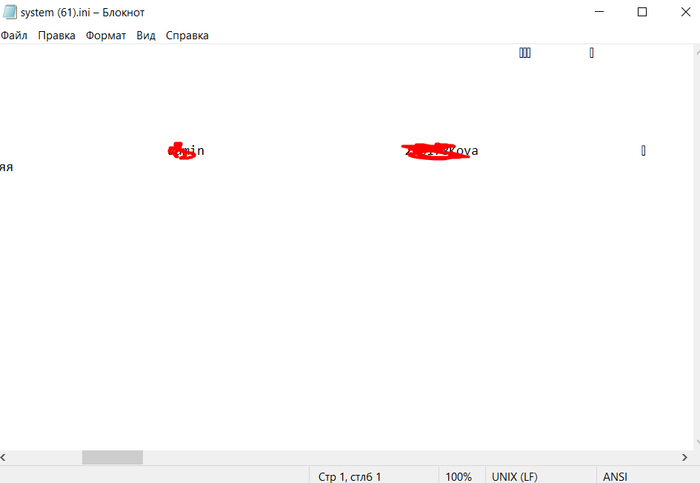

Если попалась нужная камера с изъяном, (это происходит очень часто) то нам предложат скачать файл system.ini. Открываем его.

Среди ненужной информации в файле будут лежать логин и пароль. Они всегда находятся на определённом расстоянии друг от друга. Иногда логин с паролем начинаются в конце одной строчки, а их продолжение переносятся на начало другой. Будьте внимательны.

Обновляем страницу и вводим найденные логин и пароль. Если они были определены верно, то откроется окно с выбором, где открыть камеру. Выбираем вариант с нашим браузером.

Если нет проблем с интернетом или сигналом, то откроется заветное изображение. Зачастую камеры можно двигать, менять яркость, контрастность и т.д. Играйтесь.

Во-первых, для защиты, а во-вторых, через время вы обнаружите, что исчерпали лимит поиска. Тогда просто используйте впн, чтобы искать без проблем дальше. Рекомендую всё же NordVPN, потому что безопасность важна. Слитые логины и пароли от премиум аккаунтов можно просто нагуглить.

Если вы хотите уточнить свой запрос, то можно использовать теги. Для их использования придётся зарегистрироваться. Советую сделать сразу несколько аккаунтов, чтобы ограничения на количество запросов особо не мозолили глаза (в случае, когда вы залогинены, ограничение не обходится использованием впн)

Пример: realm=»GoAhead»,domain=»:83″ country:ru

Этот запрос выдаст только адреса по России.

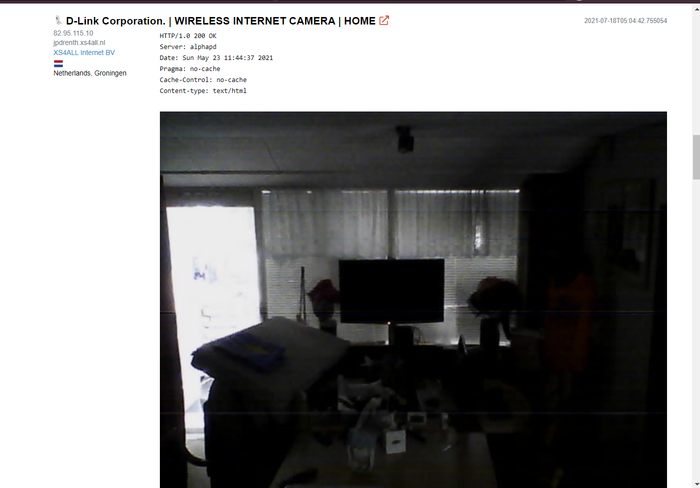

Есть ещё один запрос, который выдаёт камеры, на которых нет или не было какой-то период времени логина и пароля. Не всегда к ним удаётся подключиться, но зачастую shodan хранит изображение с них в превью выдачи.

Для поиска таких камер вводите:

title:»WIRELESS INTERNET CAMERA», страну/город по желанию

Чтобы не путаться в отсканированном, можете создать блокнот, куда будете записывать, какие значения domain вы уже проверили.

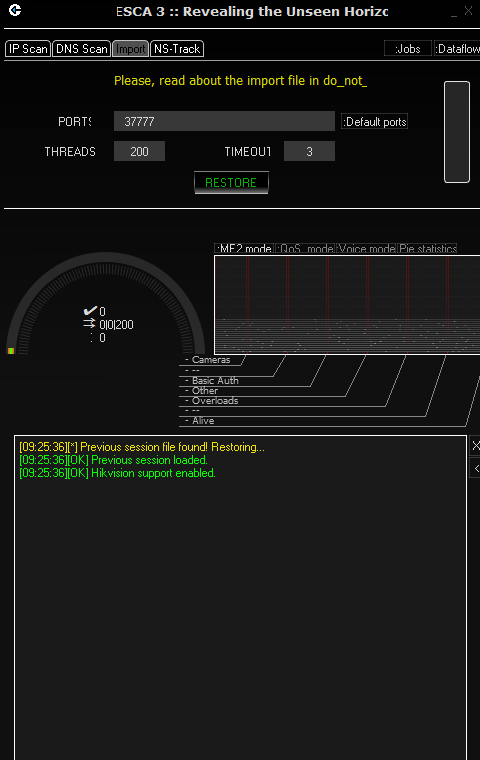

Для него вам нужно иметь скачанные сканер сети Nesca и программу для просмотра камер SmartPSS.

После установки находим в месте, где хранится неска, папку pwd_list. Нам нужно отредактировать файлы login и pass, вписав туда логины и пароли, которые зачастую установлены по умолчанию.

Эти слова могут служить как логином, так и паролем. Советую скопировать их в оба файла. Чем больше логинов и паролей у вас проверяется, тем дольше будет происходить взлом. Ищите оптимальное для вас количество.

Теперь нужно найти диапазоны ip-адресов для сканирования.

Теперь откроем саму Nesca

Настройки можно выставить как у меня, но обычно я сканирую лишь 37777 порт, чтобы не тратить слишком много времени и не захламлять выдачу. Советую и вам оставить лишь его.

Жмём import, выбираем файл, в который закинули диапазоны айпи адресов. Начнётся сканирование.

На предыдущем скрине справа посередине вы можете заметить крестик и галочку. Галочка позволяет отследить прогресс подбора логина и пароля (брутфорса) к ip-адресу.

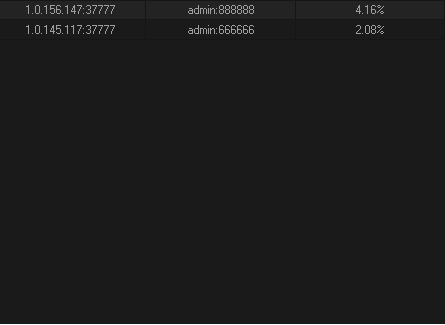

Удачно взломанные камеры будут выглядеть так:

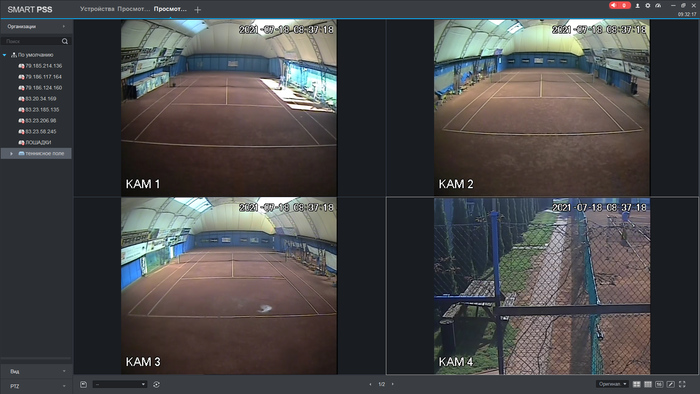

Когда найдёте достаточно камер, заходите в SmartPSS.

Выберите панель «устройства» и нажмите кнопку «импорт»

Вас попросят выбрать путь до файла со взломанными камерами. Эти файлы содержатся в папках «result files + дата», которые хранятся в папке, где у вас стоит неска.

После открытия файла программа пополнится ip-адресами со взломанными камерами. Нажмите на плюсик в верхней панели и выберите в новом окне «просмотр в реальном времени», после чего слева двойным кликом откройте нужный вам айпи адрес.

Как защититься от взлома?

Никаких внезапностей не будет.

Всё, что вы можете, это сменить логин и пароль на средние-сложные и постоянно обновлять прошивку своей камеры, в обновлениях стараются закрыть дыры в безопасности.

P.S Все скриншоты делал сам. Если не хотите сами искать, то можете смотреть у меня https://t.me/lcam7813l

Тыкнете, если другие свои ресурсы тут нельзя распространять.

Последствиями хакерской атаки на крупнейший трубопровод в США стали гигантские очереди и драки на АЗС

Сразу в нескольких штатах на юго-востоке США развернулась, можно сказать, настоящая война за бензин. Все — после хакерской атаки в конце прошлой недели на крупнейшую в стране трубопроводную компанию. Боясь остаться с пустыми баками, автовладельцы массово ринулись на АЗС. Половина из них,если не больше, уже простаивают без топлива. Где дошло до режима ЧС и когда обещают разрешить ситуацию?

Бензина нет. Такие таблички сегодня на большинстве бензоколонок штата Вирджиния. Рядом — заправочная станция, где топливо пока еще не закончилось, поэтому здесь собралась огромная очередь из автомобилей.

На других заправках в округе — пусто. Менеджеры разводят руками.

«Дефицит — как раньше с туалетной бумагой. Народ паникует. Я думаю, многие теперь задумаются — электричество, вода, бензин — что станет следующей целью хакеров?» — говорит Крис Добермен.

Перебои с бензином начались после того, как кибератаке подвергся трубопровод, обеспечивающий топливом 12 штатов. Хакеры, как пишет американская пресса, требуют от компании-оператора выкуп — по разным данным от полумиллиона до 5 миллионов долларов. К этому часу закрылось уже почти 10 тысяч бензоколонок.

Штат Мериленд. Колонка опечатана. Бензина нет. Мы видим, что автомобилисты проезжают транзитом и едут дальше в поисках топлива.

Самые большие очереди — в Северной Каролине. Здесь без топлива — почти 70% заправок. А там, где бензин еще есть, за него в буквальном смысле готовы драться. Эта женщина попыталась вклиниться в очередь. Все закончилось кулачным боем.

Американцы заливают бензин про запас, во что только могут — даже в целлофановые пакеты. Комиссия по безопасности потребительских продуктов призвала так не делать. И ни в коем случае не переливать бензин рядом с очагом огня — в официальном Твиттере комиссии даже продемонстрировали, чем это может обернуться.

В Америке, где даже в соседний магазин ездят на машине, остаться без топлива — все равно что без хлеба.

Сразу несколько губернаторов ввели в своих штатах режим чрезвычайной ситуации, и это усилило панику. Цены на некоторых заправках зашкаливают. Обычно галлон бензина стоит чуть больше двух долларов, а здесь почти семь. В Белом Доме призывают всех успокоиться.

«Давайте будем благоразумными. Мы понимаем беспокойство тех, кого затронули перебои с бензином, но ажиотаж не выправит ситуацию», — говорит министр транспорта США Питт Буттиджич.

Власти собирались отправить к восточному побережью танкеры с топливом. Но проблема в том, что перевозить грузы между портами США могут только суда под американским флагом. А большинство из них сейчас в районе Персидского залива. Остается ждать. Пострадавшая от действий хакеров компания несколько часов назад заявила о перезапуске системы управления нефтепровода. Но на возвращение к нормальному режиму работы уйдет как минимум несколько дней.

Что такое Системы NTA (Network Traffic Analysis)

Как я ранее писал в статьях :

Gartner определяет технологию Network Traffic Analysis (NTA) (Система анализа трафика) как одну из трех основополагающих технологий Security operations center (SOC) (центр мониторинга и оперативного реагирования на инциденты).

Что же делают Системы NTA?

На первый взгляд может показаться что NTA очередная технология работы с трафиком, и ее можно заменить например системами межсетевого экранирования (NGFW) либо другими решениями. На этом моменте я попробую выявить ключевые отличия NTA Систем.

Ключевые отличия NTA-систем от других решений, работающих с трафиком:

1. NTA-системы анализируют трафик и на периметре, и в инфраструктуре. Как правило, другие системы, работающие с трафиком (IDS/IPS, межсетевые экраны), стоят на периметре. Поэтому, когда злоумышленники проникают в сеть, их действия остаются незамеченными. А оставаться внутри сети можно очень долго. Рекорд, зафиксированный специалистами PT Expert Security Center, — более 8 лет.

2. NTA-системы выявляют атаки с помощью комбинации способов. Машинное обучение, поведенческий анализ, правила детектирования, индикаторы компрометации, ретроспективный анализ позволяют обнаруживать атаки и на ранних стадиях, и когда злоумышленник уже проник в инфраструктуру.

3. Применение NTA помогает в расследовании инцидентов и в threat hunting, проактивном поиске угроз, которые не обнаруживаются традиционными средствами безопасности.

4. NTA-системы хранят информацию о сетевых взаимодействиях, в некоторых случаях еще и запись «сырого» трафика. Такие данные становятся полезными источниками знаний при раскрутке цепочки атаки и ее локализации, а также при проверке гипотез в рамках threat hunting.

В целом когда явные отличия были определены, хотелось бы перейти к теме сценарий применения NTA Систем.

Сценарии использования NTA

Как говорилось ранее NTA системы помогают раскручивать цепочку атаки, чтобы понять хронологию ее развития, локализовать угрозу и принять компенсирующие меры. Можно, например, обнаружив подозрительную попытку подключения с неавторизованного узла на контроллер домена, обратиться к истории сетевой активности узла и проверить, не было ли других подобных попыток. Если они случались, то это будет говорить о целенаправленных действиях.

Ниже я оставлю ссылку на вэбинар в котором показывается «живой» пример расследования с применением в том числе NTA Системы.

И дальше вернемся к сценарию использования:

В рамках threat hunting NTA-инструментарий применяется для проверки гипотез о компрометации сети. Например, оператор системы сформулировал гипотезу, что злоумышленники проникли в инфраструктуру и находятся на стадии горизонтального перемещения. Чтобы её проверить, он анализирует всю сетевую активность доменной инфраструктуры, поскольку, чтобы развить атаку, преступникам нужно провести разведку в AD. Если среди подключений окажутся аномальные запросы, например по протоколу LDAP (протоколу доступа к каталогам), гипотеза будет подтверждена и потребуется детальное расследование.

Оставлю ссылку на вэбинар разбора кейсов применения threat hunting с помощью системы анализа трафика

Ещё одна задача, с которой справляются решения класса NTA, — контроль соблюдения регламентов ИБ. При расследовании инцидентов и во время анализа трафика регулярно находятся ошибки в конфигурациях информационных систем и нарушения корпоративных регламентов. В 9 из 10 организаций независимо от их размера и сферы деятельности пароли передаются в открытом виде, встречаются ошибки конфигурирования сети, используются утилиты для удалённого доступа и инструменты сокрытия активности. Все это серьезно увеличивает шансы злоумышленников на взлом и развитие атаки.

Оставлю ссылку на вэбинар в котором разбирают самые популярные ошибки конфигураций и нарушения регламентов ИБ и проводится показ, как быстро обнаружить ошибки с помощью системы анализа трафика

Существует множество решений от различных вендоров, которые я попробую расписать по индивидуальным качествам в следующих статьях.

Уязвимость государственных веб-сайтов. Как зайти в администраторскую панель с помощью admin admin?

В декабре 2020 году мною были обнаружены уязвимости на государственных веб-сайтах такие как «Законодательство Российской Федерации» и «Мониторинг государственных веб-сайтов».

На веб-сайте «Законодательство Российской Федерации» было обнаружено, что логин и пароль для авторизации в администраторскую панель присвоен стандартный: admin (логин), admin (пароль). Также на этом веб-сайте была обнаружена отражённая XSS уязвимость.

На веб-сайте «Мониторинг государственных веб-сайтов» была обнаружена хранимая XSS уязвимость, которая позволит злоумышленнику перехватить cookie пользователей (в том числе администраторов, которые имеют функционал администрирования веб-сайтом) и пользоваться аккаунтами в своих личных целях!

Также данные уязвимости существуют и на других государственных веб-сайтах!

Как работает интернет. Для анархистов (и не только). Часть 2. Маршрутизация

В предыдущей части мы рассмотрели возможности количественного роста компьютерных сетей и возникающие при этом проблемы. И пришли к выводу, что, чтобы уйти от этих проблем, необходим качественный скачок.

Он делается за счет ввода адреса более высокого, 3 уровня, ip-адреса. Об этом мы и поговорим в данной статье.

Чтобы не углубляться в историю развития вопроса, пропустим промежуточные шаги развития концепции (такие как классовые сети, например) и опишем сразу схему, к которой в итоге все пришло.

Ниже будет рассматриваться понятие инкапсуляции.

Визуализировать ее можно следующим образом — вы хотите отправить письмо. Вы знаете, что есть почтальоны, которые переносят письма от одной коробки к другой, а есть сортировщики, которые уже определяют, куда направить письмо, чтобы оно достигло получателя (т.е. в какую коробку далее его переложить).

Так вот, почтальонам не надо знать адрес и разбираться в каракулях кому и куда, им достаточно знать информацию — «взять в одной коробке — положить в другую». Поэтому, чтобы упростить (и ускорить) им работу, и применяется инкапсуляция — чтобы каждый участник процесса быстро и без особых затруднений находил необходимую ему информацию и мог ее изменять.

То есть вы пишете письмо на листке бумаги и кладете в конверт. На конверте пишете адрес получателя и отправителя. Далее этот конверт вы кладете во второй конверт, на котором пишете «из почтового ящика дома 8 — до коробки с письмами на почте».

Почтальон, который заберет письмо, прочитает эту инструкцию и отнесет письмо на почту. Там сортировщик возьмет письмо из коробки, откроет внешний конверт, прочитает адрес. Определит, куда его надо дальше нести, положит в новый конверт, на котором снова напишет краткие инструкции — из коробки А в коробку Б. И так далее.

Если же бы мы писали весь адрес на одном конверте, то мало того, что почтальонам приходилось бы вчитываться, чтобы определить инструкции конкретно для себя (и тратить на это время). Так еще и сортировщикам каждый раз приходилось бы не просто менять конверт с короткой инструкцией для почтальона, а заново переписывать всю полную цепочку, что также отнимало бы много времени.

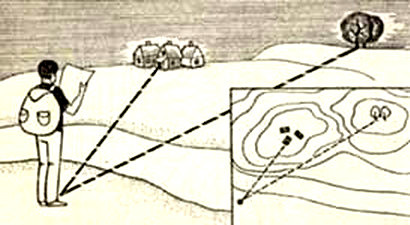

Итак, каждому пользователю сети, помимо позывного, присваивается (процедуру присвоения адреса пока опустим) еще искусственный адрес, состоящий из двух частей — собственно, ip-адрес и маска подсети. А также вводится понятие маршрутизации.

Адрес (IP-адрес, адрес 3 уровня модели OSI) — это уникальный идентификатор пользователя сети (как устройства, т.е. компьютера). Фактически, когда мы в прошлой статье описывали ARP (процесс выяснения позывного, который будет использоваться для перестукивания), в качестве описания соседа-анархиста в реальных сетях выступает именно ip-адрес. То есть компьютеры не запрашивают — кто здесь Celeron с 2 гигабайтами оперативной памяти, а спрашивают — кто здесь с адресом 1.1.1.1? Ответь, какой у тебя позывной/MAC? (откуда компьютеры узнают, какой именно ip им нужен — обсудим позже).

Маска подсети — определяет, какая часть из этого идентификатора определяет не только конкретного пользователя, но и его расположение в глобальной сети.

Таблица маршрутизации — содержит соответствие между адресом (или целой группой адресов, подсетью) получателя и промежуточной точкой (т.е. ее адресом), через которую этот получатель доступен.

Таким образом, этот новый идентификатор позволяет не просто отстукивать сообщения «на деревню дедушке», но определять путь передачи и минимизировать паразитный трафик.

Тут важно упомянуть, что любой пользователь сети (компьютер) может иметь несколько адресов. Причем логический адрес (IP) в общем случае присваивается определенному физическому интерфейсу-трубе. И, хотя самой распространенной ситуацией является та, когда одной трубе соответствует один адрес — также можно настраивать и несколько адресов на один интерфейс.

Особенно это важно, когда речь идет о маршрутизаторах, о которых ниже. Когда определяется, куда пересылать сообщение, учитывается не просто кто является следующей точкой передачи (next hop), но и то, через какой интерфейс самого пользователя до этого next hop-а можно добраться.

Если же отправитель сообщения сам имеет несколько адресов, то точка исходящей отправки (т.е. через какой интерфейс пойдет сообщение) также определяет и то, какие адреса будут записаны в заголовок пакета в качестве отправителя.

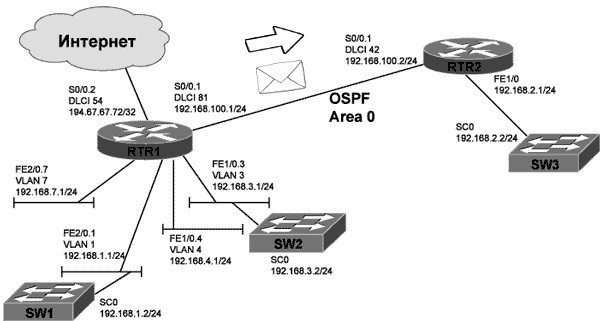

Рассмотрим это на примере.

Допустим, заключенные договорились, раздали всем адреса и прочие сетевые настройки, и выбрали себе маршрутизатор (о нем ниже).

Пусть у нашего заключенного адрес 1.2.3.4 и маска подсети 255.255.255.0. Что это значит?

Далее, раз ответ положительный, то он действует ровно по тому же алгоритму, который был описан в предыдущих статьях, то есть рассылает широковещательный запрос, чтобы узнать MAC-позывной получателя, и так далее. Только вместо описания (рыжий колченогий анархист), которое мы ранее приводили в качестве примера, выступают просто ip-адреса, которые, по сути, уникальным образом характеризуют получателя. Поскольку одинаковые ip адреса в одном широковещательном домене (на одном коммутаторе) — признак ошибки! Работать сеть так не будет или будет через раз :). Данный случай нам, на самом деле, не особенно интересен, ведь он был рассмотрен ранее.

Интереснее, что происходит в обратной ситуации, когда адрес (допустим, 5.6.7.8) лежит вне сети отправителя.

В таком случае отправитель сразу (без всяких широковещательных рассылок) обращается к своей таблице маршрутизации.

Рассмотрим самый простой случай: в ней только один маршрут — по умолчанию, который как бы говорит: все, что не знаешь, куда послать (не относится к твоей сети и нет конкретного правила-маршрута, соответствующего данному получателю) — шли сюда. И в качестве адреса, осуществляющего пересылку, указывается адрес маршрутизатора.

Таким образом, наш отправитель видит, что адрес не из его сети, смотрит в таблицу маршрутизации и видит, что для пересылки в другие сети ему надо отправлять пакеты получателю с адресом 1.2.3.1.

А вот тут начинается интересное. Дальше отправитель смотрит в свою arp-таблицу, где, как вы помните, у него записаны соответствия описаний-ip-адресов и MAC-позывных. Допустим, у него есть уже соответствие для адреса 1.2.3.1 (если нет, пойдет ARP, описанный в предыдущих статьях).

Тогда он формирует пакет следующим образом.

Упаковывает (инкапсулирует) данные, добавляет к ним заголовок 3 уровня.

Полученный пакет упаковывает еще раз, добавляя к ним заголовки 2 уровня.

Что происходит далее?

Коммутатор (как мы помним, это отдельное устройства-заключенный, которое осуществляет пересылку сообщений между камерами внутри одной подсети), получив пакет, смотрит заголовки 2 уровня. И видит вполне конкретного получателя (Маршрутизатор), которому и передает данные, определив порт по FIB (таблице соответствия MAC-позывных и портов-труб).

Поскольку получатель этот и есть Маршрутизатор, то он видит в заголовке 2 уровня себя и принимает пакет. Для дальнейшей обработки распаковывает его и смотрит заголовки 3 уровня. И видит, что получателем указан некто 5.6.7.8, то есть не он. Но поскольку Маршрутизатор — маршрутизатор, он не выбрасывает этот пакет (как поступил бы любой другой компьютер-заключенный (за исключением стукачей-снифферов, которые записывают даже данные, предназначенные не им)), а начинает определять, куда же ему это сообщение переотправить.

То есть он тоже лезет в свою таблицу маршрутизации, и смотрит, попадает ли этот адрес в одну из подключенных к нему сетей, или есть ли у него маршрут до подсети, содержащей этот адрес.

Допустим, он находит у себя маршрут, который говорит, что подсеть 5.6.7.0/24 (эта запись обозначает адреса 5.6.7.0-255 и аналогична маске 255.255.255.0) находится на узле 8.9.0.1.

После этого маршрутизатор снова запаковывает пакет, добавляя к нему новые заголовки 2 уровня (заголовки 3 уровня остаются без изменений!).

В итоге в заголовках вторго уровня получается следующее. Отправитель — Маршрутизатор (он сам). Получатель — Маршрутизатор2 (позывной маршрутизатора с адресом 8.9.0.1, который Маршрутизатор получает из своей ARP-таблицы или путем ARP-запроса).

После чего Маршрутизатор передает это сообщение через свой интерфейс (с адресом, допустим, 8.9.0.2), который смотрит в подсеть, содержащую в себе адрес 8.9.0.1 (т.е. не через тот же, через который сообщение было получено).

Допустим, наша искомая сеть 5.6.7.0/24 — подключена к Маршрутизатору2 напрямую. Тогда он определяет MAC получателя по ARP-таблице, пакует данные заголовком 2 уровня, где отправитель — он сам, а получатель — уже позывной реального получателя (Сосиска), и передает.

Пользователь 5.6.7.8 (он же Сосиска), получив пакет, видит заголовок 2 уровня и понимает, что это ему. Распаковывает, видит свой ip-адрес и еще раз убеждается, что это ему. И начинает читать данные.

Обратная отправка будет идти полностью аналогично вышеописанному, за тем исключением, что таблицы маршрутизации будут просматриваться уже в обратном направлении — и не исключено, что обратно пакет пойдет совсем по другому пути (это называется асимметричная маршрутизация).

Данная схема может показаться еще более сложной, чем описанная в предыдущей статье схема с таблицами коммутации. Однако, по сути она содержит в себе циклически повторяющиеся элементы, и за счет этого теоретически может масштабироваться практически бесконечно (увеличивается лишь время доставки пакета).

Широковещательные рассылки, которые так нагружают сеть, присутствуют лишь в рамках одной подсети, потому не являются проблемой даже при значительном росте сети (разве что вы сделаете подсеть 1.0.0.0/8 и попытаетесь подключить всех пользователей в нее напрямую, не разбивая на подсети).

Также важным является следующий аспект (опущенный для простоты в примере выше). Что маршрут может быть не только по умолчанию или вести напрямую на один адрес, но указывать на целые подсети.

То есть, выше мы рассматривали подсеть 1.2.3.0/24. Однако к одному маршрутизатору (номер 1) могут быть подключены, например, подсети 1.2.0.0/24, 1.2.1.0/24, 1.2.2.0/24 ….1.2.255.0/24. И тогда на соседнем маршрутизаторе маршрут, указывающий, какие сети доступны через маршрутизатор 1, будет нужен всего один — 1.2.0.0/16 (а не 256 маршрутов), поскольку эта подсеть включает в себя все вышенаписанные. То есть благодаря подсетям можно осуществлять суммирование маршрутов.

Таким образом, применение подсетей и маршрутизации также позволяет оптимизировать размер адресных таблиц, исключая необходимость хранения всех адресов всех получателей.

На этом описанном выше принципе работы маршрутизации по сути и строится вся работа сети Интернет. К нему добавляются лишь протоколы резервирования, протоколы рассылки карты сетей (т.е. чтобы не вручную прописывать все маршруты, особенно при их изменениях, а чтобы это происходило автоматически) и так далее.

Подробнее об отдельных аспектах этого (например, как компьютер получает ip-адрес, или как он понимает, как попасть на ваш любимый сайт (мы ведь не вводим адреса), а также о вопросах безопасности, возникающих в связи с добавлением 3 уровня, мы поговорим в следующей статье.

Здесь же обратим внимание лишь еще на один момент. Как нетрудно заметить из описания маршрутизации выше, получатель не знает MAC-адрес отправителя. Это общее правило. Это, во-первых, позволяет использовать одинаковые MAC-и для сетевого оборудования, при условии, что оно используется в различных подсетях.

А во-вторых, что для нас более важно, это обеспечивает один из важных аспектов сетевой безопасности, на основе которого уже развиваются остальные.

В отличие от ip-адреса, который является абсолютно искусственным конструктом и может быть любым — MAC-адрес является физической характеристикой оборудования. То есть современное оборудование в большинстве случаев позволяет подменять его. Но если это не было сделано, то, зная MAC (зафиксировав на коммутаторе факт обращения с одного порта на другой отправителя с определенным MAC-ом) и получив доступ к оборудованию (компьютеру) и сверив MAC-адрес — можно (хоть и шатко) пришить это оборудование к делу.

Но, как мы написали выше — получатель (или любой промежуточный маршрутизатор, кроме первого) не знает вашего MAC-а, в отличие от IP. И, следовательно, чтобы его выяснить (для привязки вашего компьютера к делу), он должен проследить ваш IP до первого маршрутизатора (который даст MAC-адрес из своей ARP-таблицы) и точки физического подключения к сети (коммутатора) (он даст порт).

И даже если это будет сделано, для получения информации будет необходимо, чтобы размер лога (журнала) подключений на первом маршрутизаторе и коммутаторе был достаточен (данные не успели перезаписаться), чтобы выяснить порт и MAC. Только при соблюдении этих условий можно будет зафиксировать физический адрес вашего оборудования, для последующей сверки с изъятым. Или же чтобы использовать эту информацию, например, чтобы посмотреть, кто подключался в это время к сети, по камерам.

Тут важно заметить, что, разумеется, одной этой особенности маршрутизации абсолютно недостаточно для того, чтобы считать себя анонимным и защищенным в сети Интернет. ЭТО НЕ ТАК! Но именно дальнейшее развитие принципа инкапсуляции, позволяющего скрывать MAC-адрес от промежуточных устройств, позволяет таким средствами как TOR или VPN обеспечивать анонимность активистам. Но о них мы поговорим отдельно.

Также отметим, что мы, разумеется, рассмотрели далеко не все аспекты коммутации. Пропущены виртуальные частные сети (VLAN), различие между портами доступа и транковыми (на коммутаторах), технологии DTP и еще очень многое. По большому счету, это сделано сознательно — основной целью было обозначить какие-то общие моменты функционирования компьютерных сетей, понимая которые можно оценивать, в первую очередь, именно прикладные аспекты использования сети Интернет как средства связи с точки зрения обеспечения безопасности и анонимности. А также, при желании, использовать этот базис для уже более углубленного и подробного изучения функционирования компьютерных сетей.

Свои статьи я публикую также на сайте,