модуль стекирования что это

Стекирование коммутаторов

Для современного бизнеса необходимы современные инструменты. Поэтому важность ИТ департамента невозможно переоценить. Сетевая структура является основой любого предприятия или объединения людей, занятых одним общим делом. Именно она помогает в реализации комплекса коммуникационных задач, использовании общих ресурсов сети и нуждается в грамотном управлении. От выбора ключевого подхода при организации сетевой структуры будет напрямую зависеть долгосрочная финансовая отдача, эффективность персонала и последующие вложения в поддержание безотказного функционирования системы.

Чем продуманней изначально будет архитектура сети, тем меньше потребуется затрат на поддержание и масштабирование при последующей долгой эксплуатации.

Эталоном де факто при построении сетей любого уровня является оборудование компании Cisco. Функционал, качество и поддержка – вот основные достоинства данного вендора.

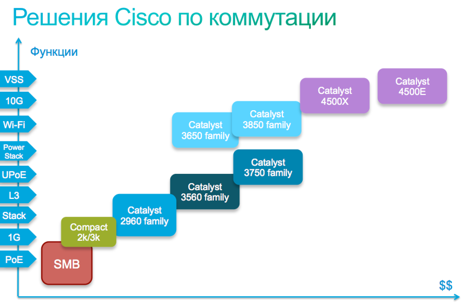

Коммутаторы доступа – это неотъемлемая часть любой сети, будь то небольшой офис из 10 сотрудников или же распределённая корпорация с тысячами работников. Именно коммутаторы объединяют всех пользователей и их оборудование в единую корпоративную сеть. Решения Cisco по коммутации представлены на рисунке ниже:

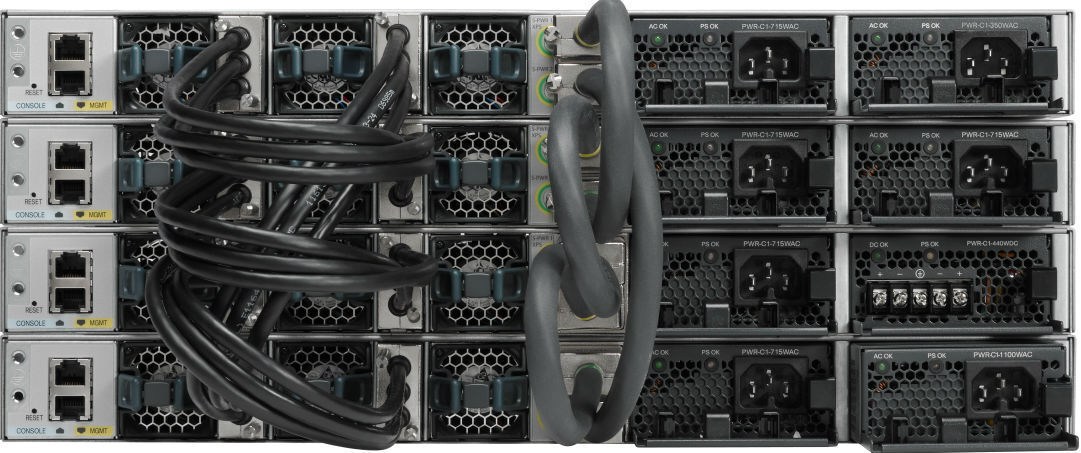

Для увеличения количества портов, удобства управления и мониторинга применяется технология стекирования. Суть в том, что массив коммутаторов превращается с точки зрения администратора в один большой виртуальный коммутатор. С общими таблицами коммутации для устройств 2-го уровня и таблицами маршрутизации для устройств 3-го уровня. Всем устройствам стека, как правило, присваивается единый IP-адрес.

Как видно из Рис.1, существует множество платформ со своими разновидностями реализации технологии стекирования. Перечислим их по возрастанию стоимости поддерживающего оборудования:

Рассмотрим данные технологии подробнее.

Технология FlexStack

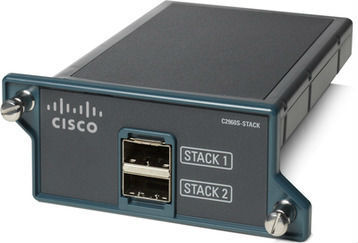

Протокол связи FlexStack работает подобно протоколу Ethernet, обеспечивая передачу пакетов внутри стека согласно таблице коммутации каждого коммутатора либо на порты доступа, либо на порты стекирования.

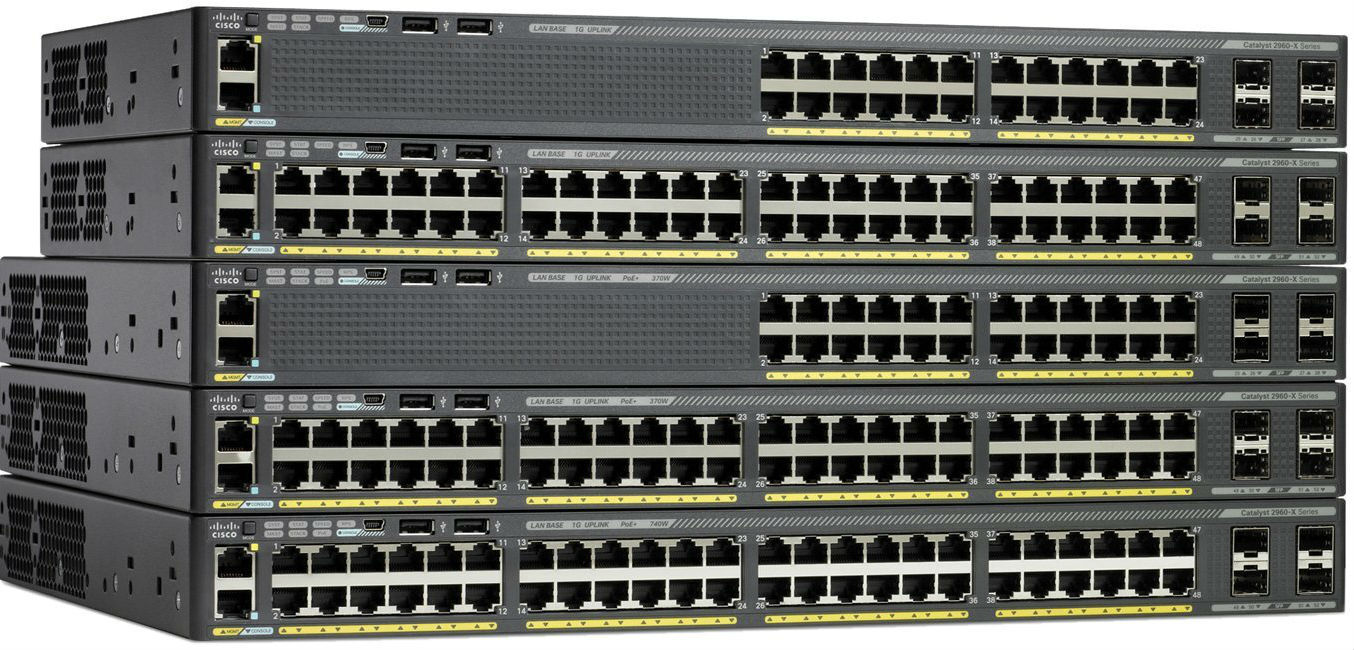

Технология FlexStack Plus

Данная технология является развитием предыдущей. Поддерживается линейкой как 2960X, так и 2960S. Основным отличием является увеличение числа коммутаторов в стеке до 8 шт. и удвоении пропускной способности до 80 Гбит/с. Поддерживается обратная совместимость с FlexStack. Т.е. в одном стеке могут работать как 2960X так и 2960S, но по протоколу FlexStack с его ограничением на коммутатор 40 Гбит/с. Тонкость: коммутаторы 2960XR, стекируемые только между собой по FlexStack Plus.

Технология StackWise

Данная технология поддерживается моделями 3750 и 3750G. Позволяет создать стек из 9 устройств. Для объединения используется специальный кабель. У каждого коммутатора имеется 4 порта под данные кабели. Полный стек состоит из двух колец с пропускной способностью по 16 Гбит/с, что обеспечивает пропускную способность стека на уровне 32 Гбит/с. Реализован алгоритм работы Source Stripped, при котором каждый пакет, приходящий на коммутатор стека, проходит по всему кольцу, даже если точка выхода – тот же самый коммутатор.

Технология StackWise Plus

Данная технология внедрена в коммутаторы серии 3750E и 3750X. Обеспечивает удвоенную пропускную способность по сравнению с StackWise. Составляет 64 Гбит/с. Отличается поддержкой алгоритма Destination Stripped, при котором пакет покидает кольцо, как только достигает точки выхода (порта нужного коммутатора). Данная технология допускает объединение в стек любых моделей 3750. При этом коммутаторы 3750E и 3750X перейдут на технологию StackWise, обеспечивая обратную совместимость и коммутируя пакеты только по своим портам, не отправляя их в стековое кольцо.

Технология StackWise-160

Эта технология способна объединить до 9 коммутаторов линейки 3650. Объединение производится с помощью специального комплекта, поставляющегося отдельно. В него входит модуль стекирования C3650-STACK= и кабель-адаптер STACK-T2-50CM= (50 см, 1 м и 3 м) см. Рис.9. Протокол работы схож со StackWise, однако данная технология стекирования несовместима с другими, обеспечивает обмен данными на скорости до 160 Гбит/с.

Технология StackWise-480

Данная технология реализована в коммутаторах Cisco 3850. Алгоритм аналогичен применяемому в Cisco 3750X (destination stripping). Но обратной совместимости нет. Поддерживается до 9 коммутаторов в стеке. Возможен auto-upgrade образов IOS. Особенность – можно добавлять новые единицы оборудования в стек на “горячую”, т.е. не прерывая функционирование остальных. Максимальная пропускная способность – 480 Гбит/с.

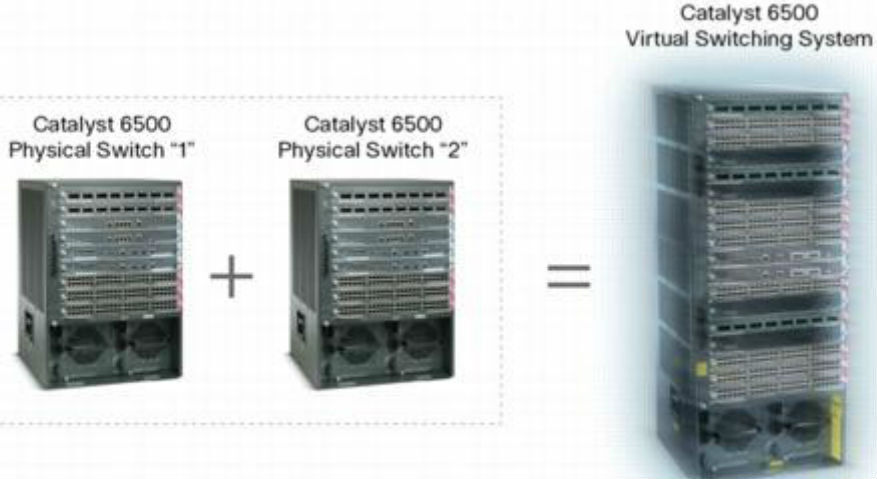

Технология Virtual Switching System (VSS)

Линейки модульных коммутаторов 4500, 6500, 6800 требуют отдельного подхода в организации стека. Это продиктовано областью их применения. Данные коммутаторы могут быть разнесены в пространстве на большие расстояния. Поэтому технология их объединения основывается на Ethernet. Таким образом, используя волоконно-оптическую связь, можно покрыть расстояния до 40 км. По сути, это технология виртуального стекирования (VSS). Позволяет осуществлять управление виртуальным устройством с одного коммутатора (control plane). При этом обработка данных (data plane) и коммутация (switch fabric) – доступна на обоих устройствах. Отказоустойчивость и время аварийной реакции контролируется постоянной репликацией данных управления на обоих коммутаторах стека. Пропускная способность между коммутаторами ограничена полосой канала и типом применяемых оптических модулей. При условии использования 40 Гбит/с модулей, пропускная способность будет до 320 Гбит/с. А при использовании 10 Гбит/с модулей и 8 каналов – до 80 Гбит/с. Общая же пропускная способность всей фермы может быть более 4 Тбит/с. (для линейки 6500).

Для более наглядного представления характеристик и возможностей кластеризации для рассмотренных технологий и серий коммутаторов обратимся к рисунку ниже:

Стоит также упомянуть, что у других производителей имеются похожие технологии, в зависимости от уровня оборудования и его цены. Довольно часто применяется технология стекирования при помощи разъёмов и кабелей HDMI. (Allied Telesys, D-Link и прочие). Данный стандарт позволяет передавать данные на скоростях до 5 Гбит/с и является недорогим в реализации.

Таким образом, в данной статье рассмотрены различные технологии стекирования для линеек коммутаторов Cisco. Приведены основные характеристики и отличительные особенности способов объединения коммутаторов в стек.

MLAG vs. Cтекирования: какой у вас выбор?

Margaret

Объяснение MLAG и стекирования

Однако стекирование обычно происходит на границе, а не в ядре сети. Он позволяет управлять несколькими коммутаторами как единым целым, что может быть достигнуто путем соединения задней панели коммутатора или подключения портов восходящей связи на передней панели. Точно так же предполагается, что стекирование будет происходить между коммутаторами Ethernet в одной и той же линейке продуктов поставщика.

MLAG vs. стекирование: плюсы и минусы

Здесь мы рассмотрим некоторые плюсы и минусы MLAG и стекирования, чтобы помочь вам понять преимущества и ограничения каждой технологии.

Плюсы MLAG

Для MLAG трафик более равномерно распределяется между каждым из коммутаторов за счет использования хэширования с задержкой. И каждый коммутатор независимо способен осуществлять прямой / маршрутный трафик, не переходя на главный коммутатор.

MLAG может просто объединить больше ссылок в сегменты, чтобы увеличить пропускную способность для Севера & Юга, а также Востока & Запада.

MLAG обеспечивает большую стабильность по сравнению со штабелированием, так как имеет две плоскости управления.

MLAG больше подходит для коммутаторов, которые географически разделены. Однако при укладке удаленно разделенных коммутаторов экспоненциальная погрешность увеличивается с расстоянием.

Минусы MLAG

MLAG сложнее настроить.

При использовании MLAG необходимо настраивать / обслуживать каждый коммутатор индивидуально.

Текущий MLAG не поддерживает связующее дерево.

Плюсы стекирования

Стекирование намного проще в настройке и в управлении.

Проще добавить больше портов, добавив в стек дополнительный коммутатор.

Имеет смысл использовать на границе небольших площадок, где службы уровня управления не требуются для полноценного функционирования сети.

Минусы стекирования

Ограничено количеством коммутаторов, которые можно добавить в стек или связать. Невозможно увеличить пропускную способность для стекирования (но можно для связывания).

Единая плоскость контроля и управления.

Больше межкоммутаторной связи, в отличие от ISC для MLAG.

MLAG vs. Стекирование: Какой выбрать?

MLAG полезен для представления различных физических путей к хостам, а также позволяет выполнять обновление программного обеспечения ядра. Это может быть эффективным инструментом для устранения заблокированных ссылок уровня 2 из-за связующего дерева. MLAG может использоваться в различных местах сети для устранения узких мест и обеспечения отказоустойчивости – на конечном уровне он предлагает активные резервные соединения от сервера к коммутаторам. Находясь на spine layer, это значительно повышает масштабируемость уровня 2 без увеличения затрат. Поэтому, если вам нужны резервные соединения уровня 2 и доступ к большим участкам пропускной способности, или вашим серверам приложений требуются многопутевые архитектуры структуры, MLAG будет лучшим решением.

Стекирование отлично подходит для ограниченного пространства, где гибкость превосходит доступность. Как модель с оплатой по мере роста, стекирование коммутаторов привлекательна для пользователей, которым нужна гибкость в их физической сети. Однако расстояние подключения ограничено длиной кабеля для укладки – часто в монтажном шкафу. Поэтому, если у вас небольшой сайт, простота конфигурации которого имеет значение, а распределение пропускной способности между коммутаторами вызывает меньше беспокойства, или ваши коммутаторы находятся в непосредственной близости друг от друга, стекирование может быть вашим выбором.

Преимущества стекирования Juniper

Часть 1. Технология виртуального шасси

Одним из основных преимуществ решений Juniper перед конкурентами являются их возможности стекирования. Вариантов довольно много, начиная от базового Virtual Chassis и заканчивая целым рядом датацентровых технологий.

Часть 1. Virtual Chassis

Рассмотрим возможности и особенности базовой технологии Virtual Chassis, которая позволяет объединить до 10 устройств (в зависимости от модели) EX серии и QFX серии в одно логическое устройство, а также способы ее настройки и мониторинга.

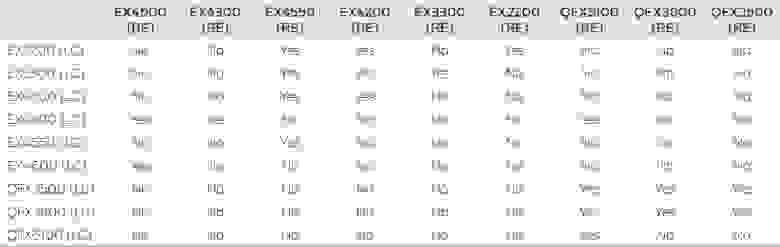

Начнем с того, какие модели поддерживают технологию Virtual Chassis:

• EX2200 Ethernet Switch до 4 устройств

• EX3300 Ethernet Switch до 10 устройств

• EX4200 Ethernet Switch до 10 устройств

• EX4300 Ethernet Switch до 10 устройств

• EX4550 Ethernet Switch до 10 устройств

• EX4600 Ethernet Switch до 10 устройств

• QFX5100 Switch до 10 устройств.

Это те модели, которые на момент написания статьи производятся и доступны для заказа, и, соответственно, могут использоватся в виртуальном шасси.

Технологии Virtual Chassis сочетают масштабируемость и компактный форм-фактор отдельностоящих коммутаторов с высокой доступностью, пропускной способностью и плотностью портов традиционных шасси. Virtual Chassis позволяет обеспечить экономичное развертывание коммутаторов и доступность сети в местах, где стоимость установки шассийных устройств может быть слишком высока, или где физически невозможно поставить шассийные коммутаторы.

Благодаря тому, что несколько устройств управляются как единое целое, Virtual Chassis позволяет использовать такие же возможности по резервированию, как и использование нескольких Routing Engine (RE) в шассийных коммутаторах, включая технологию graceful Routing Engine switchover (GRES).

Для подключения в виртуальное шасси могут применяться специализированные интерфейсы, которые находятся на устройствах EX4500, EX4550 и EX4200, а также медные и оптические порты. Порты, которые используются для подключения в виртуальное шасси, называются Virtual Chassis Ports (VCP). Например, в коммутаторе EX2200-24T-4G 24 10/100/1000Base-T и 4 SFP для подключения в виртуальное шасси можно использовать как SFP, так и медные порты. Это позволяет разнести членов одного виртуального шасси на расстояние до 80 км.

Mixed Virtual Chassis дает возможность использовать в рамках одного виртуального шасси коммутаторы разных серий и даже разных линеек, как показано на рисунке ниже.

Варианты стекирования коммутаторов в Mixed Virtual Chassis

В виртуальном шасси есть разделение по ролям: два коммутатора получают роль RE0 и RE1, а остальные используются в качестве линейных карт.

RE0 выполняет роль мастера, задача которого – управление остальными членами виртуального шасси, и именно он отвечает за создание таблиц маршрутизации и распространение их по линейным картам. На нем также хранятся файлы конфигурации. RE1 – backup, на случай выхода RE0 из строя.

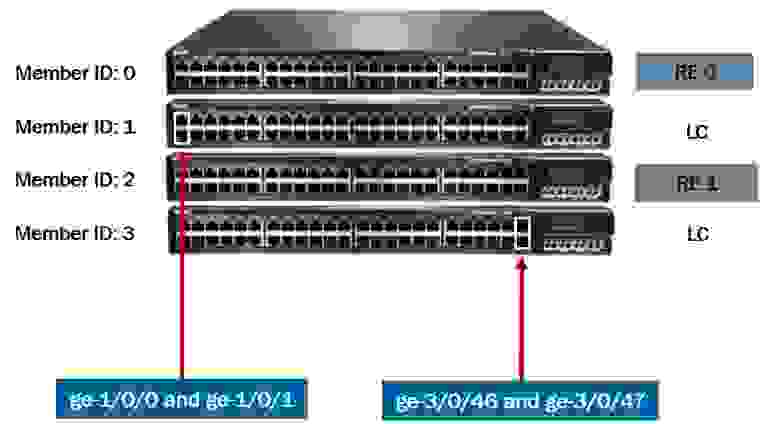

Рассмотрим распределение ролей коммутаторов в виртуальном шасси на примере ниже.

Критерии выбора мастера:

— Коммутатор с наивысшим приоритетом. Приоритет может быть от 1 до 255, по умолчанию он 128 на всех коммутаторах;

— Коммутатор, который был мастером до перезагрузки;

— Коммутатор с наибольшим uptime (разница должна быть больше 1 мин);.

— Коммутатор с наименьшим MAC адресом.

Каждый из членов виртуального шасси получает свой ID от 0 до 9. Настроить данный ID можно вручную с мастера (у которого ID 0) (после перезагрузки номер сохраняется и может служить как номер слота в определении интерфейса).

Из-за того, что ID закрепляется за коммутатором, может возникнуть следующая ситуация: когда один коммутатор выходит из строя и вы его меняете, новый член получает не номер вышедшего из строя коммутатора, а следующий свободный или вовсе не подключается к виртуальному шасси, если все ID уже заняты.

Поэтому, чтобы заменить вышедший из строя коммутатор новым, сперва нужно с мастера снять его ID следующим образом:

user@Switch-1> request virtual-chassis recycle member-id

Или можно это сделать с помощью ID команды:

user@host> request virtual-chassis renumber member-id new-member-id

Единый менеджмент-интерфейс и единая консоль

В рамках виртуального шасси все management-интерфейсы объединяются в один, с единым IP адресом:

user@switch# show interfaces vme

user@Switch-1# run show interfaces terse vme

Interface Admin Link Proto Local Remote

vme.0 up up inet 10.210.14.148/27

То же самое происходит и с консольным портом, в какой бы вы не подключились, вы попадете на RE0.

Совместимость программного обеспечения

Все члены виртуального шасси должны быть с одинаковой версией софта. Когда мы добавляем новый коммутатор в виртуальное шасси, мастер проверяет его версию софта, если софт отличается, то новый коммутатор получит ID, но не станет активным членом виртуального шасси. Для этого нужно обновить на новом коммутаторе программное обеспечение с помощью команды:

request system software add member reboot

Эта команда загружает образ из главного коммутатора через VCPs нового коммутатора, а затем перезагружает его, при этом новый коммутатор может быть не подключен напрямую к главному.

Автоматическое обновление программного обеспечения

С помощью настройки автоматического обновления софта, при подключении каждого нового коммутатора с версией, отличной от мастера, его софт будет автоматически обновляться. set virtual-chassis auto-sw-update package-name

Nonstop Software Upgrade

Технология Nonstop software upgrade (NSSU) позволяет обновлять ПО на всех членах виртуального шасси с минимальными потерями. Для корректной работы данной технологии нужно, чтобы:

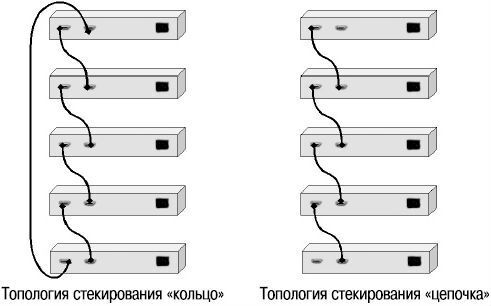

— Все члены виртуального шасси были подключены по топологии «кольцо»;

— Master и backup были смежными;

— Линейные карты были настроены в режиме преконфигурации;

— На всех членах виртуального шасси должна быть одна версия софта;

— Должны быть включены NSR и GRES; Опционально можно активировать NSB командой request system snapshot.

— Скачиваем образ софта. Если используем смешанное виртуальное шасси, то скачиваем оба образа.

— Копируем его на RE0, рекомендовано в папку /var/tmp,

— Из командной строки RE0 запускаем NSSU командой:

request system software nonstop-upgrade /var/tmp/package-name.tgz

или для смешанных виртуальных шасси

request system software nonstop-upgrade set [/var/tmp/package-name.tgz /var/tmp/package-name.tgz]

Рекомендованное расположение коммутаторов Master и Backup

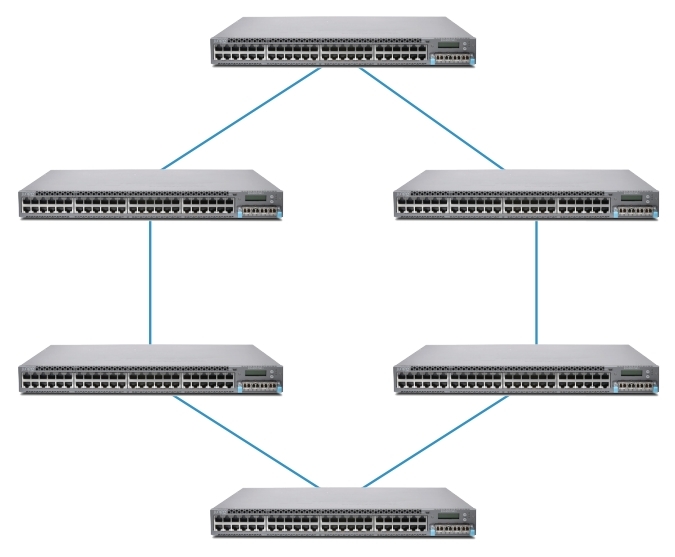

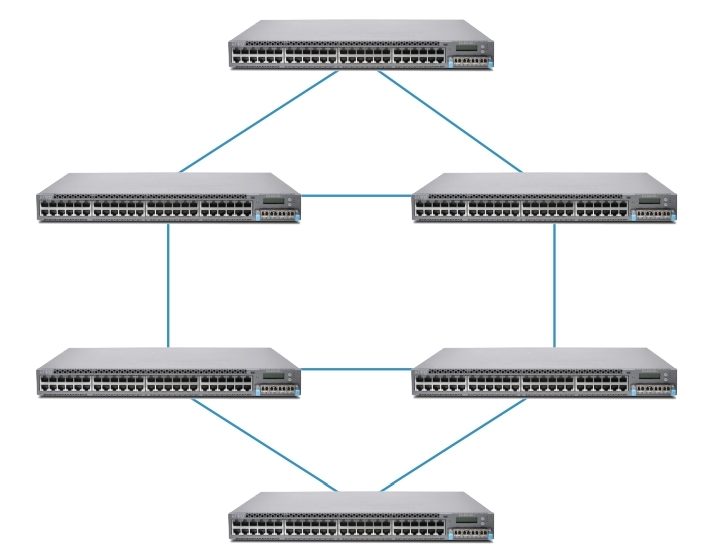

При построении виртуального шасси рекомендуются такие схемы подключения:

Если элементы виртуального шасси разнесены территориально, то стоит использовать схему ниже:

Рекомендованные топологии виртуального шасси

На следующих рисунках показаны топологии виртуального шасси, которые могут быть развернуты на основе конкретных потребностей пользователей. Топология «кольцо» является наиболее часто используемой, но виртуальное шасси также можно развернуть в «Full mesh» топологии или топологии нескольких колец. Топология «кольцо» рекомендуется при развертывании виртуального шасси в смешанном режиме.

Кольцо

Full mesh

Топология нескольких колец

Настройка Virtual Chassis

Настройка виртуального шасси происходит на уровне иерархии [edit virtual-chassis]

user@switch# set?

Possible completions:

+ apply-groups Groups from which to inherit configuration data

+ apply-groups-except Don’t inherit configuration data from these groups

> auto-sw-update Auto software update

> fast-failover Fast failover mechanism

id Virtual Chassis identifier, of type ISO system-id

> mac-persistence-timer How long to retain MAC address when member leaves Virtual Chassis

> member Member of Virtual Chassis configuration

no-split-detection Disable split detection. Only recommended in a 2 member setup

preprovisioned Only accept preprovisioned members

> traceoptions Global tracing options for Virtual Chassis

Чтобы свести к минимуму прерывания трафика во время сценария отказоустойчивости RE, нужно включить graceful Routing Engine switchover.

user@switch# set redundancy graceful-switchover?

Possible completions:

> graceful-switchover Enable graceful switchover on supported hardware

Есть несколько вариантов: динамический и Preprovisioning.

1. Включаем мастер коммутатор и устанавливаем ID 0 и приоритет 255.

2. Подключаем backup коммутатор и устанавливаем ID 0 и приоритет 255.

user@Switch-1# set member mastership-priority

3. При использовании только двух коммутаторов рекомендуется отключить split detection.

[edit virtual-chassis]

user@switch# set no-split-detection

4. Включаем питание на остальных коммутаторах.

5. Если мы используем смешанное виртуальное шасси, то добавляем команду:

user@device> request virtual-chassis mode mixed reboot

6. На каждом индивидуальном коммутаторе указываем порты, которые будут в роли VCPs.

1. Включаем мастер коммутатор (предварительно собираем все серийные номера коммутаторов, которые будут в кластере).

2. Если у нас будет использоваться смешанное виртуальное шасси:

user@device> request virtual-chassis mode mixed reboot

3. Опционально настраиваем IP адрес на менеджмент интерфейсе:

user@switch# set interfaces vme unit 0 family inet address /ip-address/mask/

4. Ставим Preprovisioning mode:

[edit virtual-chassis]

user@switch# set preprovisioned

5. Прописываем роль, ID для каждого члена виртуального шасси

[edit virtual-chassis]

user@switch# set member 0 serial-number BM0208105168 role routing-engine

user@switch# set member 1 serial-number BM0208124111 role line-card

user@switch# set member 2 serial-number BM0208124231 role routing-engine

user@switch# set member 3 serial-number BM0208124333 role line-card

6. При использовании только двух коммутаторов, рекомендуется отключить split detection.

[edit virtual-chassis]

user@switch# set no-split-detection

7. Включаем остальных членов виртуального шасси.

8. Если используем смешанное виртуальное шасси, то вводим на каждом коммутаторе

user@device> request virtual-chassis mode mixed reboot

9. Указываем какие интерфейсы будем использовать в роли VCPs

user@switch> request virtual-chassis vc-port set pic-slot pic-slot-number port port-number local

Например, чтобы использовать встроенные 40G порты на коммутаторе EX4600

user@switch> request virtual-chassis vc-port set pic-slot 2 port 0 local

Где порт 0 – первый 40G встроенный порт.

user@switch> request virtual-chassis vc-port set pic-slot pic-slot-number port port-number local

Мониторинг Virtual chassis

Для мониторинга виртуального шасси используется команда show virtual-chassis с различными ключами:

user@switch> show virtual-chassis?

Possible completions:

Execute this command

active-topology Virtual Chassis active topology

device-topology PFE device topology

fast-failover Fast failover status

login

protocol Show Virtual Chassis protocol information

status Virtual Chassis information

vc-path Show virtual-chassis packet path

vc-port Virtual Chassis port information

| Pipe through a command

Проверка состояния портов виртуального шасси:

show virtual-chassis vc-port

user@Switch-1> show virtual-chassis vc-port

fpc0:

— Interface Type Trunk Status Speed Neighbor

or ID (mbps) ID Interface

PIC / Port

vcp-0 Dedicated 2 Up 32000 1 vcp-0

vcp-1 Dedicated 1 Up 32000 1 vcp-1

fpc1:

— Interface Type Trunk Status Speed Neighbor

or ID (mbps) ID Interface

PIC / Port

vcp-0 Dedicated 2 Up 32000 0 vcp-0

vcp-1 Dedicated 1 Up 32000 0 vcp-1

Проверка информации о состоянии:

show virtual-chassis status

user@Switch-1> show configuration virtual-chassis

preprovisioned;

member 0 <

role routing-engine;

serial-number BM0208105168;

>

member 1 <

role line-card;

serial-number BM0208124231;

>

user@Switch-1> show virtual-chassis status

Preprovisioned Virtual Chassis

Virtual Chassis ID: 8d5c.a77f.8de8

Mastership Neighbor List

Member ID Status Serial No Model priority Role ID Interface

0 (FPC 0) Prsnt BM0208105168 ex4200-24t 129 Master* 1 vcp-0

1 vcp-1

1 (FPC 1) Prsnt BM0208124231 ex4200-24t 0 Linecard 0 vcp-0

0 vcp-1

Вот так кратко мы рассмотрели технологию Virtual chassis, варианты настройки и мониторинга.