модуль тпм что это

В этой статье мы рассмотрим, как включить TMP модуль на вашем компьютере.

Содержание:

Windows 11 получила много интересных нововведений, начиная от дизайна и заканчивая другими удобными функциями. В то же время, чтобы повысить уровень безопасности Windows 11 использует чип TMP 2.0.

Соответственно сразу же после презентации возник вопрос – как проверить наличие TPM и включить его. Несмотря на то, что в интернете все чаще можно встретить информацию, что TPM модуль вовсе не обязателен для использования и можно обойти это требование – какой смысл создавать себе проблемы и рисковать безопасностью конфиденциальных данных, если можно просто включить модуль TPM и сделать все как надо.

Что такое TPM модуль и для чего он используется?

TPM (Trusted Platform Module) – это специальный модуль, который встроен в материнскую плату компьютера и отвечает за криптографическое шифрование персональных данных. Каждый TPM чип имеет уникальный идентификатор, который является ключом шифрования и его нельзя подделать.

Тут может возникнуть вопрос – зачем нужен TPM модуль, если шифровать данные можно при помощи функции BitLocker?

Да, это так, однако в случае использования BitLocker все операции шифрования выполняет центральный процессор, в то время, как при использовании модуля TPM процессор не занят шифрованием и может выполнять другие задачи пользователя.

Помимо прочего, TPM модуль можно использовать в качестве идентификатора пользователя в сети, TPM модуль может служить подтверждением компьютера в разносторонних сервисах, предотвращать несанкционированные изменения конфигурации компьютера, а также защищать компьютер от некоторых видов вирусов, которые запускаются еще до загрузки операционной системы (bootkit и rootkit).

На сегодняшний день последней версией чипа безопасности является TPM 2.0.

Как проверить включен ли TPM модуль на вашем компьютере?

Иногда неопытные пользователи пытаются включить TMP модуль на компьютере, хотя на самом деле он уже включен. Чтобы проверить включен ли TPM модуль в вашем компьютере выполните:

Шаг 1: Щелкните правой кнопкой мышки по «Пуск» и выберите «Диспетчер устройств»

Шаг 2: Посмотрите есть ли в открывшемся окне раздел «Устройства безопасности». Если да – проверьте его содержимое. В нем будет отображаться надпись «Доверенный платформенный модуль». Это означает, что в вашем компьютере присутствует модуль TPM, и он включен.

То есть вам не нужно проводить никаких манипуляций, и вы можете сразу же приступать к обновлению до Windows 11.

Если же раздел «Устройства безопасности» отсутствует – значит либо TPM модуль не активирован, либо его вовсе нет в вашем компьютере.

Как включить TPM модуль в BIOS/UEFI?

Если после проверки оказалось, что TPM модуль выключен – вы можете включить его в настройках BIOS/UEFI. Чтобы это сделать выполните:

Шаг 1: Перезагрузите ваш компьютер.

Шаг 2: Сразу же после включения компьютера нажмите кнопку входа в BIOS. В зависимости от производителя материнской платы это может быть Del, F2, F1 или F12.

Чтобы узнать, какую именно кнопку нужно нажать обратите внимание на подсказку, при включении компьютера.

Шаг 3: После того, как вы зашли в BIOS/UEFI вам нужно найти пункт меню, в котором находятся настройки TPM модуля и включить его. Обычно для этого нужно использовать вкладки «Security» или «Advanced». Вот несколько конфигураций для различных производителей:

Если вашего устройства нет в списке – поищите настройки TPM самостоятельно. Раздел, отвечающий за настройки TPM может также называться TPM, PTT, Intel Platform Trust Technology, чип безопасности или fTPM, однако принцип включения примерно одинаковый у всех производителей.

Как узнать больше сведений об TPM модуле?

Если вы нашли и включили TPM модуль, однако обновиться до Windows 11 все равно не получается – вам нужно проверить какая версия чипа используется в вашем компьютере. Дело в ном, что для перехода на Windows 11 нужен именно TPM 2.0 и если у вас чип предыдущего поколения обновиться не получится.

Для того, чтобы проверить версию TPM модуля выполните:

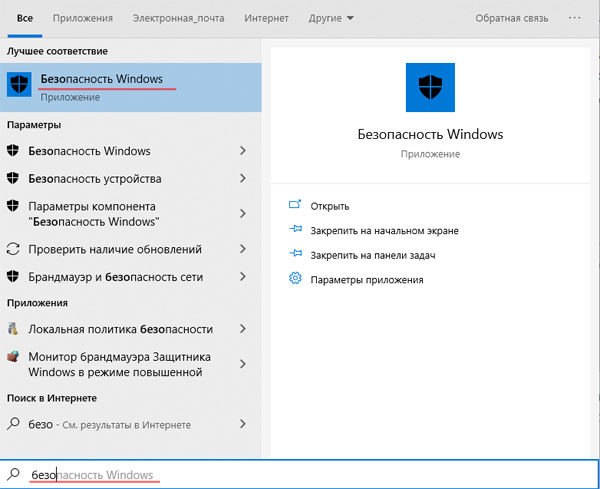

Шаг 1: Откройте меню «Пуск» и нажмите «пробел» на клавиатуре. Перед вами откроется окно поиска (его также можно открыть нажав по иконке лупы, возле иконки «Пуск»).

В открывшемся окне, в поле поиска введите запрос «Безопасность Windows» и щелкните на соответствующем результате.

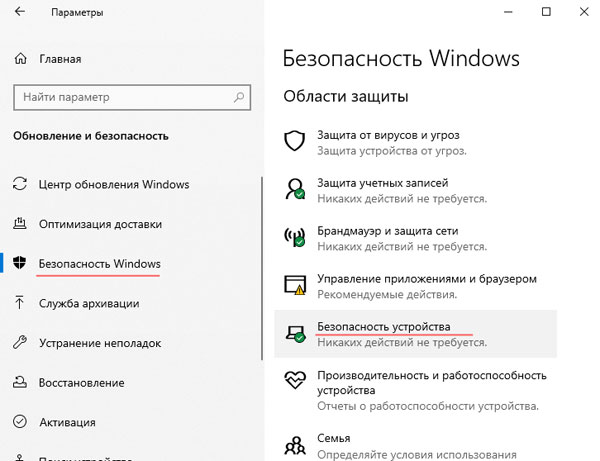

Шаг 2: В правой части открывшегося окна щелкните по «Безопасность устройства»

Перед вами откроется окно отвечающее за безопасность устройства. В поле «Спецификации» вы можете проверить версию TPM модуля, встроенного в ваше устройство. В нашем случае это версия TPM 2.0

Если вы увидели надпись «Стандартная безопасность оборудования не поддерживается» значит модуль TPM отсутствует, или он отключен в настройках BIOS.

Попробуйте его включить используя инструкцию из предыдущего пункта этой статьи.

Что делать если в компьютере нет TPM модуля?

Если в вашем компьютере отсутствует чип TPM, либо используется устаревшая его версия – у вас есть два варианта:

1) Установить чип TPM 2.0 в вашем компьютере. Тут все несколько неоднозначно и обусловлено особенностями именно вашего компьютера. Дело в том, что в настольном компьютере для установки TPM 2.0 используется специальный разъем на материнской плате. То есть вы просто покупаете чип и вставляете его в материнскую плату. Однако в ноутбуках, из-за малых размеров чип TPM впаян в материнскую плату. Соответственно установить его самостоятельно не получится. Даже если в вашем ноутбуке есть соответствующий разъем – вам придется обратится в сервисный центр.

Кроме того, многое зависит от того, когда именно была выпущена ваша материнская плата. Дело в том, что первый чип TPM появился в 2003 году и если ваш компьютер был выпущен раньше – установка модуля TPM не представляется возможной ввиду отсутствия разъёма для его установки. В такой ситуации стоит использовать следующий метод.

2) Отсутствие модуля TPM 2.0 еще не повод отказаться от использования Windows 11. Во-первых, совсем недавно появилась информация, что Microsoft представит специальную версию Windows 11, в которой наличие TPM 2.0 не будет обязательным. Во-вторых, если вы не хотите ждать, вы можете установить Windows 11 на компьютере без TPM 2.0. О том, как это сделать – вы можете прочесть в статье «Как исправить ошибку «Запуск Windows 11 на этом компьютере невозможен»?»

Ну а если вы не хотите проводить лишние манипуляции – тогда придется дождаться официальной версии Windows 11, которая не будет требовать TPM 2.0. Но сколько времени пройдёт до ее выхода пока не известно.

Что делать если были утеряны важные данные?

Часто попытки установить новую операционную систему могут закончится неудачей. Особенно когда речь заходит об обновлении системы на более свежую версию.

Дело в том, что конфигурация у каждого компьютера разная и предугадать как себя поведет та или иная машина физически невозможно. Компания Microsoft предоставляет официальный способ обновления Windows 10 до Windows 11, однако стопроцентной гарантии, что все пройдет успешно никто дать не может. Соответственно, перед тем, как проводить любые манипуляции делайте резервные копии важных файлов.

Если же вы по какой-то причине потеряли важные данные – немедленно воспользуйтесь программой RS Partition Recovery. На сегодняшний день это лучшее средство для восстановления утерянных данных.

RS Partition Recovery не требовательна к ресурсам компьютера, поддерживает ВСЕ современные файловые системы, а сам процесс восстановления данных происходит практически в несколько кликов. Никаких лишних манипуляций.

Помимо прочего, в RS Partition Recovery встроен режим глубокого сканирования, который позволяет восстанавливать файлы, утерянные даже несколько месяцев тому назад.

Чтобы восстановить важные данные выполните несколько простых шагов:

Шаг 1. Установить и запустить программу RS Partition Recovery.

Универсальное решение для восстановления данных

Шаг 2. Выберите носитель или раздел диска, с которого необходимо восстановить данные.

Шаг 3. Выберите тип анализа.

Быстрый анализ стоит использовать, если файлы были удалены недавно. Программа проведет анализ и отобразит данные доступные для восстановления.

Полный анализ позволяет найти утерянные данные после форматирования, перераспределения диска или повреждения файловой структуры(RAW).

Шаг 4. Просмотр и выбор файлов для восстановления.

Шаг 5. Добавление файлов для сохранения в «Список Восстановления» или выбор всего раздела для восстановления.

Стоит отметить, что в качестве места для записи восстановленного файла лучше всего выбрать другой диск или раздел чтобы избежать перезаписи файла.

Что такое TPM и как его использовать в Windows

Во многих компьютерах и ноутбуках сегодня можно встретить дополнительный чип, который называется TPM. В операционной системе он определяется в разделе «Устройства безопасности». Что это за зверь такой и для чего он, собственно, нужен мы и поговорим сегодня.

Расшифрование (decryption) иногда некорректно называют дешифрование (deciphering). Разница между ними в том, что при расшифровании вам известен алгоритм и секретный ключ, которым зашифрованы данные, а при дешифровании – нет.

Рассмотрим эти шаги более подробно.

1 Включение модуля TPM в BIOS компьютера

Для включения модуля зайдите в BIOS и перейдите в раздел, связанный с безопасностью. Хотя BIOS может существенно отличаться на разных компьютерах, как правило, раздел с настройками безопасности называется «Security». В этом разделе должна быть опция, которая называется «Security Chip».

Модуль может находиться в трёх состояниях:

В первом случае он не будет виден в операционной системе, во втором – он будет виден, но система не будет его использовать, а в третьем – чип виден и будет использоваться системой. Установите состояние «активен».

Тут же в настройках можно очистить старые ключи, сгенерированные чипом.

Очистка TPM может пригодиться, если вы, например, захотите продать свой компьютер. Учтите, что стерев ключи, вы не сможете восстановить данные, закодированные этими ключами (если, конечно, вы шифруете свой жёсткий диск).

Теперь сохраните изменения («Save and Exit» или клавиша F10) и перезагрузите компьютер.

После загрузки компьютера откройте диспетчер устройств и убедитесь, что доверенный модуль появился в списке устройств. Он должен находиться в разделе «Устройства безопасности».

2 Инициализация модуля TPM в Windows

В правой части оснастки находится меню действий. Нажмите «Инициализировать TPM…». Если эта возможность не активна, значит, ваш чип уже инициализирован. Если он инициализирован не вами, и вы не знаете пароль владельца, то желательно выполнить сброс и очистку памяти модуля, как описано в предыдущем пункте.

По завершении программа сообщит об успешной инициализации модуля. После завершения инициализации все дальнейшие действия с модулем – отключение, очистка, восстановление данных при сбоях, сброс блокировки – будут возможны только с помощью пароля, который вы только что получили.

Теперь действие инициализации стало неактивным, зато появилась возможность отключить TPM, сменить пароль владельца и сбросить блокировку модуля, если это произошло (модуль блокирует сам себя для предотвращения мошенничества или атаки).

Поделиться

Похожие материалы (по тегу)

Последнее от aave

Другие материалы в этой категории:

12 комментарии

Хочу поделиться своей проблемой по поводу TPM. Недавно система обновилась

KB4565503 (Build 19041.388) для Windows 10 (версия 2004) В тот же день появился

Синий экран смерти, у меня таково раньше никогда не было. Ошибка 0x00000133

И так стало продолжаться каждый день. Нашел такую информацию : ( Драйвер устройства для доверенного платформенного модуля (TPM) обнаружил неустранимую ошибку, связанную с оборудованием TPM, которая не позволяет использовать службы TPM (например, шифрование данных). Обратитесь за помощью к производителю компьютера.) Пришлось в биосе отключить модуль ТРМ, пока все работает четко.

Может кому-то моя информация поможет

Андрей, спасибо большое за информацию! Это действительно интересно. Жаль только, что пришлось полностью отключать модуль TPM и не нашлось другого решения.

Цифровая лицензия виндовс 10 слетит при этом?

Влад! При чём «при этом»?

Зашел в биос, включил ТПМ. Не пришлось никаких паролей создавать. Ничего инициализировать. Но скорее всего из-за того, что у меня включена учетка мелкософт.

Вопрос, чем грозит нажатие справа команды «Отчистить ТПМ»?

Алексей, в чипе TPM могут храниться какие-то ваши пароли и идентификационные данные (например, для входа в Windows). Также если вы зашифровали свои данные или диски с помощью аппаратного шифрования (используя, например, BitLocker), то не сможете восстановить их.

Поэтому прежде чем очищать модуль TPM, необходимо расшифровать все данные, которые были с помощью него зашифрованы. Перед очисткой желательно создать TPM-файл с резервной копией ключей. Это делается в оснастке TPM.

Рекомендуется очищать модуль при продаже компьютера другому владельцу или при неполадках в работе чипа.

Владимир! В таком случае лучше не отключайте модуль TPM и не обращайте на него внимания. Никакие Ваши данные он не может «украсть» или повредить. Вероятно, модуль был активирован производителем ноутбука.

Основы доверенного платформенного модуля

Область применения

В этой статье для ИТ-специалистов описаны компоненты модуля доверенных платформ (TPM 1.2 и TPM 2.0) и рассказывается, как они используются для смягчения атак словарей.

Модуль доверенных платформ (TPM) — это микрочип, предназначенный для предоставления базовых функций, связанных с безопасностью, в первую очередь с ключами шифрования. TPM устанавливается на материнскую доску компьютера и взаимодействует с остальной частью системы с помощью аппаратного автобуса.

Компьютеры, которые включают TPM, могут создавать криптографические ключи и шифровать их, чтобы их можно было расшифровать только с помощью TPM. Этот процесс, часто называемый упаковкой или привязкой ключа, может помочь защитить ключ от раскрытия. Каждый TPM имеет главный ключ упаковки, называемый корневым ключом хранилища, который хранится в самом TPM. Частная часть корневого ключа хранилища или ключа подтверждения, созданного в TPM, никогда не подвергается воздействию любого другого компонента, программного обеспечения, процесса или пользователя.

Можно указать, можно ли перенести ключи шифрования, созданные TPM. Если указать, что они могут быть перенесены, общедоступные и частные части ключа могут быть подвержены другим компонентам, программному обеспечению, процессам или пользователям. Если указать, что ключи шифрования невозможно перенести, частная часть ключа никогда не будет выставлена за пределами TPM.

Компьютеры, которые включают TPM, также могут создавать ключ, который завернут и привязан к определенным измерениям платформы. Этот тип ключа можно разверять только тогда, когда эти измерения платформы имеют те же значения, что и при создания ключа. Этот процесс называется «запечатывая ключ к TPM». Расшифровка ключа называется unsealing. TPM также может запечатать и размыть данные, которые создаются за пределами TPM. С помощью этого закрытого ключа и программного обеспечения, например шифрования диска BitLocker, можно заблокировать данные до тех пор, пока не будут выполнены определенные условия оборудования или программного обеспечения.

С помощью TPM частные части ключевых пар хранятся отдельно от памяти, контролируемой операционной системой. Ключи могут быть запечатаны в TPM, а некоторые гарантии состояния системы (гарантии, определяя надежность системы) могут быть сделаны до того, как ключи будут отмыты и выпущены для использования. TPM использует собственные внутренние схемы прошивки и логики для обработки инструкций. Таким образом, она не зависит от операционной системы и не подвержена уязвимостям, которые могут существовать в операционной системе или программном обеспечении приложений.

Сведения о том, какие версии Windows поддерживают версии TPM, см. в обзоре технологии Trusted Platform Module. Функции, доступные в версиях, определяются в спецификациях группой надежных вычислений (TCG). Дополнительные сведения см. на странице Доверенный модуль платформы на веб-сайте Группы доверенных вычислений: Модуль доверенных платформ.

В следующих разделах представлен обзор технологий, поддерживаюных TPM:

В следующем разделе описаны службы TPM, которые можно управлять централизованно с помощью параметров групповой политики: TPM Group Policy Параметры.

Измеренная загрузка с поддержкой для проверки

Функция Measured Boot предоставляет программное обеспечение для антивирусных программ с доверенным журналом (устойчивым к подмене и фальсификации) всех компонентов загрузки. Программное обеспечение antimalware может использовать журнал, чтобы определить, являются ли компоненты, которые использовались до этого, надежными и зараженными вредоносными программами. Он также может отправлять журналы измеренной загрузки на удаленный сервер для оценки. Удаленный сервер может при необходимости начать действия по исправлению, взаимодействуя с программным обеспечением на клиенте или с помощью вне диапазона механизмов.

Виртуальная смарт-карта на основе TPM

Виртуальная смарт-карта эмулирует функциональность традиционных смарт-карт. Виртуальные смарт-карты используют чип TPM, доступный на компьютерах организации, а не отдельную физическую смарт-карту и читатель. Это значительно снижает затраты на управление и развертывание смарт-карт на предприятии. Для конечных пользователей виртуальная смарт-карта всегда доступна на компьютере. Если пользователю необходимо использовать несколько компьютеров, для каждого компьютера пользователю должна быть выдана виртуальная смарт-карта. Компьютер, который является общим для нескольких пользователей, может принимать несколько виртуальных смарт-карт, по одному для каждого пользователя.

Хранилище сертификатов на основе TPM

TPM защищает сертификаты и ключи RSA. Поставщик ключей TPM (KSP) обеспечивает простое и удобное использование TPM как способ жесткой защиты частных ключей. TPM KSP создает ключи при регистрации организации на сертификаты. KSP управляется шаблонами в пользовательском интерфейсе. TPM также защищает сертификаты, импортируемые из внешнего источника. Сертификаты на основе TPM являются стандартными сертификатами. Сертификат никогда не может оставить TPM, из которого создаются ключи. Теперь TPM можно использовать для крипто-операций с помощью API криптографии: Следующее поколение (CNG). Дополнительные сведения см. в API криптографии.

Комлеты TPM

Вы можете управлять TPM с помощью Windows PowerShell. Подробные сведения см. в материале TPM Cmdlets in Windows PowerShell.

Интерфейс физического присутствия

Для TPM 1.2 спецификации TCG для TPMs требуют физического присутствия (обычно при нажатии клавиши) для включаемой TPM, ее отключения или очистки. Эти действия обычно не могут быть автоматизированы с помощью скриптов или других средств автоматизации, если только отдельный OEM не поставляет их.

Состояния tPM 1.2 и инициализация

TPM 1.2 имеет несколько возможных штатов. Windows автоматически инициализирует TPM, что приводит его в состояние включено, активировано и принадлежит.

Клавиши одобрения

Надежное приложение может использовать TPM только в том случае, если TPM содержит ключ подтверждения, который является ключевой парой RSA. Частная половина пары ключей находится внутри TPM и никогда не раскрывается и не доступна за пределами TPM.

Заверение ключа

Аттестация ключа TPM позволяет органу сертификации проверять, что частный ключ защищен TPM и что TPM является тем, который доверяет органу сертификации. Проверенные ключи подтверждения используются для привязки удостоверения пользователя к устройству. Сертификат пользователя с заверенным ключом TPM обеспечивает более высокую гарантию безопасности, которая обеспечивается неэкспортируемостью, антиударом и изолированностью ключей, предоставляемых TPM.

Anti-hammering

Когда TPM обрабатывает команду, она делает это в защищенной среде, например, выделенном микроконтроллере на дискретном чипе или в специальном аппаратном режиме на основном процессоре. TPM используется для создания криптографического ключа, который не раскрывается за пределами TPM. Он используется в TPM после получения правильного значения авторизации.

TPMs имеют защиту от молотка, которая предназначена для предотвращения атак грубой силы или более сложных атак словаря, которые пытаются определить значения авторизации для использования ключа. Основной подход заключается в том, чтобы TPM разрешала только ограниченное число сбоев авторизации, прежде чем она предотвратит дополнительные попытки использования ключей и замков. Предоставление подсчета отказов для отдельных ключей не является технически практическим, поэтому TPMs имеют глобальную блокировку, когда возникает слишком много сбоев авторизации.

Так как многие сущности могут использовать TPM, один успех авторизации не может сбросить защиту от молотка TPM. Это предотвращает создание злоумышленником ключа с известным значением авторизации, а затем его использование для сброса защиты TPM. TPMs предназначены для того, чтобы забыть о сбоях авторизации через некоторое время, чтобы TPM не вводит состояние блокировки без необходимости. Пароль владельца TPM можно использовать для сброса логики блокировки TPM.

TPM 2.0 для борьбы с молотком

TPM 2.0 имеет четко определенное поведение для борьбы с молотком. Это в отличие от TPM 1.2, для которого защита от молотка была реализована производителем, и логика сильно различалась по всей отрасли.

Для систем с TPM 2.0 TPM настраивается Windows для блокировки после 32 сбоев авторизации и для того, чтобы каждые два часа забыть об одном сбое авторизации. Это означает, что пользователь может быстро попытаться использовать ключ с неправильным значением авторизации 32 раза. Для каждой из 32 попыток TPM записи, если значение авторизации было правильным или нет. Это непреднамеренно вызывает ввод TPM заблокированного состояния после 32 неудачных попыток.

Попытки использовать ключ со значением авторизации в течение следующих двух часов не возвращают успеха или сбоя; вместо ответа указывается, что TPM заблокирован. После двух часов один сбой авторизации забыт, а число сбоев авторизации, запоминаемого TPM, снижается до 31, поэтому TPM покидает заблокированный режим и возвращается к нормальной работе. При правильном значении авторизации ключи можно использовать в обычном режиме, если в течение следующих двух часов не произойдет сбоев авторизации. Если в течение 64 часов не было сбоев авторизации, TPM не запоминает сбоев авторизации, и 32 неудачных попытки могут повториться.

Windows 8 сертификации не требуется, чтобы системы TPM 2.0 забывали о сбоях авторизации при полном отключении системы или при сбое работы системы. Windows требуется, чтобы сбои авторизации забывались, когда система работает нормально, в режиме сна или в состояниях с низкой мощностью, кроме отключения. Если система Windows TPM 2.0 заблокирована, TPM оставляет режим блокировки, если система остается на два часа.

Защита от молотка для TPM 2.0 может быть немедленно сброшена, отправив команду блокировки сброса в TPM и предоставив пароль владельца TPM. По умолчанию Windows автоматически содержит TPM 2.0 и сохраняет пароль владельца TPM для использования системным администратором.

В некоторых корпоративных ситуациях значение авторизации владельца TPM настраивается на централизованное хранение в Active Directory и не хранится в локальной системе. Администратор может запустить MMC TPM и сбросить время блокировки TPM. Если пароль владельца TPM хранится локально, он используется для сброса времени блокировки. Если пароль владельца TPM не доступен в локальной системе, администратор должен предоставить его. Если администратор пытается сбросить состояние блокировки TPM с неправильным паролем владельца TPM, TPM не разрешает еще одну попытку сбросить состояние блокировки в течение 24 часов.

TPM 2.0 позволяет создавать некоторые ключи без значения авторизации, связанного с ними. Эти ключи можно использовать при блокировке TPM. Например, BitLocker с конфигурацией только для TPM по умолчанию может использовать ключ в TPM для запуска Windows даже при блокировке TPM.

Обоснование по умолчанию

Изначально BitLocker разрешает пин-код от 4 до 20 символов. Windows Hello имеет собственный ПИН-код для logon, который может быть от 4 до 127 символов. И BitLocker, и Windows Hello используют TPM для предотвращения атак грубой силы ПИН-кода.

TPM можно настроить для использования параметров предотвращения атак Dictionary (пороговое значение блокировки и продолжительность блокировки) для управления количеством попыток неудачных авторизации до блокировки TPM и времени, необходимого для того, чтобы сделать еще одну попытку.

Параметры предотвращения атак Dictionary предоставляют способ сбалансировать потребности в безопасности с возможностью использования. Например, когда BitLocker используется с конфигурацией TPM + PIN, со временем количество пин-кодов ограничено. TPM 2.0 в этом примере можно настроить, чтобы разрешить сразу 32 пин-кода, а затем только одно предположение каждые два часа. Это максимум 4415 догадки в год. Если ПИН-код составляет 4 цифры, все возможные комбинации ПИН-кода 9999 можно будет использовать в течение чуть более двух лет.

Для увеличения длины ПИН-кода злоумышленнику требуется большее количество догадок. В этом случае продолжительность блокировки между каждой догадкой может быть сокращена, чтобы законные пользователи могли повторить неудачную попытку раньше, сохраняя при этом аналогичный уровень защиты.

Начиная с Windows 10 версии 1703 минимальная длина ПИН-кода BitLocker была увеличена до 6 символов, чтобы лучше увязываться с другими функциями Windows, которые используют TPM 2.0, включая Windows Hello. Чтобы помочь организациям с переходом в Windows 10 версии 1703 с установленным накопительным обновлением в октябре 2017 г., Windows 10 версии 1709 и выше, а также Windows 11, длина ПИН-кода BitLocker по умолчанию составляет 6 символов, но ее можно уменьшить до 4 символов. Если минимальная длина ПИН-кода будет уменьшена с шести символов по умолчанию, период блокировки TPM 2.0 будет продлен.

Смарт-карты на основе TPM

Интеллектуальная Windows на основе TPM, которая является виртуальной смарт-картой, может быть настроена, чтобы разрешить вход в систему. В отличие от физических смарт-карт, процесс регистрации использует ключ на основе TPM со значением авторизации. В следующем списке показаны преимущества виртуальных смарт-карт:

Физические смарт-карты могут применять блокировку только для пин-кода физической смарт-карты, и они могут сбросить блокировку после правильного пин-кода. С помощью виртуальной смарт-карты защита от молотка TPM не сбрасывается после успешной проверки подлинности. Допустимые количества сбоев авторизации перед блокировкой TPM включают в себя множество факторов.

Производители оборудования и разработчики программного обеспечения могут использовать функции безопасности TPM для удовлетворения их требований.

Целью выбора 32 сбоев в качестве порога блокировки является то, что пользователи редко блокирует TPM (даже при обучении вводить новые пароли или при частой блокировке и разблокировать компьютеры). Если пользователи заблокировать TPM, они должны подождать два часа или использовать другие учетные данные для входа, например имя пользователя и пароль.