маршрутизатор запускает общие сетевые службы что делать

Маршрутизатор запускает общие сетевые службы что делать

Дорогие пользователи! У нас появился новый форум на платформе tp-link.community (Сообщество)

Форум доступен по ссылке https://community.tp-link.com/ru

Просим Вас отнестись с пониманием к новому форуму, он находится в стадии доработки и в скором времени будет полностью завершен.

Если при регистрации в Сообществе Вы укажете адрес электронный почты, который используете на данном форуме, то Ваши данные будут перенесены на форум Сообщества автоматически.

Также, если на форуме Сообщества Ваш никнейм будет занят, то Вам предложат сменить его или оставить, но с приставкой «_RU».

Убедительная просьба не дублировать темы на старом/новом форуме.

антивирус Eset и служба telnet

антивирус Eset и служба telnet

Сообщение AlexAB » 13 фев 2020, 14:48

Название темы : антивирус Eset и служба telnet

Аппаратная версия устройства : 1

Версия встроенного ПО : 160314 rel.08192

Провайдер : Ростелеком

VPI, VCI по договору с провайдером : vpi 0, vci 35

Описание проблемы : Здравствуйте,

искал по существующим темам этого маршрутизатора TD-W8961N, нет подобных вопросов в обсуждении.

1. антивирус Eset, при проверке wi-fi сети ругается на то, что открыт порт и запущена служба telnet, которой могут воспользоваться «злоумышленники». Вопрос, как предотвратить доступ к запуску telnet, для чего она в этом маршрутизаторе.

3. Третий вопрос, есть ли описание всех настроек для TD-W8961N (D)?, тот файл, что предлагают скачать с оф.сайта, не дает описания всех возможных настроек которые перечислены в самом роутере?

Заранее благодарю за помощь,

Re: антивирус Eset и служба telnet

Сообщение Goodwin » 13 фев 2020, 19:36

10 настроек маршрутизатора, которые следует сразу изменить

Ваш беспроводной маршрутизатор имеет множество полезных параметров, которые вы можете настроить. Они практически скрыты – многие пользователи даже не знают, что эти функции существуют, если не пробовали копаться в конфигурации маршрутизатора. Но о них стоит знать.

Имейте в виду, что разные маршрутизаторы имеют разные варианты настроек. Возможно, у вас даже не будет всех параметров, перечисленных здесь. Параметры также могут находиться в других местах под другими названиями.

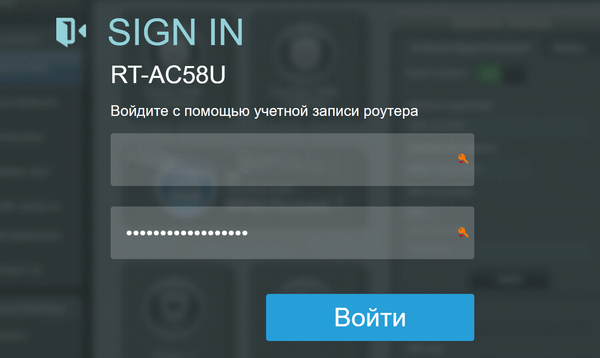

Доступ к веб-интерфейсу маршрутизатора

Подавляющее большинство маршрутизаторов имеют веб-страницы конфигурации, доступ к которым вы можете получить через веб-браузер, если находитесь в той же локальной сети, что и маршрутизатор.

Чтобы получить доступ к веб-интерфейсу вашего маршрутизатора, сначала вам нужно найти локальный IP-адрес вашего маршрутизатора. В общем, вы можете просто открыть настройки своего сетевого подключения и поискать запись «шлюз по умолчанию», «шлюз» или «роутер».

Проверьте руководство вашего маршрутизатора или выполните поиск в интернете по номеру модели и «пароль по умолчанию». Если вы ранее изменили пароль и не можете его запомнить, вы можете сбросить пароль своего маршрутизатора.

После входа в систему вы можете просматривать веб-страницу администрирования вашего маршрутизатора и настраивать его параметры.

Проверьте, кто подключен к сети

Вероятно, ваш маршрутизатор предоставляет возможность узнать, кто подключен к вашей беспроводной сети. Обычно этот параметр можно найти на общей странице состояния или в разделе беспроводной связи, и функция будет называться как «список клиентов», «подключенные устройства» или аналогично.

Если вы дадите имена устройствам и значимым компьютерам, это поможет вам убедиться, что подключены только одобренные устройства.

На страницах администрирования маршрутизатора также отображается другая информация о подключении к интернету, включая внешний IP-адрес (тот, который видит интернет), параметры беспроводной безопасности и т.д.

Беспроводной канал

Вы можете изменить различные параметры беспроводной сети в веб-интерфейсе вашего маршрутизатора, включая его беспроводной канал. Изменение беспроводного канала вашего маршрутизатора может ускорить работу вашего Wi-Fi. Если многие другие беспроводные сети в вашей области используют один и тот же беспроводной канал, помехи приведут к более медленному соединению.

Прежде чем менять свой беспроводной канал, используйте что-то вроде Wi-Fi Analyzer для Android или утилиту inSSIDer для Windows. Они сканируют сети в локальной области и находят лучший беспроводной канал с наименьшими помехами.

Расширение существующей сети

Если вам необходимо создать беспроводную сеть, охватывающую большую область, одного маршрутизатора может быть недостаточно. Кроме того, что вы можете использовать инструменты, предназначенные для расширения диапазона или сетей, – вы также можете использовать несколько беспроводных маршрутизаторов, если вам нужны дополнительные функции. Но вы должны будете создать отдельные беспроводные сети для каждого маршрутизатора. Это позволит вам создать одну большую сеть Wi-Fi из разных маршрутизаторов.

Включите QoS

Многие маршрутизаторы содержат функции качества обслуживания или QoS. Она определяет приоритет трафика, чтобы дать вам лучший опыт.

Например, QoS может снизить пропускную способность сети, доступную для передачи BitTorrent и приоритизировать веб-страницы, не позволяя вашим передачам BitTorrent замедлять просмотр веб-страниц. Это особенно полезно, если у вас есть сеть с несколькими людьми, и вы хотите предотвратить замедление работы из одного пользователя.

Функции QoS часто довольно конфигурируемы, поэтому вы даже можете уделить приоритетное внимание сетевым соединениям одного компьютера над другими.

Динамический DNS

Если на вашем компьютере размещен какой-то сервер, вам нужно будет подключиться к этому компьютеру через интернет. Однако, многие интернет-провайдеры назначают динамические IP-адреса, которые меняются регулярно.

Функция «Динамический DNS» позволяет присвоить компьютеру специальный адрес, например, mycomputer.service.com. Всякий раз, когда изменяется внешний IP-адрес, ваш маршрутизатор будет регистрироваться в службе динамического DNS и обновлять IP-адрес, связанный с вашим mycomputer.service.com, поэтому вы всегда сможете подключиться к своему компьютеру.

Обычно маршрутизаторы имеют динамические DNS или DDNS-страницы, где эта функция может быть настроена. Вам нужно будет создать учетную запись с поддерживаемой службой и выбрать имя хоста.

Port Forwarding, Port Triggering, DMZ & UPnP

Из-за того, как работает преобразование сетевых адресов (NAT), маршрутизаторы блокируют входящий трафик по умолчанию. Если вы хотите настроить компьютер в качестве сервера или использовать другие службы, для которых требуются входящие подключения, такие как передача файлов однорангового доступа или некоторые формы VoIP, вам могут понадобиться эти входящие соединения.

Маршрутизаторы предоставляют множество способов для этого. Вы можете перенаправить порты, чтобы входящие соединения на этих портах всегда отправлялись на определенный компьютер. Вы можете настроить запуск порта, поэтому переадресация портов будет автоматически включаться всякий раз, когда программа открывает соединение на определенном порту. Вы можете использовать демилитаризованную зону (DMZ) для автоматической отправки всех входящих соединений в вашей сети на один компьютер. UPnP также обычно включен по умолчанию. UPnP позволяет программам пересылать свои собственные порты по требованию, хотя это не очень безопасно.

Если вы настраиваете переадресацию портов или DMZ, вам также следует рассмотреть возможность назначения статического IP-адреса, чтобы IP-адрес внутреннего компьютера не изменялся и не нарушал правил перенаправления портов. Все эти параметры и многое другое доступны в веб-интерфейсе вашего маршрутизатора.

Настройка сетевого DNS-сервера

Вы можете изменить DNS-сервер для всей сети на маршрутизаторе. Это позволяет включать родительские элементы управления для каждого устройства в вашей сети или просто использовать более быстрый DNS-сервер. Существует много причин, по которым вы можете использовать сторонний DNS-сервер.

Родительский контроль, блокировка сайта и планирование доступа

Маршрутизаторы часто содержат функции родительского контроля, позволяющие блокировать определенные типы трафика или определенные веб-сайты. Вы также можете контролировать время, когда доступен интернет, чтобы не позволять детям пользоваться интернетом в 3 часа ночи.

На некоторых маршрутизаторах вы даже можете настроить это для каждого компьютера, ограничивая только определенные компьютеры.

Даже если ваш маршрутизатор не содержит родительский контроль, вы все равно можете настроить родительский контроль, изменив DNS-сервер на OpenDNS, как указано выше.

Перезагрузите маршрутизатор

Иногда перезагрузка маршрутизатора может помочь устранить проблемы с сетью. Вы можете сделать это, отключив маршрутизатор или нажав кнопку на нём, но маршрутизатор может находиться в труднодоступном месте.

Обычно вы найдете удобную кнопку для перезагрузки вашего маршрутизатора где-то на странице конфигурации, чтобы перезагрузить маршрутизатор, даже не вставая с места.

Прошивка сторонних маршрутизаторов

Если вы хотите получить больше от своего маршрутизатора, вы можете установить различные прошивки сторонних маршрутизаторов. Вам понадобится маршрутизатор, поддерживающий эти прошивки, поэтому это подходит не для всех. Фактически, если вы действительно хотите использовать эти прошивки маршрутизатора, вы должны учитывать это при покупке маршрутизатора и обеспечении его совместимости.

Популярные прошивки маршрутизатора включают DD-WRT, Tomato и OpenWRT. Все эти прошивки предоставляют дополнительные опции, которые вы не получите на своём маршрутизаторе. OpenWRT, в частности, представляет собой полный встроенный дистрибутив Linux с диспетчером пакетов, позволяющий вам получить доступ к оболочке Linux и установить программное обеспечение на вашем маршрутизаторе, эффективно позволяя использовать его как всегда работающий сервер с низким энергопотреблением.

Мы не рассмотрели всё, что вы можете сделать на веб-странице администрирования маршрутизатора. Не стесняйтесь просматривать веб-интерфейс вашего маршрутизатора и просматривать все параметры, которые вы можете настроить. Вы также можете обратиться к руководству вашего маршрутизатора за информацией, относящейся к вашей модели маршрутизатора.

Новый подход к анализу безопасности маршрутизаторов Cisco

Содержание статьи

Сегодня маршрутизаторы производства Cisco Systems лежат в основе всемирной паутины. Они достаточно часто встречаются в ходе проведения работ по тестированию на проникновение, причем с привилегированным доступом level 15, что позволяет использовать их для дальнейшего развития атак на корпоративные сети и платежные системы. Да, слабые места в Cisco IOS присутствуют, как и в любом другом ПО, но лишь немногие специалисты умеют пользоваться недостатками самого IOS, используя Remote Buffer Overflow.

«Кис-кис-кис», или как обнаружить кошку в Сети

Для начала проанализируем общее состояние дел с безопасностью Cisco IOS. Сканеры уязвимостей делают большую работу по выявлению устаревших версий IOS. Это хорошо работает для определения, пропатчено устройство или нет, но нисколько не помогает тестировщику, который не имеет за плечами большого опыта исследований Cisco IOS. За редкими исключениями, остается небольшое количество служб, которые обычно используются во внутрикорпоративной сети компании, и доступ к ним из общей Сети, как правило, запрещен. Например, это могут быть SNMP, Telnet, SSH, HTTP и HTTPS. Но на практике найти кошку в мутной воде всемирной паутины с открытыми портами во внешний мир на сегодняшний день достаточно легко. Ты также можешь найти запущенную службу Finger, обеспечивающую взаимодействие служб мультимедиа протоколов, таких как SIP и H.323, но для получения удаленного доступа к маршрутизатору следует тестировать преимущественно первые пять служб.

Первая служба, которую я хочу обсудить, это SNMP. Как ни странно, SNMP часто оставляют без присмотра на большом числе маршрутизаторов. Причиной этого может быть общее непонимание того, чем SNMP является на самом деле. Simple Network Management Protocol предоставляет широкий спектр информации в большом наборе систем в стандартном формате. Независимо от того, кто производитель вашего коммутатора или маршрутизатора, почти любой клиент SNMP-мониторинга программного обеспечения будет работать с этим устройством, при условии, что SNMP включен и настроен.

Многие сетевые администраторы не понимают, что SNMP предоставляет слишком широкий спектр информации о работающем устройстве, а записи сообществ SNMP могут быть использованы для получения полного контроля над этим устройством. В случае с Cisco IOS записываемые сообщества SNMP могут быть использованы для выгрузки или загрузки и запуска альтернативной конфигурации устройства, либо изменения его текущей конфигурации.

Маршрутизатор с включенной службой Telnet и с тривиальным паролем может быть угнан почти мгновенно через записи сообщества SNMP. Я обычно ищу кошки при помощи SNMP и старого доброго сканера nmap. Да-да, именно с помощью него Тринити взломала во второй серии Матрицы сеть электростанции, и именно его так любят использовать в АНБ. В дистрибутив nmap включены два интересных сценария для работы с SNMP — это SNMP-sysdescr.nse и snmp-brute.nse.

Для удобства использования я немного изменил первый таким образом, чтобы полученный отклик с описанием устройства сразу сохранялся в файле ip_with_snmp.txt. Сам сценарий, конечно же, ищи на нашем DVD. Итак, а что же мы будем сканировать? Например, можно просканировать своего провайдера, предварительно узнав все принадлежащие ему IP-префиксы, просто зайдя по адресу bgp.he.net и скопировав все циферки из раздела Prefixes v4 в файл my_telecom.txt. Командная строка для запуска nmap будет выглядеть следующим образом:

Все эти опции заметно убыстряют процесс предварительного сканирования. Итак, в результате мы получим что-то вроде этого:

172.154.10.34 Cisco IOS Software, c7600rsp72043_rp Software (c7600rsp72043_rp-ADVIPSERVICESK9-M), Version 12.2(33)SRD2, RELEASE SOFTWARE (fc2)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2009 by Cisco Systems, Inc.

Compiled Wed 20-May-09 2 System uptime: 117 days, 7:11:43.12 (1013470312 timeticks)

Киска лакает молоко

И спрашивается, что нам с этой байдой делать дальше? А вот что — натравливаем на найденную киску Metasploit. В принципе, есть два варианта использования: можно пользоваться Metasploit Framework, а можно использовать автоматический анализатор Metasploit Pro. Для старых версий операционной системы Cisco IOS известно несколько уязвимостей HTTP. Две из них, о которых сейчас пойдет речь, относятся к уязвимостям типа «Обход аутентификации». Первая уязвимость CVE-20000945 относится к отсутствию проверки подлинности в Interface Manager Cisco IOS устройств. Этот баг позволяет не прошедшим проверку подлинности получить привилегированный доступ к устройству с Cisco IOS через веб-интерфейс.

Вторая уязвимость CVE-02001-0537 позволяет обойти проверку подлинности, указав уровень проверки подлинности выше, чем «15» в запросе HTTP. Это также предоставляет привилегированный доступ к устройству через веб-интерфейс. С открытым исходным кодом Metasploit Framework в настоящее время обеспечивает оба модуля для эксплуатации этих уязвимостей:

Metasploit Express и Metasploit Pro автоматически распознают Cisco IOS HTTP-службу во время сканирования. Проверь эти два недостатка и используй их для получения доступа к рабочей конфигурации устройства.

В дополнение к этим двум известным уязвимостям, пароли устройства также могут быть найдены путем перебора с использованием службы HTTP. Протокол HTTP является довольно быстрым по подбору пароля по сравнению с медленными терминальными службами Telnet и SSH. Metasploit Express и Metasploit Pro автоматически скопируют рабочую конфигурацию устройства после успешного подбора пароля к службе HTTP устройства Cisco IOS. Metasploit Pro и Metasploit Framework (равно как и сканер nmap в комплекте со сценарием snmpbrute.nse) включают в себя модуль SNMP brute force tool, написанный в качестве вспомогательного модуля, который может использовать словарь общих паролей для идентификации действительных сообществ маршрутизатора и определяет, являются ли они только для чтения, или для чтения и записи. В дополнение к основному модулю подбора пароля к SNMP, Metasploit теперь содержит модуль, который использует сообщества SNMP, доступные для записи, выгрузки/загрузки и запуска альтернативной конфигурации устройства. Вот на этом и остановимся подробнее. Запускаем наш любимый Metasploit Framework:

msf > msfrpcd –S –U msf –P 123

Сначала находим с помощью SNMP Community Scanner имя readwrite сообщества. Далее для выгрузки конфигурации из горячей киски выбираем конфиг. Далее настраиваем TFTP-сервер. Никакого NAT — сообщенный киске IP-адрес, куда выгружать конфиг, должен быть белым. И, собственно, получаем сам файл конфигурации.

То же самое можно проделать с использованием Metasploit Express и Metasploit Pro — они используют оба эти модуля для автоматического захвата файла конфигурации уязвимых устройств с Cisco IOS. Во время сканирования подбор паролей к SNMP-сообществам запускается в фоновом режиме с небольшим списком слов из общего словаря. Если любой из этих паролей работает, и если хотя бы одно сообщество обнаружено как записываемое, тогда Metasploit Pro настроит локальную службу TFTP и скачает файл конфигурации этого устройства.

Протокол SNMP теперь также интегрирован в средства интеллектуального подбора паролей, компонент которых использует список наиболее популярных имен сообществ в дополнение к динамически генерируемым паролям. Этот список получен в результате исследовательского проекта по изучению паролей веб-форм и встроенных файлов конфигурации. Так, проанализировав результаты, мы определили, какие пароли чаще всего используются, в том числе для SNMP-сообществ. Результаты этого проекта были удивительны: наиболее широко используются пароли «public@ES0» и «private@ES0», как это описано в примере конфигурации в документации Cisco.

Последние два протокола, которые хотелось бы обсудить, это Telnet и SSH. Эти протоколы и обеспечивают доступ к удаленной командной оболочке на целевом устройстве под управлением Cisco IOS (как правило, для непривилегированных пользователей). Наиболее заметным отличием одного протокола от другого является то, что SSH часто требует знания удаленного имени пользователя и пароля, в то время как Telnet обычно запрашивает только пароль для проверки подлинности пользователя. Metasploit Framework содержит модули подбора паролей с использованием этих протоколов и будет автоматически создавать интерактивные сессии до тех пор, пока подходящий пароль не будет найден.

В целом Metasploit Express и Metasploit Pro всегда имели на борту готовые модули тестирования сетевых устройств через Telnet- и SSH-протоколы, но в последней версии стало возможным использовать список наиболее часто используемых паролей, составленный нашими аналитиками. В самом начале списка слов приведены необычные пароли. В целом подбор по словарю очень эффективен, если в качестве пароля для доступа к устройству было использовано реально существующее слово. Не углубляясь слишком далеко, я могу сказать, что некоторые провайдеры часто используют один и тот же пароль для настройки абонентского оборудования.

После того, как был подобран пароль и установлена рабочая сессия через Telnet- или SSH-протоколы устройства Cisco IOS, функция автоматического сбора информации, включенная в Metasploit Express и Metasploit Pro, автоматически считает информацию о версии IOS и список активных пользователей, а затем попытается получить пароль к доступу «enable» путем перебора по списку наиболее распространенных паролей. Если попытка подобрать пароль «enable» увенчается успехом, то автоматически ты получишь дополнительную информацию о системе, в том числе о текущей конфигурации устройства.

В исследованиях, перечисленных выше, нет ничего нового. Новым является лишь простота использования продуктов Metasploit и их способность по цепочке автоматически скомпрометировать уязвимые устройства. По большому счету, эти тесты являются лишь ориентиром для дальнейшего развития исследований безопасности сетевых устройств. И есть еще одна вещь, о которой я не упомянул до сих пор. Что же мы будем делать с полученными файлами конфигурации Cisco IOS после того, как мы их получим в процессе тестирования сетевых устройств? Эти файлы содержат рабочие конфигурации устройств, включающие в себя VTY-пароли, пароли «enable», ключи VPN, SSL-сертификаты и параметры доступа к Wi-Fi. Metasploit будет автоматически обрабатывать эти файлы конфигурации, чтобы выбрать из них конфиденциальные данные и сохранить их как данные аутентификации.

Metasploit Express и Metasploit Pro могут автоматически использовать полномочия, полученные из файлов конфигурации, чтобы получить доступ к другим устройствам этой же сети. Если доступ был получен к одному из устройств Cisco через слабые сообщества SNMP, и было обнаружено, что VTY-пароль — «ciscorules!», то ты можешь использовать профиль подбора паролей «knownonly » для того, чтобы с помощью любого протокола автоматически попробовать этот пароль в отношении любого другого устройства в той же самой сети. После того, как ты получишь доступ к другим устройствам, конфигурационные файлы будут получены на твой компьютер и запустится процесс их анализа. Ты можешь легко применить пароли, взятые из маршрутизаторов Cisco, для входа на сайт интрасети или использовать их для получения доступа к множеству других сетевых устройств.

Переполнение буфера в маршрутизаторе Cisco на основе процессора Motorola

Исследовательская группа по проблемам безопасности Phenoelit когда-то давно создала программу с кодом командного интерпретатора для проведения удаленной атаки на маршрутизатор Cisco 1600 на основе процессора Motorola 68360 QUICC (программа была представлена на азиатской конференции Blackhat аж в 2002 году).

Для этой атаки в векторе вторжения используется переполнение буфера в операционной системе IOS от Cisco и несколько новых методов использования структур управления кучей в IOS. Изменяя структуры кучи, можно внедрить и исполнить вредоносный код. В опубликованном варианте атаки код командного интерпретатора представляет собой созданный вручную код в виде машинных команд Motorola, который открывает потайной ход на маршрутизаторе.

Этим кодом можно воспользоваться при наличии любого переполнения буфера в устройствах Cisco (более подробная информация об этой атаке доступна по адресу phenoelit.de). И теперь ты, как настоящий гуру устройств Cisco, можешь смело поместить этот шелл-код в свою коллекцию Metasploit Framework для последующих экспериментов по удаленному переполнению буфера и его запуска на удаленном устройстве. Но это уже будет совсем другая история…

Мирослав Берков

«Сетевой призрак», признанный автор журнала «Хакер»

Безопасность маршрутизатора уязвима: вот как это исправить

Большинство маршрутизаторов имеют шлюза, используемых домашними клиентами, крайне небезопасны, и некоторые маршрутизаторы настолько уязвимы для атаки, что их следует выбросить, сказал эксперт по безопасности на конференции Hacker X Hacker в Нью-Йорке.

Horowitz рекомендовал, чтобы потребители, ориентированные на безопасность, вместо этого обновлялись до коммерческих маршрутизаторов, предназначенных для малого бизнеса, или, по крайней мере, разделяли их модемы и маршрутизаторы на два отдельных устройства. (Многие блоки «шлюза», часто предоставляемые провайдерами интернет-услуг, действуют как оба). В случае отказа от этих вариантов Horowitz дал список мер предосторожности, которые могут предпринять пользователи.

Проблемы потребительских маршрутизаторов

Маршрутизаторы являются важными, но незавершенными рабочими устройствами современных компьютерных сетей, однако мало кто из домашних пользователей понимает, что они компьютеры, и у них собственные операционные системы, программное обеспечение и уязвимости.

Horowitz отметил, что многие устройства домашнего домоустройства не сообщают пользователям, когда станут доступны обновления прошивки, хотя эти обновления необходимы для исправления дыр в безопасности. Некоторые другие устройства не будут принимать пароли длиной более 16 символов.

Миллионы маршрутизаторов по всему миру имеют сетевой протокол Universal Plug and Play (UPnP), который включен в портах, обращенных к Интернету, что подвергает их внешней атаке.

Другой проблемой является протокол администрирования домашней сети (HNAP), инструмент управления, обнаруженный на некоторых маршрутизаторах потребительского класса, который передает конфиденциальную информацию о маршрутизаторе через Интернет по адресу http: // [IP-адрес маршрутизатора] / HNAP1 / и предоставляет полный контроль для удаленных пользователей, которые предоставляют административные имена пользователей и пароли (которые многие пользователи никогда не меняют с заводских настроек по умолчанию).

В 2014 году маршрутизатор-червь под названием The Moon использовал протокол HNAP для идентификации уязвимых маршрутизаторов Linksys, к которым он мог распространяться. (Linksys быстро выпустила прошивку).

Затем есть сетевой порт 32764, который обнаружил французский исследователь безопасности Элои Вандербекен в 2013 году, который был спокойно поставлен на шлюзах маршрутизаторов, продаваемых несколькими крупными брендами. Используя порт 32764, любой пользователь в локальной сети, включающий в себя ISP пользователя, может полностью управлять администратором маршрутизатора и даже выполнять сброс настроек без пароля.

Порт был закрыт на большинстве затронутых устройств после раскрытия информации Vanderbeken, но позже он обнаружил, что его можно легко открыть с помощью специально разработанного пакета данных, который может быть отправлен провайдером.

Как заблокировать домашний маршрутизатор

Horowitz сказал, что первым шагом к обеспечению безопасности домашнего маршрутизатора является то, что маршрутизатор и модем не являются одним устройством. Многие интернет-провайдеры арендуют такие устройства для клиентов, но они не смогут контролировать свои собственные сети.

Затем Horowitz рекомендовал, чтобы клиенты покупали недорогой Wi-Fi / Ethernet-маршрутизатор коммерческого класса, такой как Pepwave Surf SOHO, который продается по цене около 200 долларов США, а не дружественный к потребителю маршрутизатор, который может стоить всего лишь 20 долларов США. Маршрутизаторы коммерческого класса вряд ли будут иметь UPnP или WPS. Pepwave, отметил Horowitz, предлагает дополнительные функции, такие как откаты прошивки в случае, если обновление прошивки идет не так.

Независимо от того, является ли маршрутизатор коммерческим или потребительским, существует несколько вещей, варьирующихся от простых до сложных, которые могут сделать администраторы домашней сети, чтобы убедиться, что их маршрутизаторы более безопасны:

Измените учетные данные администратора из имени пользователя и пароля по умолчанию. Это первая уязвимость, которую атакует. Руководство по эксплуатации вашего маршрутизатора должно показать вам, как это сделать; если это не так, то Google точно.

Измените, сетевое имя или SSID на «Netgear», «Linksys» или что-то по умолчанию, на что-то уникальное, но не давайте ему имя, которое идентифицирует вас.

Включите беспроводное шифрование WPA2,чтобы только авторизованные пользователи могли заходить в вашу сеть.

Отключите Wi-Fi Protected Setup, если ваш маршрутизатор позволяет сделать это.

Настройте гостевую сеть Wi-Fi и предложите ее пользователям, если у вашего маршрутизатора есть такая функция. Если возможно, установите гостевую сеть, которая способна выключаться в заданный период времени.

Если у вас много смарт-домов или интернет-устройств Things, вероятность того, что многие из них не будут сильно безопасными. Подключите их к вашей гостевой сети Wi-Fi вместо основной сети, чтобы свести к минимуму ущерб, вызванный любым потенциальным компрометацией устройства IoT.

Не используйте управление маршрутизаторами на основе облачных вычислений, если это предлагает производитель маршрутизатора. Вместо этого выясните, можете ли вы отключить эту функцию.

Установите новую прошивку, когда она станет доступной. Регулярно заходите в административный интерфейс вашего маршрутизатора для проверки. С некоторыми брендами вам, возможно, придется проверить сайт производителя на обновление прошивки. Новые маршрутизаторы, включая большинство сетевых маршрутизаторов, автоматически обновят прошивку. Но имейте резервный маршрутизатор под рукой, если что-то пойдет не так.

Установите маршрутизатор для использования диапазона 5 ГГц для Wi-Fi вместо более стандартного диапазона 2,4 ГГц, если это возможно, и если все ваши устройства совместимы.

Отключить удаленный административный доступ и отключите административный доступ через Wi-Fi. Администраторы должны подключаться к маршрутизаторам только через проводной Ethernet. (Опять же, это будет невозможно во многих сетчатых маршрутизаторах.)

Дополнительные советы для более опытных пользователей

Если возможно, отключите PING, Telnet, SSH, UPNP и HNAP. Все это протоколы удаленного доступа. Вместо того, чтобы устанавливать соответствующие порты в «закрытые», установите их «скрытно», чтобы не было ответа на не затребованные внешние сообщения, которые могут исходить от злоумышленников, исследующих вашу сеть.

Используйте маршрутизатор виртуальной частной сети (VPN) для дополнения или замены существующего маршрутизатора и шифрования всего сетевого трафика.

Многие домашние маршрутизаторы Wi-Fi могут «мигать», чтобы запускать прошивку с открытым исходным кодом, например прошивку DD-WRT, которая, в свою очередь, поддерживает протокол Open VPN изначально. Большинство коммерческих служб VPN поддерживают Open VPN и предоставляют инструкции о том, как устанавливать маршрутизаторы с открытым исходным кодом для их использования.